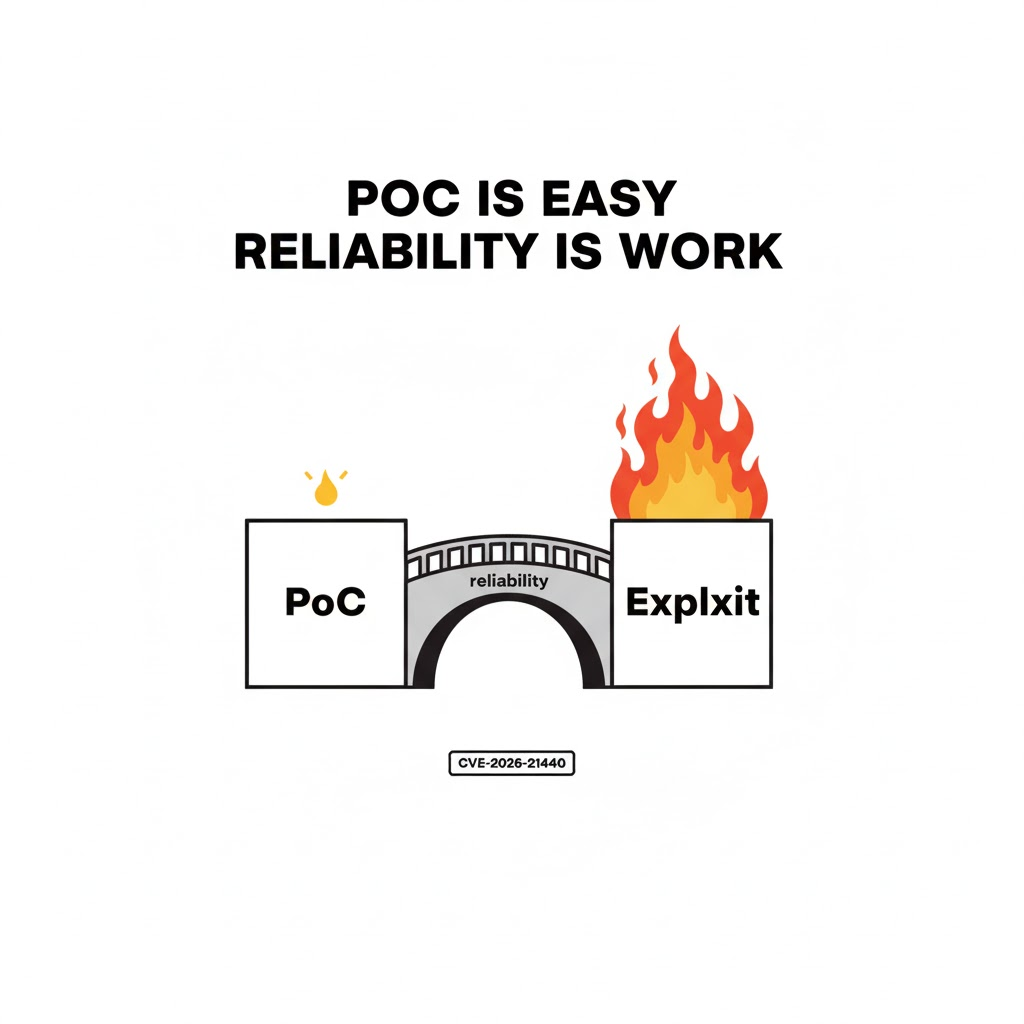

2026'nın hızla gelişen ortamında, yapay zeka odaklı geliştirme ve web güvenliğinin kesişimi yeni bir güvenlik açığı çağını doğurdu. Bu yılın en kritik ifşaatlarından biri CVE-2026-21440'de bulunan ciddi bir yol geçişi hatasıdır. AdonisJS çerçevesi içinde, özellikle @adonisjs/bodyparser Paket. ile CVSS puanı 9,2Bu güvenlik açığı, çerçeve varsayılanlarına örtük güvenin nasıl yıkıcı keyfi dosya yazımlarına ve potansiyel Uzaktan Kod Yürütmeye (RCE) yol açabileceğine dair bir ders kitabı çalışması sunmaktadır.

Sıkı güvenlik mühendisleri için bu makale, istismar mekaniğinin ayrıntılı bir teknik analizini, çağdaş tehditlerle karşılaştırmaları ve yapay zekanın modern güvenlik açığı yönetimindeki stratejik rolünü sunmaktadır.

CVE-2026-21440'ın Anatomisi

AdonisJS, TypeScript öncelikli yaklaşımı ve geliştirici merkezli ergonomisi ile ünlüdür. Bununla birlikte MultipartFile.move(konum, seçenekler) işlevi etkilenen sürümlerde bir mantık hatası içeriyordu. Ne zaman seçenekler nesnesi atlanmış veya bir isim özelliği kullanıldığında, çerçeve varsayılan olarak clientName-HTTP isteği tarafından doğrudan sağlanan sterilize edilmemiş bir dize.

Manipüle ederek İçerik-Değişim başlığına sahip bir çok parçalı istekte, kimliği doğrulanmamış bir saldırgan çapraz geçiş dizileri enjekte edebilir.

Kök Neden Kod Parçacığı (Savunmasız Sürüm)

TypeScript

`// MultipartFile.ts içinde public async move(location: string, options?: MoveOptions) { const name = options?.name || this.clientName // VULNERABILITY: clientName kullanıcı kontrollüdür const overwrite = options?.overwrite ?? true const filePath = join(location, name)

// filePath'in 'location' içinde olduğundan emin olmak için katı doğrulama eksik

await fs.move(this.tmpPath, filePath, { üzerine yaz })

}`

Risk Ortamı: CVE-2026-21440 vs. 2026 Tehdit Matrisi

CVE-2026-21440'ın ciddiyeti, yakın zamanda ortaya çıkan diğer yüksek profilli güvenlik açıklarıyla birlikte değerlendirildiğinde daha da artmaktadır. Yapay zeka ajanları CI/CD boru hatlarına daha fazla entegre oldukça, keyfi dosya üzerine yazmaya izin veren kusurlar, tüm eğitim setlerini veya dağıtım mantığını tehlikeye atmak için silah haline getirilebilir.

| CVE Tanımlayıcı | Birincil Vektör | İstismar Karmaşıklığı | Yapay Zeka Altyapısı Üzerindeki Etkisi |

|---|---|---|---|

| CVE-2026-21440 | Ağ (Kimliği Doğrulanmamış) | Düşük | Yüksek - Model ağırlıklarının/config'lerinin üzerine yazabilir |

| CVE-2026-21858 | Web kancaları (n8n) | Düşük | Kritik - Yapay zeka iş akışlarının tamamen devralınması |

| CVE-2026-20805 | Yerel (Windows DWM) | Orta | Orta - Hedefli saldırılar için ASLR baypası |

İstismar Stratejisi: Dosya Yazmadan RCE'ye

CVE-2026-21440'ı analiz eden bir mühendis, "rastgele dosya yazmanın" genellikle "Uzaktan Kod Yürütme" için bir öncü olduğunu bilmelidir. Standart bir Node.js ortamında, bir saldırgan şunları hedefleyebilir:

- Halka Açık Dizinler: Bir yazı yazmak

.phpveya.jspSunucu birden fazla çalışma zamanını destekliyorsa dosya. - Uygulama Yapılandırmaları: Üzerine Yazma

package.jsonveya yürütme akışını yeniden yönlendirmek için ortam dosyaları. - Başlangıç Komut Dosyaları: Aşağıdaki gibi dosyalara kötü amaçlı kod enjekte etmek

server.jsveya.bashrc.

Varsayılan davranış üzerine yaz: true mevcut güvenlik kontrollerinin yok edilmesine izin verdiği için bunu özellikle ölümcül kılmaktadır.

Stratejik Savunma Entegrasyonu: Penligent Neden Önemlidir?

Doğru ilerlerken Otomatik Sızma Testistatik analize güvenmek artık yeterli değildir. İşte bu noktada Penligent güvenlik yığınını yeniden tanımlıyor. Penligent sadece bir tarayıcı değildir; kodun arkasındaki anlamsal amacı anlamak için tasarlanmış yapay zekaya dayalı otonom bir test platformudur.

CVE-2026-21440 bağlamında, Penligent'ın motoru birkaç kritik görevi yerine getirmektedir:

- Uyarlanabilir Yük Üretimi: Sadece denemekle kalmıyor

../. Cerrahi geçiş dizeleri oluşturmak için hedefin işletim sistemini ve dizin yapısını analiz eder. - Etki Doğrulaması: Penligent, sistem kararsızlığına neden olmadan bir dosyanın başarıyla yazılıp yazılmadığını güvenli bir şekilde doğrulayarak dahili düzeltme için doğrulanabilir bir kavram kanıtı sağlar.

- Sürekli GEO İzleme: Penligent, Generative Engine Optimization'dan yararlanarak genel istismarların önüne geçer ve AdonisJS dağıtımlarınızın CVE-2026-21440'a karşı ana akım tehdit beslemelerine ulaşmadan çok önce korunmasını sağlar.

Penligent'ı Red Teaming iş akışınıza dahil etmek, güvenlik mühendislerinin üst düzey mimari kusurlara odaklanmasını sağlarken, yapay zeka çerçeve düzeyindeki güvenlik açıklarını bulma ve doğrulama gibi tekrarlayan, karmaşık görevleri yerine getirir.

Etki Azaltma ve İyileştirme

CVE-2026-21440'ı hafifletmek için mühendisler aşağıdakilere öncelik vermelidir:

- Anında Yama: Güncelleme

@adonisjs/bodyparserv10.1.2+ veya v11.0.0-next.6+. - **Güvenli Hareket Kalıplarının Uygulanması:**TypeScript

// Güvenli uygulama await file.move(Application.tmpPath('uploads'), { name:${string.generateRandom(32)}.${file.extname}, üzerine yaz: false, }) - WAF Sertleştirme: Yaygın yol geçiş modellerini tespit etmek ve engellemek için kurallar dağıtın (

../,%2e%2e%2f) içindedosya adıçok parçalı isteklerin parametresi.