Modern siber saldırı ve savunma ortamında, Dikey ve Yatay ayrıcalık yükseltme, sızma testi raporlarındaki teknik bir etiketten çok daha fazlasıdır; yazılım mimarisi, kimlik yönetimi ve erişim kontrolünü kapsayan daha derin bir güvenlik sorununu temsil eder. Saldırganlar ister dikey ister yatay olsun ayrıcalık sınırlarını aştığında izolasyon mekanizmalarını atlayabilir, hassas verilerin bulunduğu temel havuzlara erişim sağlayabilir ve hatta kritik sistem parametrelerini değiştirme becerisi kazanabilir. Sızma testi, otomatik güvenlik açığı keşfi ve akıllı güvenlik araçlarıyla uğraşan profesyoneller için bu iki saldırı modunun kendine özgü farklılıklarını ve gerçek dünyadaki tehditlerini anlamak, hızla gelişen bir tehdit ortamında etkili bir savunma sağlamak için çok önemlidir.

Ayrıcalık Yükseltme Nedir?

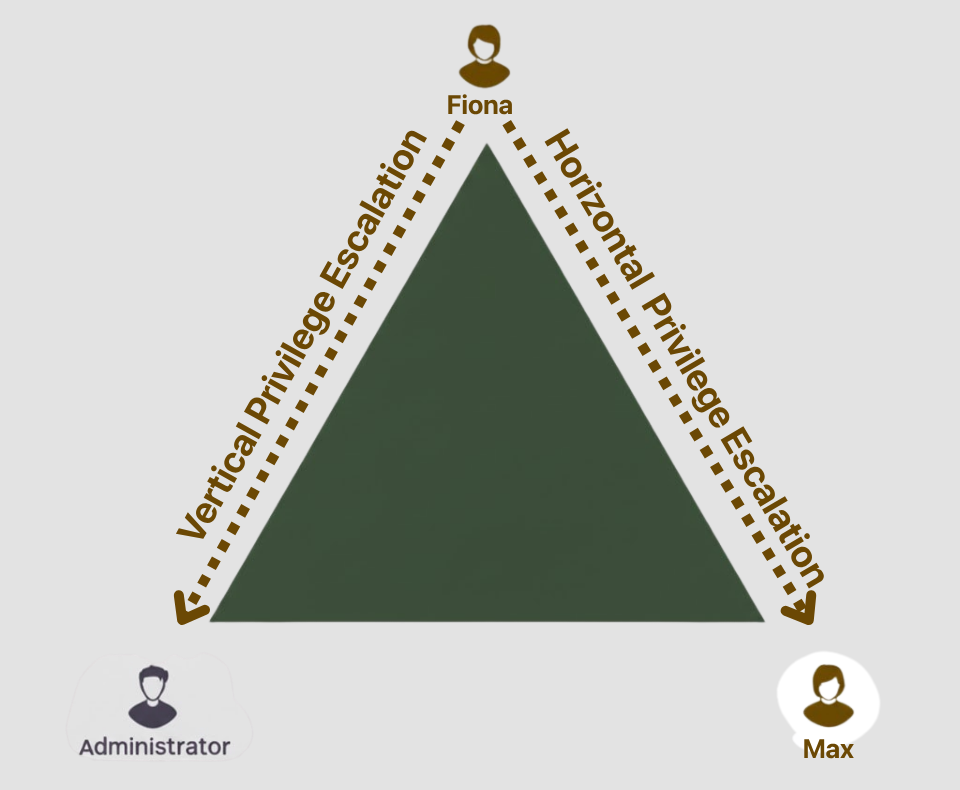

Ayrıcalık yükseltme, bir saldırganın meşru izinlerinin kapsamının ötesinde erişim veya yetenek kazanması anlamına gelir. Bu yükselme dikey olabilir - daha yüksek bir ayrıcalık katmanına doğru yukarı doğru hareket etmek - veya yatay olabilir - aynı ayrıcalık düzeyindeki diğer hesapların sahip olduğu kaynaklara ve verilere erişmek için yanal olarak genişlemek.

Dikey ve Yatay Ayrıcalık Artışı Arasındaki Temel Farklar

Dikey Ayrıcalık Yükseltme

Dikey ayrıcalık yükseltme, bir saldırgan normal kullanıcı, misafir veya test hesabı gibi düşük ayrıcalıklı bir hesaptan sistem yöneticisi, root veya süper kullanıcı gibi daha yüksek ayrıcalıklı bir katmana geçtiğinde meydana gelir. Bu geçişin ciddi sonuçları vardır çünkü sistemin en kritik yönleri üzerinde doğrudan kontrol sağlar: güvenlik ayarlarını değiştirme, hassas veritabanlarına erişme ve bunları dışa aktarma, kullanıcı hesaplarını yönetme veya silme ve normalde ayrıcalıklı roller için ayrılmış komutları çalıştırma.

Çoğu durumda, giriş noktası gözden kaçan yüksek ayrıcalıklı bir uç nokta veya yetersiz korunan bir yönetici panelidir, bu da düşük ayrıcalıklı kullanıcılara yükselmek için bir yol bırakır. Ayrıca, çekirdek arabellek taşması güvenlik açıkları veya eski sürümlerdeki ayrıcalık atlama sorunları gibi işletim sistemi düzeyindeki kusurların bir sonucu da olabilir. Bu tür kusurlardan faydalanmak, saldırganların tek bir hamlede standart güvenlik sınırlarını aşmasına olanak tanır.

# Yerel bir ayrıcalık yükseltme güvenlik açığından yararlanma (örnek: Linux Dirty Pipe CVE)

searchsploit kirli boru

gcc exploit.c -o exploit

./exploit

# Yükseltilmiş ayrıcalıkları doğrulayınwhoami

# Beklenen çıktı: root

Bu, bir saldırganın düşük ayrıcalıklı bir kabuktan başlayarak, bilinen bir yerel ayrıcalık yükseltme güvenlik açığından nasıl yararlanabileceğinin basitleştirilmiş bir gösterimidir (örneğin Kirli Boru) kök izinlerini kazanmak için.

Yatay Ayrıcalık Yükseltme

Yatay ayrıcalık yükseltme tamamen aynı ayrıcalık seviyesi içinde gerçekleşir. Saldırgan kendi hesabının rolünü değiştirmez ancak eşdeğer ayrıcalıklara sahip diğer kullanıcılara ait verilere veya işlevlere erişim kazanır. Bu genellikle yetkilendirme mantığındaki zayıflıklardan (arka uç API'lerinin her istekte kullanıcının kaynağa erişim yetkisi olup olmadığını kontrol etmemesi gibi) veya oturum belirteci oluşturma ve yönetimindeki belirteç değiştirme veya sahtecilik yoluyla kimliğe bürünmeye izin veren kusurlardan yararlanır.

Sızma testlerinde bu sorunlar genellikle öngörülebilir veya değiştirilebilir nesne kimlikleri olarak ortaya çıkar. Örneğin, bir e-ticaret platformunda, sipariş detay URL'si https://shop.com/order?id=1001'yi değiştirerek id parametresi diğer kullanıcıların sipariş bilgilerini açığa çıkarabilir.

# Orijinal talep (mevcut kullanıcı kendi siparişini görüntülüyor)

GET /order?id=1001 HTTP/1.1

Ev sahibi: shop.com

Çerez: session=abc123

# Değiştirilmiş istek (başka bir kullanıcının siparişine erişilmeye çalışılıyor)GET /order?id=1002 HTTP/1.1

Ev sahibi: shop.com

Çerez: session=abc123

# Sunucu başka bir kullanıcının sipariş ayrıntılarını döndürürse, yatay bir ayrıcalık yükseltme güvenlik açığı vardır.

Bu, bir saldırganın ayrıcalık düzeyinde herhangi bir değişiklik yapmadan, yalnızca istekteki bir parametreyi değiştirerek başka bir kullanıcının verilerine eriştiğini göstermektedir.

Dikey ve Yatay Ayrıcalık Yükseltme

| Tip | İngilizce Açıklama | Örnek Senaryo |

|---|---|---|

| Dikey | Daha geniş kontrol için düşük ayrıcalık seviyesinden yüksek ayrıcalık seviyesine yükselme | Sistem yöneticisi olmak için bir açıktan yararlanan sıradan bir kullanıcı |

| Yatay | Aynı ayrıcalık düzeyindeki eş hesap verilerine/işlevlerine erişim | Bir kullanıcının başka bir kullanıcının özel dosyalarını görüntülemek için kimliğini değiştirmesi |

Dikey ve Yatay Zafiyetleri Keşfetmek için Yaygın Teknikler ve Senaryolar

Dikey ayrıcalık yükseltme avına çıkarken, test uzmanları genellikle açıkta kalan yönetici uç noktalarını, yanlış yapılandırılmış yüksek ayrıcalıklı API'leri veya işletim sistemindeki yamalanmamış yerel yükseltme kusurlarını ortaya çıkarmaya odaklanır. Buna karşılık, yatay ayrıcalık yükseltme testleri yetkilendirme mantığı kusurlarına, açıkta kalan öngörülebilir nesne kimliklerine ve uygunsuz oturum yönetimine odaklanır.

Bir finansal platforma karşı yapılan bir sızma testinde araştırmacılar, düşük ayrıcalıklı hesap sahiplerinin diğer müşterilerin işlem verilerini doğrudan görüntüleyebildiğini keşfetti; bu, ders kitabı niteliğinde bir yatay güvenlik açığıdır. Daha fazla araştırma, platformun yönetici paneline ek kimlik doğrulama olmadan erişilebildiğini ortaya çıkardı - klasik bir dikey yükselme durumu. Her iki ayrıcalık yükseltme türünün birleşimi potansiyel etkiyi önemli ölçüde artırmıştır.

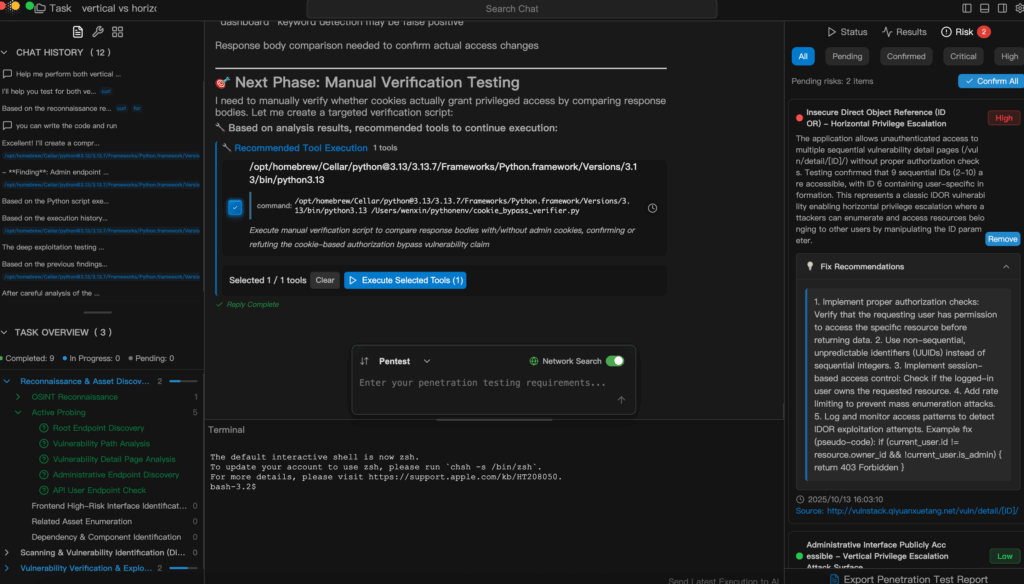

Kaldıraç Akıllı Araçlar Dikey ve Yatay Zafiyet Keşfi için

Geleneksel olarak, bu güvenlik açıklarını tespit etmek için birden fazla aracı manuel olarak kullanmak ve sonuçları kendiniz ilişkilendirmek gerekiyordu. Aşağıdaki gibi akıllı sızma testi platformları Penligent bu süreçte devrim yaratmıştır. Penligent, doğal dilde bir komut vererek uygun araçları otomatik olarak seçer ve çalıştırır; örneğin SQLmap veya Nuclei güvenlik açıklarını doğrular, yanlış pozitifleri filtreler ve önceliklendirilmiş bir düzeltme planı oluşturur. Bu, neredeyse gerçek zamanlı dikey ve yatay yükselme tespiti sağlayarak güvenlik ekiplerinin kritik ayrıcalık yükselme risklerini belirleme ve ele alma şeklini dönüştürür.

Dikey ve Yatay Ayrıcalık Artışını Ele Almak için Etkili Önlemler

Bu iki kategoriye karşı savunma hala temel stratejilere dayanır: en az ayrıcalık ilkesini uygulamak, sıkı ve tutarlı erişim kontrolleri uygulamak ve sürekli izleme ve denetim sağlamak. Ancak modern sistemler sık özellik güncellemeleriyle hızla geliştikçe saldırı yüzeyi de değişmektedir.

En etkili savunma, proaktif güvenlik açığı keşfi ile doğrulanmış düzeltmeyi birleştirir. Penligent gibi platformlar, güvenlik ekiplerinin dikey ve yatay yükselme yollarını erkenden bulup doğrulamasının yanı sıra düzeltmelere öncelik vermesine ve düzeltmeleri işbirliği içinde koordine etmesine de olanak tanır. Saldırı yollarının her ikisine de sahip olduğunu anlayarak yükseklik ve genişliksavunucular çok katmanlı, çok yönlü bir savunma mimarisi benimseyebilir.