Kurcalama aracı nedir?

Kurcalama aracı, bir saldırganın (veya bir test uzmanının) yazılımın, telemetrinin veya sistem durumunun çalışmasını değiştirmek, bozmak veya gizlemek için kullandığı herhangi bir yardımcı program, kütüphane, sürücü, komut dosyası veya ikili dosyadır - genellikle algılamayı devre dışı bırakmak, kanıtları değiştirmek, ayrıcalıkları artırmak veya devam etmek için.

"Kurcalama aracı" birçok çeşidi kapsar:

- EDR/AV tamperleri: uç nokta aracılarını durduran veya kısırlaştıran komut dosyaları/ikincil dosyalar.

- Çekirdek modu sürücüleri ayrıcalıklı manipülasyon için kullanılır (BYOVD dahil - Kendi Savunmasız Sürücünüzü Getirin).

- Süreç ve bellek manipülatörleri (Process Hacker, procexp, LiveKD, Frida, gdb).

- Günlük/dosya kurcalayıcıları izleri siler/üzerine yazar.

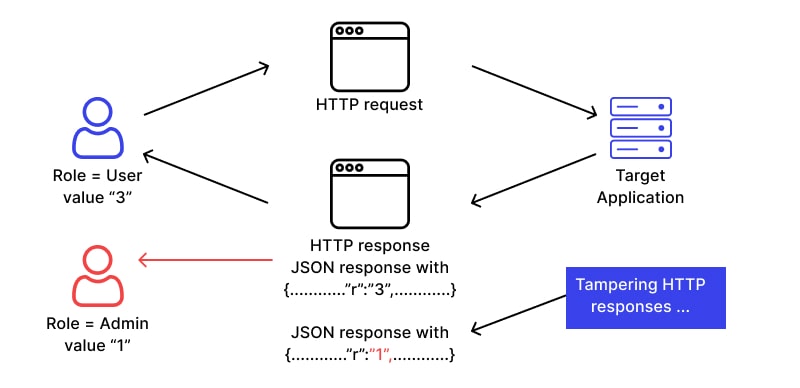

- Protokol/paket kurcalayıcıları iletişimleri değiştiren (mitmproxy, scapy tabanlı araçlar).

- Fiziksel veya ürün yazılımı kurcalama araç zincirleri (JTAG, flaşörler, lehim kitleri).

Bu tanım kasıtlı olarak geniştir: kurcalama araçları biçimden ziyade etki ile tanımlanır - görevleri savunucunun sistem durumunun ne olduğunu düşündüğünü değiştirmektir.

Kurcalama araçları neden şimdi önemli?

Saldırganlar en az dirençli yolu tercih ederler. Savunucuyu devirmek (kurcalamak) genellikle onu atlatmaktan daha ucuzdur. Gözlemlenen eğilimler:

- EDR/AV sonlandırma izinsiz girişlerin erken dönemlerinde yaygındır; düşmanlar, yanal hareketten önce tespiti körleştirmek için süreç öldürmeleri, sürücü yüklemeleri ve kanca kurcalamaları düzenler.

- BYOVD: saldırganlar, çekirdek ayrıcalıklarını elde etmek ve çekirdek alanından korumaları sonlandırmak için imzalı ancak savunmasız üçüncü taraf sürücüleri yükler.

- Kurcalama aracı aileleri ("Spawnsloth" gibi günlük sabotajcıları, EDR katil komut dosyaları, bellek yamaları) gerçek dünya kampanyalarında ortaya çıkar ve genellikle saldırılar arasında yeniden kullanılır.

Üç operasyonel çıkarım:

- Kurcalama genellikle saldırı zaman çizelgesinin ilk aktif adımıdır. Erken tespit ederseniz saldırı zincirini kırarsınız.

- Kurcalama araçları çok küçük olabilir ve arazide yaşayan ikililerden (LOLbins) yararlanabilir. Yalnızca dosya adlarını değil, süreç davranışını ve geçmişini de izleyin.

- Tespit, çekirdek düzeyinde görünürlük ve telemetri sertleştirmesi içermelidir. İmzalar tek başına yeterli olmayacaktır.

Yaygın kurcalama aracı türleri ve kullanım durumları

| Kategori | Örnek araçlar | Amaç / Saldırı aşaması |

|---|---|---|

| Kullanıcı modu süreç tamperleri | ProcessHacker, procexp, pskill, özel PowerShell komut dosyaları | EDR süreçlerini öldürün/değiştirin, hizmetleri devre dışı bırakın |

| Çekirdek modu sürücüleri | İmzalanmış savunmasız sürücüler (BYOVD), LiveKd, çekirdek rootkitleri | Çekirdek alanından kalıcılık ve kontrol sağlama |

| Bellek/Çalışma Zamanı kurcalayıcıları | Frida, gdb, özel enjektörler | Kanca işlevleri, yama çalışma zamanı kontrolleri, yükleri gizleme |

| Günlük/dosya kurcalayıcıları | Özel komut dosyaları, "Spawnsloth" benzeri modüller | Kanıtları silme veya değiştirme (günlükler, Windows Olay günlükleri) |

| Kod imzalama/parmak izi kurcalayıcıları | Yeniden paketleme araçları, imzalayanın kötüye kullanımı | Kötü amaçlı ikili dosyaları yeniden imzalama veya bütünlük kontrollerinden kaçınma |

| Ağ/mitm tamperleri | mitmproxy, scapy araç setleri | API'yi durdurma ve değiştirme/komuta-ve-kontrol trafiği |

Kurcalama araçlarının göründüğü örnek kampanya akışı

- İlk erişim (phish / exploit)

- Ayrıcalık yükseltme (yerel istismar, BYOVD)

- Kurcalama: EDR'yi devre dışı bırakın, izleme aracılarını öldürün, günlükleri temizleyin

- Yanal hareket ve kimlik bilgisi toplama (Mimikatz veya türevleri)

- Kalıcılık ve veri sızıntısı

Yayınlanan analizlere bakın: çok sayıda tedarikçi ve tehdit istihbarat raporu, kurcalama işleminin sürekli olarak 2-3. adımlarda gerçekleştiğini göstermektedir.

Algılama modelleri: size gelen sinyaller gerekir enstrüman

A) Süreç yaşam döngüsü anomalileri

- Şüpheli ebeveyn-çocuk ilişkileri ile beklenmeyen süreç yaratımları (örn,

svchost -> powershell -> processhacker) - Hizmetleri öldürmek için kullanılan kısa ömürlü yardımcı süreçler

- Meşru görünen yardımcı programların alışılmadık yollardan çalıştırılması

B) Hizmet kontrolü ve SCM anomalileri

- Tekrarlanan

ServiceControlManagerdurdurma/sonlandırma çağrıları ve ardından yeniden başlatma denemeleri (olası sonlandırma-kurtarma DoS döngüsü) - Yeniden başlatmayı önlemek için hizmetler geçici olarak yeniden adlandırılır veya kaldırılır (hedefli saldırılarda gözlemlenir)

C) Sürücü yükleme/boşaltma olayları

- Standart olmayan satıcılardan gelen veya olağandışı imzalara sahip yeni çekirdek modu sürücü yüklemesi

- Bilinen savunmasız sürücü karmaları veya sürücü adları (BYOVD tespiti)

D) Günlük kaydı ve bütünlük kurcalama

- Syslog / olay akışı zaman damgalarındaki boşluklar

- Günlüklerin beklenmedik şekilde silinmesi veya kesilmesi (spawnsloth benzeri davranış)

E) Telemetri boşlukları / ajan kör noktaları

- Daha önce raporlama yapan uç noktalardan gelen telemetriyi düşürme

- Telemetri düşüşü ve şüpheli süreç olayları arasındaki korelasyon

Somut tespitler - Splunk, Sigma ve Sysmon snippet'leri

Aşağıda SIEM'inize ekleyebileceğiniz kullanılabilir algılama parçacıkları yer almaktadır (alan adlarını ortamınıza göre uyarlayın).

Splunk: uç nokta aracısının durdurulmasını ve ardından sürücü yüklemesini algılama

index=wineventlog EventCode=7040 VEYA EventCode=7045

| eval svc=coalesce(ServiceName, ProcessName)

| search svc="YourEDRServiceName" OR svc="MsMpSvc"

| stats count by _time, ComputerName, svc, EventCode, Message

| sort - _time

| burada EventCode=7040 VEYA EventCode=7045

Sigma kuralı (process spawn -> procexp)

başlık: Olası Kurcalama Aracı Yürütme - ProcessHacker/ProcExp

id: 4f9d1b7b-xxxx

durum: deneysel

Açıklama: Genellikle EDR'yi kurcalamak için kullanılan araçların şüpheli yürütülmesini tespit edin.

logsource:

ürün: pencereler

TESPİT:

seçim:

Image|endswith:

- '\\ProcessHacker.exe'

- '\\procexp.exe'

- '\\vmmap.exe'

koşul: seçim

seviye: yüksek

Şüpheli sürücü yüklemelerini yakalamak için Sysmon (config) olayı

C:\\Windows\\System32\\drivers\\

Bunlar başlangıç noktalarıdır - normal yönetici faaliyetlerini temel alarak ayarlayın: bu yardımcı programların çoğu yasal olarak kullanılır, bu nedenle uyarı bağlamı önemlidir.

Önceliklendirilmiş kurcalama aracı tespit kontrol listesi

| Algılama görevi | Öncelik | Gerekçe |

|---|---|---|

| Süreç atalarını izleyin ve sıra dışı ebeveyn-çocuk modelleri için uyarılar oluşturun | Yüksek | Saldırganlar LOLbinleri ve meşru araçları kötüye kullanıyor |

| Yerel oturum açma işlemleriyle ilişkili EDR/AV hizmeti durdurma/devre dışı bırakma olayları hakkında uyarı | Yüksek | Kurcalama girişimlerinin doğrudan işareti |

| Beyaz listede olmayan satıcılardan gelen sürücü yüklerini kaydedin ve uyarın | Yüksek | BYOVD ve çekirdek kurcalama vektörü |

| Güvenlik aracısı yürütülebilir dosyaları üzerinde FIM/Hash izleme | Orta | Değiştirilmiş ikili dosyaları veya yeniden adlandırılmış yürütülebilir dosyaları tespit edin |

| Zaman damgası kayması ve günlük boşluğu tespiti | Yüksek | Günlük tahrifatı adli değeri azaltır |

| Müşteri temsilcisi telemetri kalp atışları ile müşteri temsilcisi işlem sağlığını doğrulayın | Yüksek | Telemetri düşüşü kurcalamaya işaret edebilir |

Sertleştirme ve hafifletmeler: mühendisler gerçekte ne yapar?

Savunma sertleştirmesi

- Kurcalamaya Karşı Koruma: Düşük ayrıcalıklı yöneticiler tarafından hizmetin durdurulmasını/devre dışı bırakılmasını önleyen ve güvenilmeyen yükleyici bağlamlarını kısıtlayan satıcı tarafından sağlanan kurcalama koruması. Not: Yalnızca doğru izinler modeliyle etkilidir.

- Çekirdek sertleştirme ve sürücü incelemesi: Kod imzalama ve satıcı izin listelerini kullanarak izin verilen sürücüleri beyaz listeye alın; bilinen savunmasız sürücüleri engelleyin.

- Değişmez telemetri kanalları: Uç nokta aracıları, birincil telemetri yolları engellenirse telemetri göndermek için alternatif güvenli kanallar denemelidir; ayrıca sunucu tarafında kaynak bütünlüğünü doğrulayın.

- Hizmet kurtarma mantığı: Hizmetin otomatik olarak yeniden başlatılmasını durum uzlaşmasıyla güçlendirin, böylece aracı yeniden başlatıldıktan sonra algılama durumunu yeniden oluşturur (sadece süreci değil).

- Denetimi ve günlüğü güçlendirin: Günlükleri hızlı bir şekilde ana bilgisayar dışına gönderin (merkezi syslog/SIEM) ve aktarım veya alım anormalliklerini izleyin.

Politika ve süreç

- Yöneticiler için en az ayrıcalık - Gereksiz yerel yönetici haklarını kaldırın.

- İmzalı ve değişmez ajan güncellemeleri - güncelleme ve başlatma sırasında kriptografik doğrulama gerektirir.

- Kurcalama için olay oyun kitapları - tahrifat tespit edilirse adli kopyaları izole etmek, yeniden görüntülemek ve korumak için önceden tanımlanmış adımlara sahip olmalıdır.

- Kırmızı ekip kurcalama tatbikatları - yetkili kurcalama aracı kullanım durumları ile test tespiti (BYOVD simülasyonları dahil).

Kurcalama tespitinin otomasyon ve yapay zeka ile operasyonel hale getirilmesi

Tespit imzalarından otomatik yanıt ve simülasyona geçelim. Yapay zeka destekli pentest/otomasyon platformları bu noktada olgunlaşmayı hızlandırabilir.

Simülasyon ve sürekli doğrulama

- Otomatik kurcalama simülasyonu: Algılama ve yanıtı doğrulamak için kontrollü bir ortamda yaygın kurcalama eylemlerini (hizmet durdurma, süreç enjeksiyonu, savunmasız sürücü yüklemesi) deneyen planlanmış saldırılar.

- Kaos testi uç nokta esnekliği: iyi huylu süreç manipülasyonlarını rastgele tetikler ve algılama boru hattının bunu beklenen önem derecesiyle ortaya çıkarmasını sağlar.

- Telemetri bütünlük testleriAracıların imzalı kalp atışları ürettiğini ve SIEM'in sahte telemetriyi kabul ettiğini/reddettiğini doğrulayın.

Yapay zeka artırımı

- Davranışsal temel belirleme: ML modelleri, çok boyutlu telemetri (süreç ağaçları, ağ akışları, sürücü olayları) boyunca sapmaları statik kurallardan daha hızlı tespit eder.

- Önceliklendirme: Yapay zeka triyajı, kurcalama göstergelerini saldırgan niyetinin yüksek doğruluklu işaretleriyle (kimlik bilgisi hırsızlığı, yanal hareket) ilişkilendirerek gürültüyü azaltır.

- Otomatik oyun kitabı yürütme: onaylanmış bir kurcalama üzerine, otomatik olarak izolasyon uygulayın, adli tıp toplayın ve şüpheli sürücüleri veya karmaları engelleyin.

Kod ve algılama tarifleri

Aşağıda gerçek eserler bulunmaktadır: algılama kod parçacıkları, YARA kuralları ve bir Splunk kuralı ekleyip üzerinde yineleyebilirsiniz.

YARA: yaygın kurcalama ikili dizelerini tespit eder

kural TamperingToolCandidates {

meta:

author = "sec-engineer"

description = "Kurcalama araçlarına özgü dizeler içeren ikili dosyaları algılar"

dizeler:

$proc_hack = "ProcessHacker" nocase

$procexp = "İşlem Gezgini" nocase

$vmmap = "VMMap" nocase

Durum:

herhangi biri

}

PowerShell: normalde çalışan "Durduruldu" olarak işaretlenmiş hizmetleri kontrol edin

$critical = @("YourEDRServiceName", "YourAVService")

foreach ($svc in $critical) {

$s = Get-Service -Name $svc -ErrorAction SilentlyContinue

if ($s -ve $s.Status -ne 'Çalışıyor') {

Write-Output "$svc $env:COMPUTERNAME üzerinde çalışmıyor"

# yükselt: uyarı gönder veya kurtarma komut dosyasıyla yeniden başlatmayı dene

}

}

Splunk: sürücü yükünü ve ardından olay kesme modelini algılama

index=sysmon EventID=6 VEYA index=wineventlog EventCode=1102

| istatistikler ComputerName, EventID'ye göre sayım

| where EventID=6 OR EventID=1102

| join ComputerName [ search index=wineventlog EventCode=7045 | fields ComputerName, Message ]

| burada sayım>1

Tespit imzaları ve yanıt eylemleri

| İmza | Kanıtlar | Acil Müdahale |

|---|---|---|

| EDR hizmeti oturum açma oturumu içinde durduruldu | ServiceStop olayı + etkileşimli oturum açma | Ana bilgisayarı karantinaya al, bellek topla, anlık görüntü diski |

| Çekirdek sürücüsü bilinmeyen yayıncıdan yüklendi | DriverLoad EventID + imza uyuşmazlığı | Çekirdek ilkesinde sürücü yüklemesini engelleyin, IR'ye yükseltin |

| Hızlı günlük kesme | Güvenlik günlüğü olayları temizle | Günlüklerin güvenli kopyasını iletin, izole edin, adli tıpa başlayın |

| Bilinen kurcalama aracı yolunun yürütülmesi | Süreç Yol ile olay oluşturma | Süreci öldürün, yeniden başlatmayı önleyin, süreç dökümü toplayın |

Penligent: akıllı bir pentest platformu nasıl uyum sağlar?

Penligent büyük filolardaki kurcalama aracı davranışını, döngü içinde insan senaryoları olmadan simüle etmek için kullanılabilir. Penligent, her EDR/sürücü kombinasyonu için özel senaryolar yazmak yerine saldırı matrisini otomatikleştirir: aracıları durdurmaya, BYOVD sürücü yüklerini taklit etmeye (test kum havuzlarında) ve telemetri kaybı tespitini test etmeye çalışan senaryolar oluşturur. Penligent, izinsiz giriş sonrası taktikleri modellediği için, ekiplerin kurcalama girişimleri gerçekleştiğinde triyaj oyun kitaplarının doğru şekilde ateşlendiğini doğrulamalarına yardımcı olur.

Gerçek dünyadan vaka çalışmaları ve çıkarımlar

- EDR Öldürme Zinciri Gözlemleri - Birçok satıcı blogu ve olay yazıları, saldırganların rutin olarak algılama aracılarını erken durdurmaya çalıştığını vurgulamaktadır. Vahşi doğada, saldırganlar ya süreçleri zarif bir şekilde durdurur, zarif bir şekilde kapatmak için ürün hatalarından yararlanır ya da sessiz sonlandırmayı yürürlüğe koymak için çekirdek düzeyinde sürücüler kullanır.

- BYOVD aktif bir vektördür - Yasal olarak imzalanmış sürücüleri bilinen güvenlik açıklarıyla yüklemek yüksek etkili bir teknik olmaya devam etmektedir. Savunma ekipleri sürücü izin listelerini korumalı ve anormal sürücü yüklemeleri konusunda uyarıda bulunmalıdır.

- Günlük kurcalama gizli bir çarpandır - Günlüklerin devre dışı bırakılması veya değiştirilmesi (örneğin, spawnsloth benzeri modüller) olay sonrası görünürlüğü doğrudan azaltır. Merkezi değişmez günlük kaydı bu riski azaltır.

- Kurcalama testlerini operasyonel hale getirin - Sürekli kurcalama simülasyonu planlayın; ortamlar arasında algılama gecikmesini ve yanlış pozitifleri ölçün; sonuçları mühendislik birikimlerine besleyin.

Bir günlük kurcalama avı tatbikatı için hızlı kontrol listesi

- Envanter: tüm uç nokta güvenlik aracılarını, hizmetlerini ve ilişkili sürücüleri listeleyin.

- Temel: Yönetici işlemleri ve bilinen operatör araçları için normal süreç atalarını kaydedin.

- Inject: iyi huylu kurcalama simülasyonları çalıştırın (kritik olmayan bir hizmeti durdurun, izin verilen bir test sürücüsü yükleyin).

- Tespit edin: SIEM/EDR uyarılarını doğrulayın ve eksik sinyalleri yükseltin.

- Yama: gözlemlenen boşluklar için algılama kuralları ve sürücü izin listesi mantığı ekleyin.

- Penligent veya kırmızı ekip otomasyonu aracılığıyla yeniden test edin.

Pratik sınırlamalar ve arıza modları

- Yanlış pozitifler gerçektir: birçok yönetici işlemi saldırgan aktörlerin kullandığı araçları kullanır. Bağlam açısından zengin algılamaya yatırım yapın (eylemi kimin gerçekleştirdiği, nereden gerçekleştirildiği ve öncesinde şüpheli bir giriş yapılıp yapılmadığı).

- Temsilciler birden fazla katmanda saldırıya uğrayabilir: tek bir hafifletme (örneğin, kurcalamaya karşı koruma bayrağı) yeterli değildir. Katmanlı kontroller gereklidir.

- Çekirdek görünürlüğü ölçekte zordur: tam sürücü izleme ve doğrulama gürültülü olabilir; sinyal-gürültü iyileştirmeleri için telemetriyi toplayın.