ما هي واجهة برمجة التطبيقات (API)، وما أهمية أمنها؟

في عالم اليوم شديد الترابط، يعتمد كل تطبيق أو موقع إلكتروني أو خدمة ذكاء اصطناعي تقريبًا على ما يسمى واجهة برمجة التطبيقات API - واجهة برمجة التطبيقات.

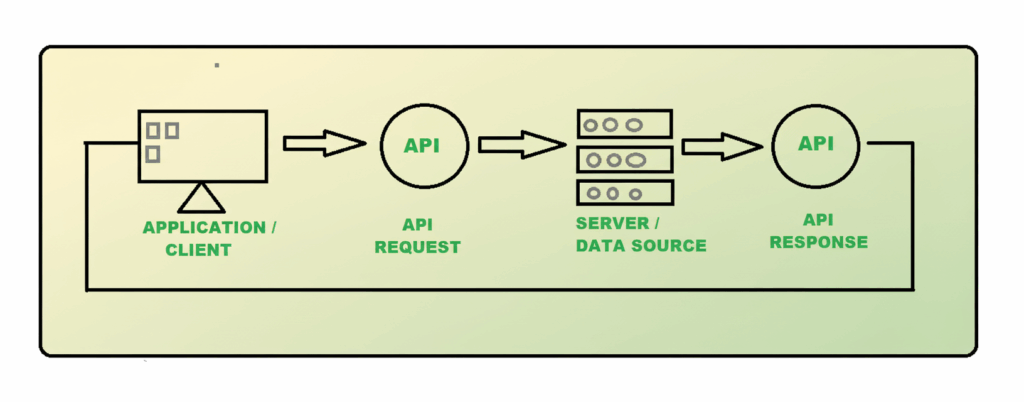

فكر في واجهات برمجة التطبيقات كجسور رقمية تسمح لأنظمة البرامج بالتحدث مع بعضها البعض. عندما يقوم تطبيق هاتفك بالتحقق من رصيدك المصرفي، أو عندما يستخدم روبوت الدردشة الآلي الذكاء الاصطناعي لاستدعاء بيانات خارجية، فإن واجهات برمجة التطبيقات هي التي تقوم بهذا العمل.

ولكن مع الراحة تأتي المخاطر. تحمل واجهات برمجة التطبيقات بيانات حساسة مثل بيانات اعتماد المستخدم والرموز والسجلات الشخصية. إذا استغل المهاجمون واجهات برمجة التطبيقات المحمية بشكل ضعيف، يمكنهم تجاوز جدران الحماية التقليديةأو كشف البيانات، أو حتى التلاعب بأنظمة كاملة.

لهذا السبب أصبح أمن واجهة برمجة التطبيقات (API Security) أحد أعمدة الأمن السيبراني الحديث.

ما هو أمن واجهة برمجة التطبيقات API؟

أمن واجهة برمجة التطبيقات (API Security) هو ممارسة حماية نقاط نهاية واجهة برمجة التطبيقات ومنطق الأعمال وتدفق البيانات من الوصول غير المصرح به أو إساءة الاستخدام. ويتضمن طبقات دفاعية متعددة مثل المصادقة والتفويضوالتشفير والمراقبة المستمرة.

بعبارات بسيطة - إذا كانت واجهات برمجة التطبيقات تشكل "الجهاز العصبي" لبنيتك التحتية الرقمية، فإن أمن واجهة برمجة التطبيقات يعمل بمثابة الجهاز المناعي الذي يحافظ على صحتها.

نقاط ضعف واجهة برمجة التطبيقات الشائعة

| الضعف | ما الذي يعنيه ذلك |

|---|---|

| مصادقة معطلة | يستغل المهاجمون رموز الجلسة الضعيفة أو التعامل غير السليم مع بيانات الاعتماد. |

| التعرض المفرط للبيانات | لا تتم تصفية الحقول الحساسة من جانب الخادم، مما يؤدي إلى تسرب الخصوصية. |

| الحقن (SQL/XSS) | يمكن للتعليمات البرمجية الخبيثة التي يتم حقنها عبر المعلمات تعديل البيانات أو سرقتها. |

| عدم وجود حد للمعدل | يمكن أن يؤدي إغراق واجهات برمجة التطبيقات بالطلبات إلى تعطيل الخوادم أو تمكين هجمات القوة الغاشمة. |

| واجهات برمجة تطبيقات الظل أو الزومبي | تصبح نقاط النهاية المنسية أو غير الموثقة نقاط دخول صامتة للمهاجمين. |

كل واجهة برمجة تطبيقات غير محمية هي باب خلفي محتمل للدخول إلى أنظمتك الرقمية. تتضاعف المخاطر مع اعتماد الشركات على الخدمات المصغرة السحابية الأصلية والتطبيقات القائمة على الذكاء الاصطناعي التي تعتمد بشكل كبير على واجهات برمجة التطبيقات.

التحول إلى اليسار: نقل أمن واجهة برمجة التطبيقات إلى التطوير

إن الطريقة الأكثر فعالية لحماية واجهات برمجة التطبيقات هي بناء الأمان مبكراً - وليس تصحيحه لاحقاً.

يدمج نهج "التحول إلى اليسار" هذا عمليات التحقق من الأمان بدءًا من التصميم وحتى التطوير والنشر.

من خلال تضمين الفحص التلقائي والتحقق من صحة السياسة مباشرةً في خطوط أنابيب CI/CD، يمكن للفرق اكتشاف الثغرات قبل الإصدار.

# مثال بسيط: اختبار حقن SQL في طلبات Pythonimport

الحمولة = "'' أو '1'='1"

url = f""

الاستجابة = طلبات.get(url)

إذا كان "خطأ" في response.text.less() أو response.status_code == 500:

طباعة ("⚠️ تم اكتشاف ثغرة في حقن SQL المحتملة!")

غير ذلك

طباعة ("✅ تم اجتياز التحقق من صحة الإدخال الآمن.")

ويضمن هذا النوع من الاختبارات المبكرة للمطورين العثور على العيوب الخطيرة قبل أن يكتشفها المهاجمون - مما يوفر الوقت والسمعة والتكلفة.

أفضل الممارسات لأمن واجهة برمجة التطبيقات (API)

لا يقتصر بناء واجهات برمجة التطبيقات الآمنة على إنشاء جدار حماية فحسب، بل يتعلق بتعزيز ثقافة الأمان طوال دورة حياة واجهة برمجة التطبيقات.

فيما يلي أفضل الممارسات التي يجب أن يطبقها كل فريق تطوير وأمان لحماية نقاط نهاية واجهة برمجة التطبيقات وضمان سلامة البيانات.

- استخدام HTTPS وتشفير TLS قم دائمًا بتشفير حركة المرور بين العملاء والخوادم باستخدام HTTPS مع TLS. هذا يمنع المهاجمين من اعتراض بيانات الاعتماد أو الحمولات الحساسة أثناء النقل. حتى البيانات الصغيرة، مثل أسماء المستخدمين أو الرموز المميزة، يمكن استغلالها إذا تم إرسالها بنص عادي. يجب أن يكون TLS 1.2 أو أحدث إلزاميًا لأي نظام إنتاج.

- تنفيذ مصادقة وتخويل قويين (OAuth 2.0 / JWT) ضمان وصول المستخدمين المناسبين فقط إلى الموارد المناسبة. يمكّن استخدام OAuth 2.0 و JWT من التحكم الدقيق، مما يمنع انتحال الرمز المميز واختطاف الجلسة. قم بتدوير المفاتيح بشكل دوري وفرض أوقات انتهاء صلاحية قصيرة لتقليل التعرض للخطر.

- التحقق من صحة جميع المدخلات والرؤوس والحمولات وتعقيمها لا تثق أبدًا في مدخلات المستخدم. يمنع التحقق السليم والتعقيم السليم المهاجمين من حقن التعليمات البرمجية الضارة عبر طلبات واجهة برمجة التطبيقات. استخدم مكتبات أو أطر عمل لتصفية البيانات والتحقق من صحتها، مما يمنع حقن SQL، والبرمجة النصية عبر المواقع (XSS)، وهجمات حقن الأوامر قبل وصولها إلى الواجهة الخلفية.

- تطبيق تحديد المعدل والحصص يُعد اختناق حركة المرور دفاعاً بالغ الأهمية ضد هجمات حجب الخدمة (DoS) وهجمات القوة الغاشمة. حدّد حصصاً لكل مفتاح أو مستخدم لواجهة برمجة التطبيقات، وعيّن عتبات إعادة المحاولة، وارفض الطلبات المفرطة. يضمن ذلك الاستخدام العادل ويمنع المستخدمين الضارين من زيادة التحميل على أنظمتك.

- مراقبة واجهات برمجة التطبيقات باستمرار وتحليل السجلات بحثًا عن أي نشاط مشبوه الرؤية الكاملة ضرورية للوقاية. تساعد المراقبة المستمرة في الكشف عن أنماط الاستخدام غير الطبيعية مثل عمليات تسجيل الدخول المتكررة الفاشلة أو ارتفاع حركة المرور. اجمع بين التسجيل المركزي والتنبيهات في الوقت الفعلي والتحليلات السلوكية المدعومة بالتعلم الآلي لزيادة الدقة.

- تقييد التعرض للبيانات - إعادة ما هو ضروري فقط الحد من البيانات المرسلة إلى العملاء من خلال تحديد حقول استجابة صريحة. تجنب كشف تفاصيل الخادم الداخلية أو بيانات الاعتماد أو رسائل التصحيح. الحد الأدنى من كشف البيانات لا يحمي الخصوصية فحسب، بل يقلل أيضًا من سطح الهجوم الكلي.

- الإصدار والتوثيق - تتبع كل نقطة نهاية بشكل فعال الحفاظ على توثيق كامل لواجهة برمجة التطبيقات باستخدام OpenAPI أو Swagger. إبطال الإصدارات القديمة بشكل منهجي لمنع المهاجمين من استخدام نقاط النهاية القديمة. يضمن التحكم في الإصدار الاتساق والامتثال ويبسط عمليات التدقيق الأمني.

الأتمتة ومستقبل أمن واجهة برمجة التطبيقات

يعمل الذكاء الاصطناعي على تغيير طريقة عمل الفرق في تحديد وإدارة الثغرات الأمنية في واجهات برمجة التطبيقات.

في الماضي، كانت التقييمات الأمنية تعتمد بشكل كبير على اختبارات الاختراق اليدوية وعمليات الفحص القائمة على القواعد الاستدلالية.

واليوم، أصبحت الأنظمة التي تعمل بالذكاء الاصطناعي قادرة على اكتشاف الثغرات المحتملة في واجهة برمجة التطبيقات والسلوكيات غير الطبيعية تلقائيًا من خلال تحليل الأنماط والدلالات والبيانات السياقية.

يتيح ذلك دورات اكتشاف أسرع ورؤية أفضل - خاصةً في أنظمة واجهة برمجة التطبيقات المعقدة ومتعددة الطبقات.

| الأداة | الوصف | الأفضل لـ |

|---|---|---|

| بنليجنت | أداة تحليل أمن واجهة برمجة التطبيقات المدعومة بالذكاء الاصطناعي وتحليل الثغرات الأمنية | الاختبار الآلي لأمن واجهة برمجة التطبيقات واكتشاف التهديدات |

| ساعي البريد | منصة اختبار وتوثيق شاملة لواجهة برمجة التطبيقات (API) | الاختبار الوظيفي والتحقق السريع |

| OWASP ZAP | أداة فحص ثغرات الويب وواجهة برمجة التطبيقات مفتوحة المصدر | تحديد وتحليل الثغرات الأمنية |

| جناح التجشؤ | مجموعة أدوات اختبار الاختراق الاحترافية | محاكاة وتحليل الاستغلال المتقدم |

| مقياس JMeter | أداة اختبار الحمل القابلة للتطوير | اختبار الحمل والأداء في ظل حركة المرور الكثيفة |

| RestAssured | مكتبة أتمتة الاختبار المستندة إلى Java | التكامل المستمر (CI) واختبار الانحدار |

مع استمرار تطور الذكاء الاصطناعي والأتمتة، ستنتقل المؤسسات التي تدمج هذه الأدوات من الدفاع التفاعلي إلى الكشف الاستباقي - حماية واجهات برمجة التطبيقات الخاصة بها قبل أن يطرق المهاجمون بابها.