¿Qué es una API y por qué es importante su seguridad?

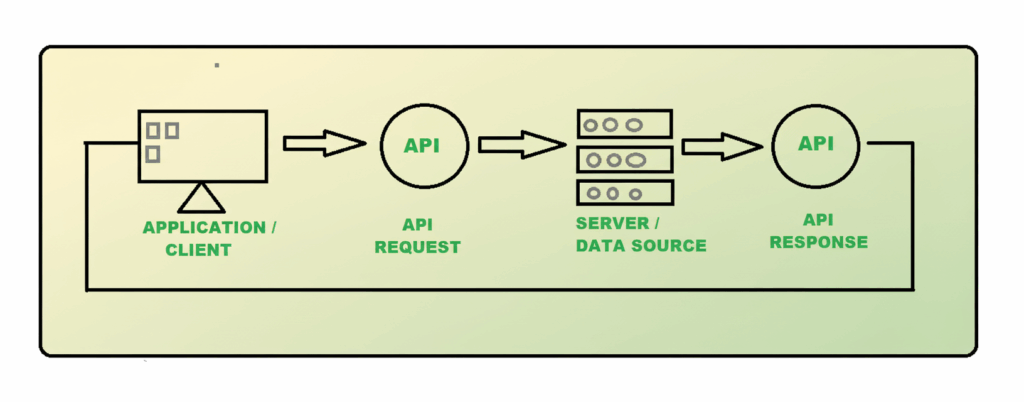

En el mundo hiperconectado de hoy en día, casi todas las aplicaciones, sitios web o servicios de inteligencia artificial dependen de algo llamado una API (interfaz de programación de aplicaciones).

Piense en las API como puentes digitales que permiten a los sistemas de software comunicarse entre sí. Cuando la aplicación de tu teléfono comprueba tu saldo bancario o un chatbot utiliza IA para llamar a datos externos, son las API las que hacen ese trabajo.

Pero la comodidad conlleva riesgos. Las API transportan datos sensibles como credenciales de usuario, tokens y registros personales. Si los atacantes se aprovechan de las API mal protegidas, pueden eludir los cortafuegos tradicionalesexponer datos o incluso manipular sistemas enteros.

Por eso, la seguridad de las API se ha convertido en uno de los pilares de la ciberseguridad moderna.

¿Qué es la seguridad de las API?

La seguridad de las API es la práctica de proteger los puntos finales de las API, la lógica empresarial y el flujo de datos de accesos no autorizados o abusos. Implica múltiples capas de defensa como autenticación, autorizacióncifrado y supervisión continua.

En términos sencillos: si las API constituyen el "sistema nervioso" de su infraestructura digital, la seguridad de las API actúa como el sistema inmunitario que la mantiene sana.

Vulnerabilidades comunes de las API

| Vulnerabilidad | Qué significa |

|---|---|

| Autenticación fallida | Los atacantes se aprovechan de tokens de sesión débiles o de un manejo inadecuado de las credenciales. |

| Exposición excesiva de datos | Los campos sensibles no se filtran en el lado del servidor, lo que provoca fugas de privacidad. |

| Inyección (SQL/XSS) | El código malicioso inyectado a través de parámetros puede modificar o robar datos. |

| Falta de limitación de velocidad | Inundar las API con peticiones puede colapsar los servidores o permitir ataques de fuerza bruta. |

| APIs en la sombra o zombis | Los puntos finales olvidados o no documentados se convierten en puntos de entrada silenciosos para los atacantes. |

Cada API desprotegida es una puerta trasera potencial a sus sistemas digitales. El riesgo se multiplica a medida que las empresas adoptan microservicios nativos en la nube y aplicaciones basadas en IA que dependen en gran medida de las API.

Cambio a la izquierda: trasladar la seguridad de las API al desarrollo

La forma más eficaz de proteger las API es crear seguridad desde el principio, no parchearla después.

Este enfoque de "desplazamiento a la izquierda" integra comprobaciones de seguridad desde el diseño hasta el desarrollo y la implantación.

Al integrar la exploración automatizada y la validación de políticas directamente en los procesos CI/CD, los equipos pueden detectar vulnerabilidades antes de la publicación.

# Ejemplo sencillo: Prueba de inyección SQL en peticiones Pythonimport

payload = "' OR '1'='1"

url = f""

response = requests.get(url)

if "error" in response.text.lower() or response.status_code == 500:

print("⚠️ ¡Potencial vulnerabilidad de inyección SQL detectada!")

else:

print("✅ Validación de entrada segura superada.")

Este tipo de pruebas tempranas garantiza que los desarrolladores encuentren los fallos peligrosos antes que los atacantes, lo que ahorra tiempo, reputación y costes.

Buenas prácticas para la seguridad de las API

Crear API seguras no consiste sólo en instalar un cortafuegos, sino en fomentar una cultura de seguridad a lo largo de todo el ciclo de vida de la API.

A continuación se indican las mejores prácticas que todo equipo de desarrollo y seguridad debería aplicar para proteger los puntos finales de las API y garantizar la integridad de los datos.

- Utilizar HTTPS y cifrado TLS Cifre siempre el tráfico entre clientes y servidores utilizando HTTPS con TLS. Esto impide que los atacantes intercepten credenciales o cargas sensibles en tránsito. Incluso datos pequeños, como nombres de usuario o tokens, pueden ser explotados si se envían en texto plano. TLS 1.2 o superior debería ser obligatorio para cualquier sistema de producción.

- Implantar autenticación y autorización sólidas (OAuth 2.0 / JWT) Asegúrese de que sólo los usuarios adecuados acceden a los recursos adecuados. El uso de OAuth 2.0 y JWT permite un control detallado, evitando la falsificación de tokens y el secuestro de sesiones. Rote las claves periódicamente y aplique tiempos de caducidad cortos para minimizar la exposición.

- Validar y desinfectar todas las entradas, cabeceras y cargas útiles. Nunca confíe en las entradas del usuario. La validación y el saneamiento adecuados impiden que los atacantes inyecten código dañino a través de las solicitudes de API. Utiliza bibliotecas o frameworks para filtrar y validar los datos, evitando inyecciones SQL, scripts entre sitios (XSS) y ataques de inyección de comandos antes de que lleguen al backend.

- Aplicar limitación de tarifas y cuotas La limitación del tráfico es una defensa crítica contra los ataques de denegación de servicio (DoS) y de fuerza bruta. Defina cuotas por clave API o usuario, establezca umbrales de reintento y rechace las solicitudes excesivas. Esto garantiza un uso justo y evita que los usuarios malintencionados sobrecarguen sus sistemas.

- Supervise continuamente las API y analice los registros en busca de actividades sospechosas La visibilidad completa es esencial para la prevención. La supervisión continua ayuda a detectar patrones de uso anómalos, como inicios de sesión fallidos repetidos o picos de tráfico. Combine el registro centralizado con alertas en tiempo real y análisis de comportamiento basados en aprendizaje automático para aumentar la precisión.

- Restrinja la exposición de datos: devuelva sólo lo necesario Limite los datos enviados a los clientes definiendo campos de respuesta explícitos. Evite exponer detalles internos del servidor, credenciales o mensajes de depuración. La exposición mínima de datos no solo protege la privacidad, sino que también reduce la superficie de ataque global.

- Versionado y documentación: seguimiento activo de cada punto final Mantener una documentación completa de la API utilizando OpenAPI o Swagger. Elimine sistemáticamente las versiones obsoletas para evitar que los atacantes utilicen puntos finales heredados. El control de versiones garantiza la coherencia, el cumplimiento y simplifica las auditorías de seguridad.

Automatización y futuro de la seguridad de las API

La inteligencia artificial está transformando la forma en que los equipos identifican y gestionan las vulnerabilidades en las API.

En el pasado, las evaluaciones de seguridad se basaban en gran medida en pruebas de penetración manuales y análisis heurísticos basados en reglas.

Hoy en día, los sistemas basados en IA son capaces de detectar automáticamente posibles vulnerabilidades de las API y comportamientos anómalos mediante el análisis de patrones, semántica y datos contextuales.

Esto permite ciclos de detección más rápidos y una mejor visibilidad, especialmente en ecosistemas de API complejos y con múltiples capas.

| Herramienta | Descripción | Lo mejor para |

|---|---|---|

| Penligente | Herramienta de análisis de vulnerabilidades y seguridad de API basada en IA | Pruebas automatizadas de seguridad de API y detección de amenazas |

| Cartero | Plataforma integral de pruebas y documentación de API | Pruebas funcionales y validación rápida |

| OWASP ZAP | Escáner de vulnerabilidades web y API de código abierto | Identificación y análisis de vulnerabilidades de seguridad |

| Suite Eructo | Conjunto de herramientas profesionales para pruebas de penetración | Simulación y análisis avanzados de exploits |

| JMeter | Herramienta de pruebas de carga escalable | Pruebas de carga y rendimiento con tráfico intenso |

| RestAssured | Biblioteca de automatización de pruebas basada en Java | Integración continua (IC) y pruebas de regresión |

A medida que la IA y la automatización sigan evolucionando, las organizaciones que integren estas herramientas pasarán de la defensa reactiva a la detección proactiva, protegiendo sus API antes incluso de que los atacantes llamen a la puerta.