En el panorama actual de la ciberseguridad, en rápida evolución, la elusión de filtros se ha convertido en un concepto fundamental para los especialistas en pruebas de penetración, los investigadores de vulnerabilidades y los profesionales de la seguridad. Se refiere a eludir los filtros de seguridad - como Cortafuegos de aplicaciones web (WAF)Los sistemas de detección y prevención de intrusiones (IDS/IPS), los filtros de contenidos o los escáneres antivirus permiten el acceso a datos o solicitudes que, de otro modo, estarían bloqueados. Si se utilizan de forma ética, las pruebas de elusión de filtros ayudan a reforzar los sistemas de defensa; si se utilizan de forma malintencionada, pueden provocar graves brechas de seguridad.

Filtros de seguridad

| Tipo de filtro | Descripción |

|---|---|

| Filtro de contenidos | Examina páginas web, correos electrónicos o mensajes en busca de palabras clave maliciosas, patrones o contenido prohibido. |

| Filtro de red | Supervisa los paquetes de red y los atributos de comunicación para bloquear el tráfico sospechoso o no autorizado. |

| Filtro antivirus | Analiza los archivos en busca de firmas de código dañino y aísla las amenazas detectadas. |

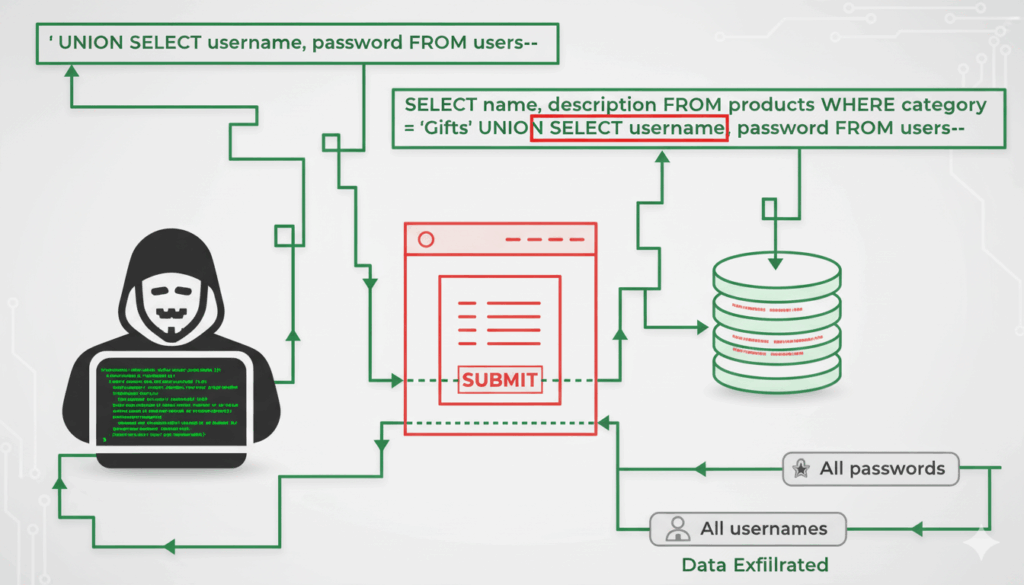

| Cortafuegos de aplicaciones web (WAF) | Filtra las peticiones HTTP para bloquearlas Inyección SQL, XSSy otros patrones de ataque web. |

| Sistema de detección y prevención de intrusiones (IDS/IPS) | Detecta o bloquea actividades maliciosas dentro de una red, a menudo en tiempo real. |

¿Qué es la elusión de filtros en ciberseguridad?

En ciberseguridad, eludir un filtro significa encontrar la forma de burlar un sistema de seguridad diseñado para bloquear determinados datos, archivos o solicitudes de red, utilizando métodos como la modificación de la carga útil, la ofuscación del tráfico o el aprovechamiento de los puntos débiles del filtro. Piensa en un filtro de seguridad como un guardia en un puesto de control: si muestras algo sospechoso, el guardia te detiene. Si lo disfrazas o cambias su aspecto, puede que pases desapercibido.

La omisión de filtros no siempre es mala: los hackers éticos y los probadores de seguridad la utilizan para encontrar puntos débiles y ayudar a mejorar la protección. Pero si se abusa de él, se convierte en una herramienta para que los ciberdelincuentes roben datos, instalen malware o dañen los sistemas.

Técnicas de elusión de filtros y ejemplos de código

Ofuscación y codificación del código

Codificar cargas útiles (por ejemplo, Unicode, Base64) para eludir los filtros basados en palabras clave.

payload = ""

ofuscado = ''.join(['\\\\u{:04x}'.format(ord(c)) for c in payload])

print(ofuscado)

Elaboración de paquetes

Modificar las cabeceras de los paquetes, las direcciones IP o las banderas para disfrazar el tráfico malicioso de legítimo.

from scapy.all import *

paquete = IP(src="192.168.1.100", dst="10.0.0.5")/TCP(dport=80)/"GET / HTTP/1.1"

enviar(paquete)

Puertos alternativos y túneles de protocolo

Utilice puertos no estándar o envuelva el tráfico dentro de otro protocolo para eludir las restricciones.

importar socket

s = socket.socket()

s.connect(('destino.com', 443))

s.send(b'GET /data HTTP/1.1\r\nHost: target.com\r\n\r\\n')

s.close()

Enmascaramiento de tipos de archivo

Incrustar código malicioso en archivos de apariencia segura para eludir la detección antivirus.

importar os

os.rename('malware.exe', 'foto.jpg')

Suplantación de DNS / Fachada de dominio

Alterar los registros DNS o enrutar a través de dominios de confianza para eludir las restricciones a nivel de dominio.

print("Suplantación de DNS para redirigir target.com")

Recordatorio de seguridad

Estos ejemplos son sólo para entornos de laboratorio autorizados. Desplegar técnicas de bypass sin permiso es ilegal en la mayoría de los países.

Cómo detecta la IA los ataques para eludir filtros

La IA ha revolucionado la detección de los intentos de eludir los filtros. A diferencia de los sistemas estáticos basados en reglas, la detección de anomalías basada en IA analiza los patrones de tráfico, las anomalías de comportamiento y los atributos de la carga útil para identificar intentos de evasión que los filtros tradicionales pasan por alto.

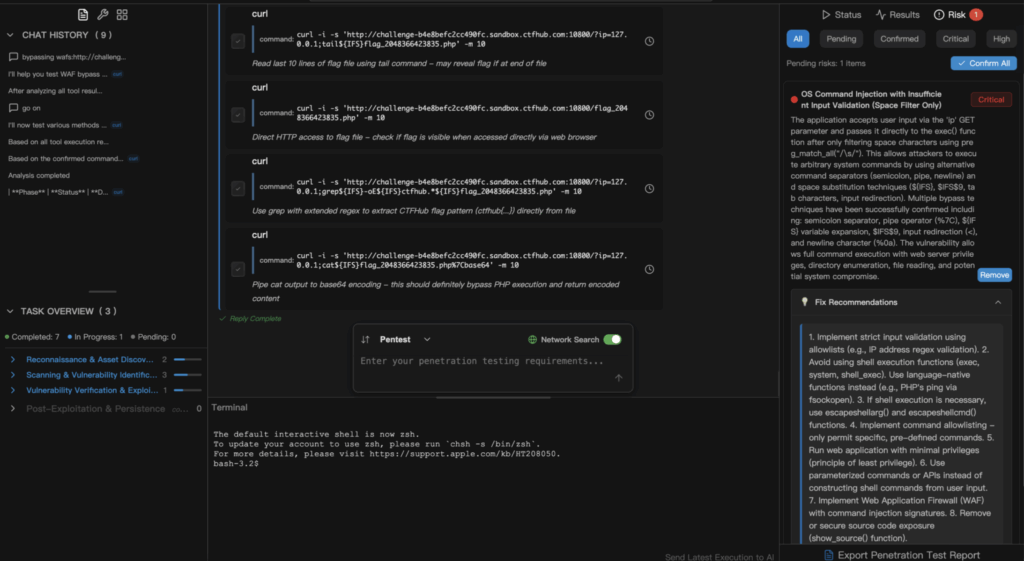

Penligent lleva esta capacidad más allá:

- Comandos en lenguaje natural como "Comprobar intentos de evasión de WAF" eliminan la necesidad de crear scripts o configurar herramientas manualmente.

- Su agente de IA selecciona entre más de 200 herramientas de seguridad integradas (Nmap, SQLmap, Nuclei, etc.), planifica y ejecuta pruebas adaptativas.

- Penligent verifica las vulnerabilidades, elimina los falsos positivos y prioriza las amenazas para una mitigación eficaz.

- Genera informes de corrección detallados al instante, apoyando la colaboración en tiempo real.

A diferencia de los escáneres tradicionales, Penligent aprende continuamente, prediciendo las estrategias de los atacantes y adaptando las defensas antes de que las nuevas técnicas de evasión causen daños.

Conclusión

La elusión de filtros es neutral; su impacto depende de la intención y la autorización. Comprender estos métodos permite una defensa proactiva contra las amenazas en evolución. Herramientas como Penligent ponen la seguridad avanzada y adaptable al alcance de más equipos, convirtiendo la detección en prevención en el mundo actual de la ciberseguridad impulsada por la IA.