Qu'est-ce qu'une API et pourquoi sa sécurité est-elle importante ?

Dans le monde hyperconnecté d'aujourd'hui, presque toutes les applications, tous les sites web et tous les services d'intelligence artificielle dépendent d'un élément appelé une API - Interface de programmation d'applications.

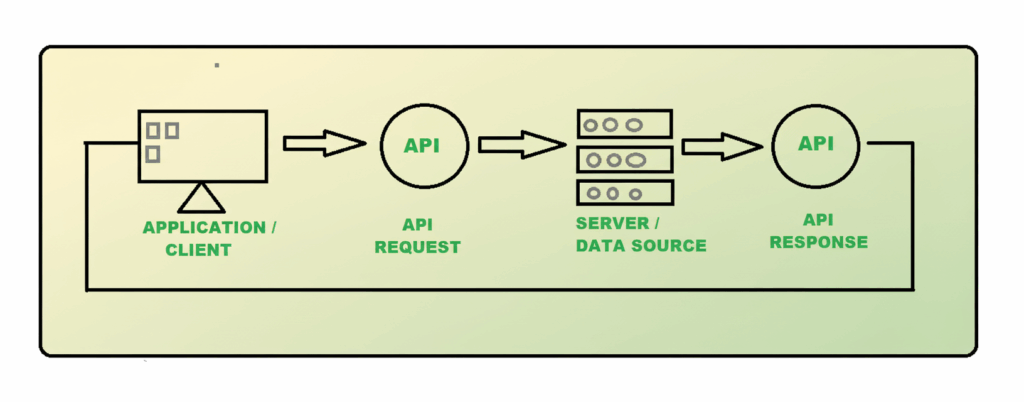

Les API sont des ponts numériques qui permettent aux systèmes logiciels de communiquer entre eux. Lorsque l'application de votre téléphone vérifie votre solde bancaire ou qu'un chatbot utilise l'IA pour appeler des données externes, ce sont les API qui font ce travail.

Mais la commodité s'accompagne de risques. Les API contiennent des données sensibles telles que les identifiants, les jetons et les dossiers personnels des utilisateurs. Si des pirates exploitent des API faiblement protégées, ils peuvent contourner les pare-feu traditionnelsLes utilisateurs peuvent ainsi se servir de l'Internet, exposer des données ou même manipuler des systèmes entiers.

C'est pourquoi la sécurité des API est devenue l'un des piliers de la cybersécurité moderne.

Qu'est-ce que la sécurité des API ?

La sécurité de l'API consiste à protéger les points d'extrémité de l'API, la logique commerciale et le flux de données contre les accès non autorisés ou les abus. Elle implique de multiples couches de défense telles que authentification, autorisationLe système de gestion de l'information de l'Union européenne (UE) permet d'assurer la sécurité des données, le cryptage et la surveillance continue.

En termes simples, si les API constituent le "système nerveux" de votre infrastructure numérique, la sécurité des API agit comme le système immunitaire qui le maintient en bonne santé.

Vulnérabilités courantes de l'API

| Vulnérabilité | Ce que cela signifie |

|---|---|

| Authentification défaillante | Les attaquants exploitent des jetons de session faibles ou une mauvaise gestion des informations d'identification. |

| Exposition excessive aux données | Les champs sensibles ne sont pas filtrés côté serveur, ce qui entraîne des fuites de confidentialité. |

| Injection (SQL/XSS) | Un code malveillant injecté via les paramètres peut modifier ou voler des données. |

| Absence de limitation des taux | Le fait d'inonder les API de requêtes peut faire planter les serveurs ou permettre des attaques par force brute. |

| API d'ombre ou de zombie | Les points d'extrémité oubliés ou non documentés deviennent des points d'entrée silencieux pour les attaquants. |

Chaque API non protégée est une porte dérobée potentielle dans vos systèmes numériques. Le risque se multiplie à mesure que les entreprises adoptent des microservices natifs du cloud et des applications pilotées par l'IA qui s'appuient fortement sur les API.

Déplacement vers la gauche : intégrer la sécurité des API dans le développement

Le moyen le plus efficace de protéger les API est de mettre en place la sécurité dès le départ, et non de la corriger par la suite.

Cette approche "Shift Left" intègre les contrôles de sécurité depuis la conception jusqu'au développement et au déploiement.

En intégrant l'analyse automatisée et la validation des politiques directement dans les pipelines CI/CD, les équipes peuvent détecter les vulnérabilités avant la publication.

# Exemple simple : Test d'injection SQL dans les requêtes Pythonimport

payload = "' OR '1'='1"

url = f""

response = requests.get(url)

if "error" in response.text.lower() or response.status_code == 500 :

print("⚠️ Vulnérabilité d'injection SQL potentielle détectée !")

else :

print("✅ Validation d'entrée sécurisée réussie.")

Ce type de test précoce permet aux développeurs de détecter les failles dangereuses avant que les attaquants ne le fassent, ce qui permet de gagner du temps, d'améliorer la réputation et de réduire les coûts.

Meilleures pratiques pour la sécurité des API

La création d'API sécurisées ne se limite pas à la mise en place d'un pare-feu - il s'agit de favoriser une culture de la sécurité tout au long du cycle de vie de l'API.

Voici les meilleures pratiques que toute équipe de développement et de sécurité devrait appliquer pour protéger les points d'extrémité de l'API et garantir l'intégrité des données.

- Utiliser HTTPS et le cryptage TLS Cryptez toujours le trafic entre les clients et les serveurs en utilisant HTTPS avec TLS. Cela empêche les pirates d'intercepter les informations d'identification ou les données sensibles en transit. Même de petites données, comme des noms d'utilisateur ou des jetons, peuvent être exploitées si elles sont envoyées en texte clair. TLS 1.2 ou plus récent devrait être obligatoire pour tout système de production.

- Mettre en œuvre une authentification et une autorisation fortes (OAuth 2.0 / JWT) S'assurer que seuls les bons utilisateurs accèdent aux bonnes ressources. L'utilisation d'OAuth 2.0 et de JWT permet un contrôle fin, empêchant l'usurpation de jeton et le détournement de session. Effectuer une rotation périodique des clés et imposer des délais d'expiration courts pour minimiser l'exposition.

- Valider et assainir toutes les entrées, les en-têtes et les charges utiles. Ne vous fiez jamais aux entrées des utilisateurs. Une validation et un nettoyage appropriés empêchent les attaquants d'injecter du code nuisible par le biais des demandes d'API. Utilisez des bibliothèques ou des frameworks pour filtrer et valider les données, afin d'empêcher les injections SQL, les scripts intersites (XSS) et les attaques par injection de commandes avant qu'elles n'atteignent le backend.

- Appliquer des limitations de taux et des quotas La limitation du trafic est un moyen de défense essentiel contre les attaques par déni de service (DoS) et les attaques par force brute. Définissez des quotas par clé API ou par utilisateur, fixez des seuils de réessai et rejetez les demandes excessives. Cela garantit une utilisation équitable et empêche les utilisateurs malveillants de surcharger vos systèmes.

- Surveiller en permanence les API et analyser les journaux pour détecter toute activité suspecte. Une visibilité totale est essentielle pour la prévention. La surveillance continue permet de détecter les schémas d'utilisation anormaux, tels que les échecs de connexion répétitifs ou les pics de trafic. Combinez la journalisation centralisée avec des alertes en temps réel et des analyses comportementales alimentées par l'apprentissage automatique pour accroître la précision.

- Limiter l'exposition aux données - ne restituer que ce qui est nécessaire Limitez les données envoyées aux clients en définissant des champs de réponse explicites. Évitez d'exposer les détails internes du serveur, les informations d'identification ou les messages de débogage. L'exposition minimale des données ne protège pas seulement la vie privée, mais réduit également votre surface d'attaque globale.

- Versioning et documentation - suivre activement chaque point de terminaison Maintenir une documentation complète de l'API en utilisant OpenAPI ou Swagger. Déclasser systématiquement les versions obsolètes pour empêcher les attaquants d'utiliser des points de terminaison anciens. Le contrôle des versions garantit la cohérence et la conformité et simplifie les audits de sécurité.

L'automatisation et l'avenir de la sécurité des API

L'intelligence artificielle transforme la manière dont les équipes identifient et gèrent les vulnérabilités des API.

Dans le passé, les évaluations de sécurité reposaient essentiellement sur des tests de pénétration manuels et des analyses heuristiques basées sur des règles.

Aujourd'hui, les systèmes alimentés par l'IA sont capables de détecter automatiquement les vulnérabilités potentielles des API et les comportements anormaux en analysant les modèles, la sémantique et les données contextuelles.

Cela permet d'accélérer les cycles de détection et d'améliorer la visibilité, en particulier dans les écosystèmes d'API complexes et multicouches.

| Outil | Description | Meilleur pour |

|---|---|---|

| Penligent | Outil d'analyse des vulnérabilités et de la sécurité des API alimenté par l'IA | Tests automatisés de sécurité des API et détection des menaces |

| Facteur | Plate-forme complète de test et de documentation des API | Essais fonctionnels et validation rapide |

| OWASP ZAP | Analyse des vulnérabilités des sites web et des API | Identifier et analyser les vulnérabilités en matière de sécurité |

| Suite d'éructation | Boîte à outils professionnelle pour les tests de pénétration | Simulation et analyse avancées des exploits |

| JMeter | Outil de test de charge évolutif | Tests de charge et de performance dans des conditions de trafic intense |

| RestAssured | Bibliothèque d'automatisation des tests basée sur Java | Intégration continue (CI) et tests de régression |

À mesure que l'IA et l'automatisation continuent d'évoluer, les organisations qui intègrent ces outils passeront d'une défense réactive à une détection proactive - en protégeant leurs API avant même que les attaquants ne frappent à la porte.