Pour recherche de candidatures consiste à utiliser des outils automatisés ou manuels pour détecter, inventorier et analyser chaque logiciel exécuté sur des appareils, des serveurs, des plateformes en nuage et des réseaux d'entreprise. Ce processus aide les entreprises à identifier les applications approuvées et non autorisées, les logiciels obsolètes ou vulnérables, les déploiements informatiques fantômes et les logiciels malveillants cachés. En procédant régulièrement à l'analyse des applications, les entreprises bénéficient d'une visibilité totale sur leur environnement logiciel, renforcent leur posture de sécurité, maintiennent leur conformité et réduisent le risque de cyberattaques liées à des applications non gérées ou non sûres.

En bref : L'analyse des applications vous permet de disposer d'un inventaire complet et en temps réel des logiciels et de protéger votre organisation contre les risques de sécurité causés par des applications non gérées ou potentiellement nuisibles.

Que signifie l'expression "recherche de candidatures" ?

Lorsque nous parlons d'analyse des applications, nous parlons de découvrir quels logiciels existent dans votre écosystème (terminaux, cloud, conteneurs, mobiles), de vérifier si chaque instance est autorisée, d'évaluer si chaque version est à jour et sûre, et de corréler les résultats avec les vulnérabilités ou les menaces cachées. C'est ce qu'on appelle parfois découverte de l'application, inventaire des actifs logiciels, détection des programmes, audit de l'application du point d'accèsou simplement analyse des applications pour la conformité de la sécurité. L'essor du SaaS, de l'utilisation des terminaux à distance et du BYOD rend la visibilité totale des logiciels non négociable dans les architectures de sécurité modernes.

Pourquoi l'analyse des applications est essentielle pour la sécurité et la conformité L'analyse des applications est importante :

Dans les environnements informatiques complexes, les applications non gérées présentent de multiples risques : shadow IT (employés qui créent des applications en dehors de la gouvernance), logiciels malveillants cachés dans des logiciels moins connus et programmes obsolètes ou non pris en charge devenant des vecteurs d'attaque. Selon la documentation des fournisseurs d'inventaires d'actifs, les flux de balayage d'inventaire sont essentiels pour la visibilité et l'audit en temps réel. manageengine.com

| Bénéfice | Pourquoi c'est important |

| Visibilité de la sécurité | Connaître tous les programmes installés pour bloquer les menaces inconnues |

| Détection des menaces | Identifier les applications informatiques malveillantes, non autorisées ou fantômes |

| Conformité | Respecter les normes ISO 27001, SOC 2, HIPAA, PCI-DSS et les règles d'autorisation. |

| Gestion des correctifs | Repérer les applications obsolètes et vulnérables |

| Inventaire des actifs | Maintenir des enregistrements complets des environnements logiciels |

En outre, des outils récents destinés aux entreprises, tels que ceux décrits par Licenseware, montrent une convergence entre la reconnaissance assistée par l'IA et l'analyse de l'inventaire des logiciels, ce qui indique l'intérêt croissant du marché pour des expressions telles que gestionnaire d'inventaire de logiciels et découverte de l'application qui suscitent un fort engagement de la part des chercheurs. LICENSEWARE

Quelles sont les phases d'une analyse complète de la demande ?

Un examen approfondi des applications n'est pas une opération ponctuelle - il suit un cycle de vie. En voici les étapes et l'importance de chacune d'entre elles.

1. Planification et délimitation du champ d'application - Fixer les limites

Avant de lancer l'analyse, précisez quels sont les appareils, les serveurs, les charges de travail en nuage et les terminaux des utilisateurs concernés. Définissez qui y a accès, quand l'analyse sera exécutée et comment les résultats seront exploités. Sans cela, vous risquez de manquer des actifs ou de perturber la production.

2. Découverte et énumération - Tout trouver

C'est là que les agents ou les analyses de réseau énumèrent chaque logiciel installé, service d'arrière-plan, extension, image de conteneur ou application mobile. Des outils tels que Configuration Manager de Microsoft vous permettent de visualiser les cycles d'inventaire des logiciels. Microsoft Learn Si vous ne savez pas ce qui existe, vous ne pouvez tout simplement pas le sécuriser.

3. Détection des vulnérabilités et des risques - Séparer la sécurité du risque

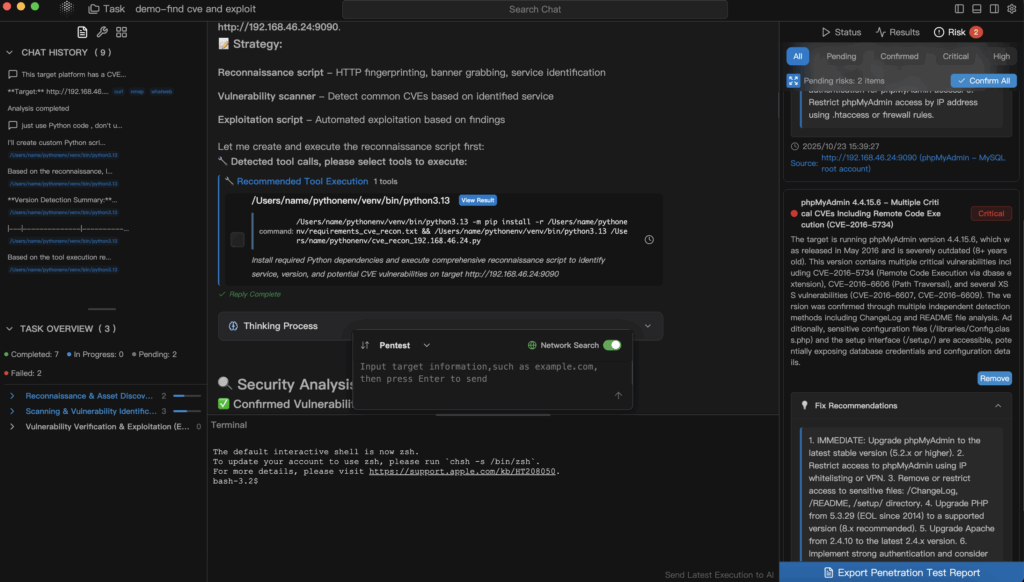

Une fois l'inventaire réalisé, il convient d'analyser ces applications à la recherche de versions obsolètes, de CVE connus, de configurations erronées ou de signes de présence non autorisée. C'est à ce stade que l'analyse des applications se transforme en analyse des vulnérabilités - mais attention : l'analyse des applications a pour but de découvrir, et non d'exploiter exclusivement les faiblesses.

4. Rapports et établissement de priorités - Que faut-il réparer en premier ?

Une liste de logiciels découverts n'est pas utile si l'on ne sait pas quels sont les éléments les plus importants. Les rapports efficaces sont classés en fonction de la gravité, de l'exploitabilité, de l'impact sur l'entreprise et de la conformité. Cela permet de concentrer les mesures correctives sur les éléments qui présentent le risque le plus élevé.

5. Remédiation et rescanning - Boucler la boucle

Corrigez les problèmes (correctif, suppression, configuration), puis effectuez une analyse de suivi pour vérifier la résolution. L'analyse continue permet d'établir une cadence de visibilité et de contrôle - sans une nouvelle analyse, vous ne pouvez pas prétendre avoir comblé l'écart.

Comment scanner les demandes

L'analyse des logiciels fait appel à diverses techniques selon les environnements. Considérons les méthodes suivantes :

- Analyse des agents des points finaux: Installé sur chaque poste de travail/serveur pour surveiller les changements.

- Analyse du registre/système de fichiers: Détecte les applications installées et les modifications.

- Inspection du gestionnaire de paquets: Pour Linux/macOS/conteneurs (par exemple,

apte,brassage,npm). - Analyse des charges de travail et des conteneurs dans le nuage: Découvrez les applications fonctionnant dans des charges de travail éphémères.

- Numérisation basée sur la technologie mobile/MDM: Capturer les applications sur les appareils gérés/non gérés.

Exemple : Commande d'inventaire Linux simple

dpkg -get-selections > software_list.txt

Exemple : Extrait de Windows PowerShell

Get-WmiObject -Class Win32_Product | Select-Object Name,Version | Export-Csv apps_inventory.csv

| Catégorie d'outils | Objectif | Exemples |

| Analyse des points finaux et du système d'exploitation | Découvrir les logiciels installés | Microsoft Intune, Jamf |

| Scanners de vulnérabilité | Signaler les versions présentant des failles de sécurité connues | Tenable Nessus, Qualys |

| Gestion des actifs logiciels (SAM) | Visibilité des licences et de la conformité | Lansweeper, Licenseware |

| Découverte du Cloud/SaaS | Trouver des applications en nuage non gérées | Wiz, Prisma Cloud |

| Visibilité des applications améliorée par l'IA | Détecter les logiciels cachés ou non autorisés | Penligent |

Les plateformes modernes telles que Penligent rationalisent l'ensemble de ce flux de travail en découvrant automatiquement les applications dans les environnements hybrides, en signalant les logiciels non autorisés ou à risque et en fournissant des conseils de remédiation intelligents. Grâce à l'analyse continue et à la visibilité centralisée, les équipes peuvent rapidement identifier les menaces et agir avant que les attaquants ne les exploitent.

Où Penligent peut améliorer l'analyse des applications

Dans les organisations qui se concentrent sur les tests de pénétration automatisés et l'intégration d'outils de sécurité, des plateformes comme Penligent apportent une valeur ajoutée. En combinant la découverte d'applications, l'analyse continue, la corrélation des risques et les flux de travail de remédiation guidée, Penligent permet aux équipes de sécurité de passer de la "découverte de logiciels" à la "remédiation proactive des risques". Par exemple, lorsque l'analyse de l'inventaire signale une application non approuvée sur un terminal distant, l'automatisation de Penligent peut déclencher une évaluation de la vulnérabilité ou une action de confinement. La phase d'inventaire des applications est ainsi directement liée aux flux de travail de votre centre d'opérations de sécurité (SOC).

Dans le monde des tests de pénétration automatisés, l'absence d'une application non gérée ou cachée signifie qu'un vecteur d'attaque n'est pas testé. Penligent s'assure que la portée de votre test d'intrusion n'est pas limitée aux actifs connus, mais inclut toutes les applications que votre organisation exécute, qu'elles soient connues ou cachées. Cela crée une boucle de découverte → vulnérabilité → remédiation → validation, s'alignant sur les meilleures pratiques de cyber-hygiène.

Meilleures pratiques et erreurs courantes

Meilleures pratiques Automatisez les programmes d'analyse (quotidiens ou hebdomadaires), utilisez des informations d'identification privilégiées pour bénéficier d'une visibilité totale, incluez les terminaux cloud/mobiles/SaaS, intégrez les résultats dans vos outils SIEM ou SOAR, et rescannez toujours après la remédiation pour valider la clôture.

Erreurs courantes L'exécution d'une analyse unique, l'ignorance des appareils en nuage ou BYOD, l'omission des informations d'identification de l'administrateur (ce qui limite la visibilité) et l'absence de validation de la remédiation sont des erreurs fréquentes. Ces faux pas laissent les organisations exposées malgré le fait qu'elles aient "scanné" leurs actifs.

Scanner pour l'application

Que détecte l'analyse des applications ?

Logiciels installés, applications cachées ou non autorisées, anciennes versions, vulnérabilités et indicateurs de logiciels malveillants.

Est-il possible de scanner les systèmes de production en toute sécurité ?

Oui, à condition que l'analyse soit programmée de manière appropriée, qu'elle utilise des méthodes non intrusives et qu'elle dispose des autorisations d'accès adéquates.

Quelle est la fréquence de l'analyse ?

Au moins mensuelmais de nombreuses organisations utilisent quotidien ou en temps réel de balayage.

L'analyse des applications est-elle différente de l'analyse des vulnérabilités ?

Oui .Analyse des applications = découverte de logicielsAnalyse de vulnérabilité = recherche des faiblesses dans les logiciels

Conclusion

Dans les organisations modernes où les écosystèmes logiciels couvrent les postes de travail sur site, les terminaux distants, les conteneurs, les charges de travail en nuage et les plateformes SaaS, "La recherche d'applications n'est pas facultative, elle est fondamentale.. Un processus discipliné et cyclique de planification, de découverte, de détection, de reporting, de remédiation et de validation vous donne de la visibilité, atténue les risques et soutient la conformité. Si votre stratégie de sécurité inclut des outils comme Penligent pour la découverte et la remédiation automatisées, vous bénéficiez d'un avantage puissant : votre inventaire logiciel est toujours frais, vos vulnérabilités sont toujours visibles, et vos actions de remédiation sont toujours en mouvement.