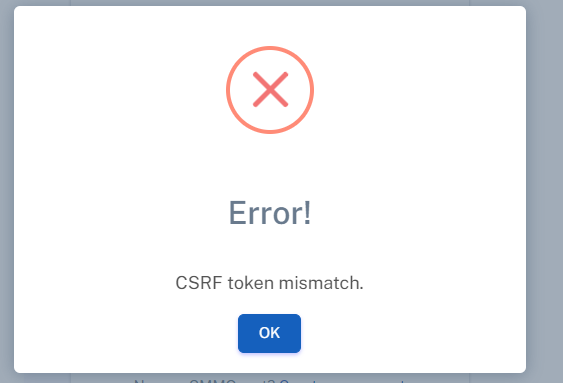

CSRF टोकन बेमेल तब होता है जब HTTP अनुरोध के साथ भेजा गया जालसाजी-रोधी टोकन उस टोकन से मेल नहीं खाता जिसकी सर्वर उपयोगकर्ता के सत्र के लिए अपेक्षा करता है। व्यवहार में, यह बेमेल या तो यह संकेत देता है कि अनुरोध वैध रूप से उपयोगकर्ता की ओर से नहीं है (जिससे संभावित क्रॉस-साइट अनुरोध जालसाजी हमला) या किसी गंभीर कार्यान्वयन या कॉन्फ़िगरेशन विफलता की ओर इशारा करता है जो प्रयोज्यता और सुरक्षा दोनों को खतरे में डालता है।

आधुनिक सुरक्षा इंजीनियर के लिए, समझना CSRF टोकन बेमेल यह सिर्फ़ मामूली फ़ॉर्म-पोस्ट विफलताओं को रोकने के बारे में नहीं है। यह सत्र ग़लत कॉन्फ़िगरेशन, कैशिंग विसंगतियों, प्रॉक्सी लेयर हस्तक्षेप, SPA/ के एक सूक्ष्म लेकिन शक्तिशाली संकेतक को पहचानने के बारे में है।एपीआई टोकन अंतराल, या यहां तक कि एक सक्रिय हमला प्रगति पर है।

यदि आप प्रमाणीकृत सत्रों, API या SPA के साथ वेब ऐप्स बनाते हैं या उन्हें सुरक्षित करते हैं - या आप स्वचालित भेद्यता स्कैन / CI पाइपलाइन चलाते हैं - तो मास्टरिंग CSRF टोकन बेमेल एक श्रेणी के रूप में आपकी पहचान और उपचार की स्थिति दोनों को तेज किया जाएगा।

सुरक्षा इंजीनियरों के लिए CSRF टोकन बेमेल क्यों मायने रखता है

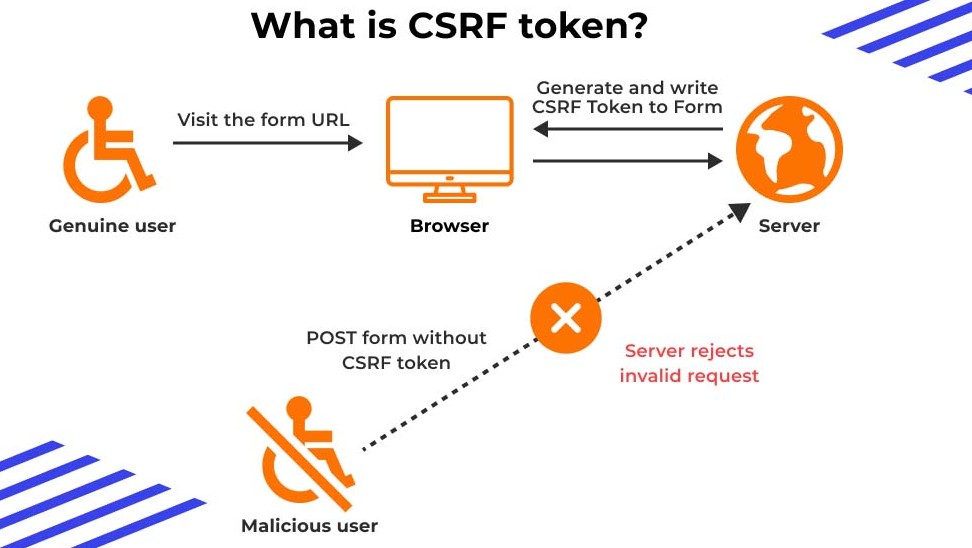

क्रॉस-साइट रिक्वेस्ट फ़ोर्जरी (CSRF) वेब हमलों के सबसे गुप्त तरीकों में से एक है: एक उपयोगकर्ता किसी वेब ऐप में लॉग इन करता है, और एक हमलावर ब्राउज़र को धोखा देकर एक ऐसा अनुरोध भेजता है जिस पर साइट भरोसा करती है क्योंकि यह उपयोगकर्ता के सत्र संदर्भ से आता है। सर्वोत्तम डिज़ाइन वाली प्रणालियों में, सर्वर-जनरेटेड, सत्र-बद्ध CSRF टोकन को मान्य करके उस भरोसे को तोड़ा जाता है; जब वह टोकन मेल नहीं खाता, तो आपको "टोकन बेमेल" त्रुटि मिलती है।

लेकिन एक व्यवसायी के नजरिए से:

- टोकन बेमेल एक सौम्य त्रुटि के रूप में प्रकट हो सकता है (उपयोगकर्ता की शिकायत: "मैं फॉर्म क्यों सबमिट नहीं कर सकता?") लेकिन यह गंभीर मुद्दों को उजागर कर सकता है: खराब सत्र प्रबंधन, गलत कुकी/सेमसाइट झंडे, अनुचित कैशिंग, या यहां तक कि अनजान दुर्भावनापूर्ण अनुरोध।

- प्रवेश परीक्षण / स्वचालन में, ये त्रुटियाँ कार्रवाई योग्य संकेत हैं - उदाहरण के लिए, वे 403/419 प्रतिक्रियाओं के रूप में दिखाई दे सकती हैं, जिससे पता चलता है कि स्थिति-परिवर्तनशील समापन बिंदु सुरक्षित है, लेकिन शायद केवल आंशिक रूप से, या यह कि सुरक्षा गलत तरीके से कॉन्फ़िगर की गई है या बाईपास करने योग्य है।

- DevOps के परिप्रेक्ष्य से, लॉग में बार-बार होने वाली विसंगतियां प्रतिगमन की ओर संकेत कर सकती हैं (उदाहरण के लिए, रिवर्स प्रॉक्सी में परिवर्तन, CDN कैश में पुराने पृष्ठ, सत्र ड्राइवर में परिवर्तन) जो उपयोगकर्ता के विश्वास को कम कर देता है या नए आक्रमण वेक्टरों के लिए द्वार खोल देता है।

- एआई-संचालित स्वचालन पाइपलाइन में, बेमेल त्रुटियों को पकड़ने और वर्गीकृत करने से सामान्य बनाम असामान्य प्रवाह के मॉडल बनाने में मदद मिलती है, जिससे बहाव या संभावित शोषण के बारे में सक्रिय चेतावनी दी जा सकती है।

इस प्रकार, CSRF टोकन बेमेल यह एक बग से अधिक है - यह रक्षा और आक्रमण दोनों के लिए एक दृश्यता लीवर है।

CSRF सुरक्षा वर्कफ़्लो

बेमेल का प्रभावी ढंग से निदान करने के लिए, आपको यह मैप करना होगा कि CSRF को अंत-से-अंत तक कैसे कार्यान्वित किया जाता है।

टोकन जीवनचक्र

- जब कोई उपयोगकर्ता कोई पृष्ठ लोड करता है या कोई सत्र आरंभ करता है, तो सर्वर क्रिप्टोग्राफिक रूप से यादृच्छिक/अप्रत्याशित CSRF टोकन उत्पन्न करता है।

- सर्वर टोकन को संग्रहीत करता है (सत्र स्टोर, कुकी स्टोर, या स्टेटलेस आर्किटेक्चर में निहित रूप से)।

- टोकन क्लाइंट पेलोड में एम्बेडेड है: छिपा हुआ फ़ॉर्म में, कस्टम हेडर (उदाहरण के लिए,

X-CSRF-टोकन), या डबल-सबमिट कुकी के माध्यम से। - जब कोई स्थिति-परिवर्तन अनुरोध (POST, PUT, DELETE) आता है, तो सर्वर सत्यापित करता है:

- कि टोकन अनुरोध में मौजूद है, और

- यह संग्रहीत सत्र या अपेक्षित मान से मेल खाता है.

- यदि सत्यापन विफल हो जाता है → “सीएसआरएफ टोकन बेमेल” → अनुरोध अस्वीकृत (403/419) या ध्वजांकित।

आधुनिक एसपीए/एपीआई में:

- कुकीज़ के साथ

SameSite=सख्त/ढीला,सुरक्षित,केवल Httpझंडे क्रेडेंशियल चोरी को रोकने में मदद करते हैं। - डबल-सबमिट कुकी मॉडल: कुकी में संग्रहीत टोकन और हेडर/बॉडी में भेजे जाने पर, सर्वर दोनों की तुलना करता है।

- स्टेटलेस JWT/CSRF टोकन पैटर्न सत्र भंडारण के बजाय HMAC हस्ताक्षर एम्बेड करते हैं। wiz.io+1

यह समझना महत्वपूर्ण है कि टोकन कहां उत्पन्न, संग्रहीत और जांचा जाता है, ताकि बेमेल विफलताओं का पता लगाया जा सके।

CSRF टोकन बेमेल त्रुटियों के मूल कारण

नीचे एक तालिका दी गई है जिसमें सबसे आम कारणों को सूचीबद्ध किया गया है CSRF टोकन बेमेल और उन्हें कैसे प्राथमिकता दी जाए:

| मूल कारण | डायग्नोस्टिक सिग्नल | जल्दी ठीक |

|---|---|---|

| सत्र समाप्ति / पुनर्जीवित टोकन | निष्क्रियता के बाद उपयोगकर्ता को बेमेल दिखाई देता है | लॉगिन पर सत्र TTL बढ़ाएँ या टोकन ताज़ा करें |

| कैश्ड फ़ॉर्म/html में पुराना टोकन शामिल है | टोकन मान लाइव सत्र से मेल नहीं खाता | फ़ॉर्म के लिए कैशिंग अक्षम करें; जोड़ें कैश-नियंत्रण हेडर |

| AJAX/SPA टोकन हेडर अनुपलब्ध | फ़ेच/एक्सियोस अनुरोध हेडर के बिना सफल होते हैं; बेमेल केवल तभी होता है जब हेडर हटा दिया जाता है | सुनिश्चित करें कि प्रत्येक अनुरोध में टोकन हेडर शामिल हो (उदाहरण के लिए, X-CSRF-टोकन) |

| कुकी डोमेन/सबडोमेन गलत कॉन्फ़िगरेशन | टोकन कुकी नहीं भेजी गई, या उपडोमेन में सत्र बेमेल है | कुकी डोमेन संरेखित करें, समान मूल या SAN उपडोमेन सुनिश्चित करें |

| SameSite / Secure / HttpOnly गलत कॉन्फ़िगरेशन | CSRF कुकी क्रॉस-साइट संदर्भ में नहीं भेजी गई, जिसके कारण बेमेल हो रहा है | उपयोग SameSite=लैक्स या कठोर, सुरक्षित यदि HTTPS; दस्तावेज़ क्रॉस-साइट प्रवाह |

| रिवर्स प्रॉक्सी, लोड बैलेंसर, CDN हस्तक्षेप | केवल प्रॉक्सी परत के पीछे टोकन बेमेल | सुनिश्चित करें कि प्रॉक्सी हेडर को अग्रेषित करें, टोकन को हटाने वाली कैशिंग को अक्षम करें |

| अप्रत्याशित समय पर टोकन पुनर्जनन | एक ही सत्र में अनेक टोकन उत्पन्न हुए, ब्राउज़र पुराने टोकन का उपयोग कर रहा है | प्रति फॉर्म CSRF टोकन पुनः उत्पन्न न करें; जब तक आवश्यक न हो, प्रति सत्र केवल एक बार |

| ब्राउज़र एक्सटेंशन / कुकीज़/स्क्रिप्ट को ब्लॉक करना | टोकन कुकी नहीं बनाई/पढ़ी गई | उपयोगकर्ता से साइट को श्वेतसूची में डालने या हस्तक्षेप करने वाले एक्सटेंशन (जैसे, एडब्लॉकर) को अक्षम करने के लिए कहें |

जब आप अपने SIEM या पेनटेस्ट आउटपुट में बेमेल लॉग देखते हैं तो यह तालिका एक डायग्नोस्टिक चीट-शीट के रूप में काम करेगी।

फ्रेमवर्क और प्लेटफ़ॉर्म का गहन विश्लेषण

अब आइए देखें कि लोकप्रिय फ्रेमवर्क CSRF को कैसे और कहाँ लागू करते हैं CSRF टोकन बेमेल अक्सर सतह पर आ जाता है।

लारावल (PHP)

Laravel एक संलग्न करता है टोकनमिसमैचएक्सेप्शन जब टोकन सत्यापित करने में विफल हो जाता है। ब्राइट सिक्योरिटी+1 विशिष्ट मुद्दे: सत्र_ड्राइवर गलत कॉन्फ़िगरेशन, पुराने टोकन एम्बेड करने वाले कैश्ड दृश्य, गायब <meta name="csrf-token"> टैग।

स्निपेट (AJAX सेटअप):

// ब्लेड टेम्पलेट हेडर में

जैंगो (पायथन)

Django का उपयोग करता है CsrfViewमिडलवेयर और {% csrf_token %} टेम्पलेट टैग। सामान्य खामियाँ: दृश्य गलत तरीके से सजाए गए हैं, AJAX नहीं भेजा जा रहा है एक्स-सीएसआरएफटोकन हेडर, सीएसआरएफ_ट्रस्टेड_ओरिजिन्स गलत सेट.

टुकड़ा:

{% csrf_token %}

नोड/एक्सप्रेस (जावास्क्रिप्ट)

का उपयोग करते हुए सीसर्फ मिडलवेयर के साथ कुकी-पार्सर.टोकन बेमेल अक्सर तब होता है जब कुकी अग्रेषित नहीं होती या CSRF टोकन हेडर गायब होता है।

टुकड़ा:

const express = require('express'); const csurf = require('csurf'); const cookieParser = require('cookie-parser'); const app = express(); app.use(cookieParser()); app.use(csurf({ cookie: true })); app.get('/form', (req, res) => { res.render('sendForm', { csrfToken: req.csrfToken() }); }); app.post('/process', (req, res) => { // csurf स्वचालित रूप से टोकन सत्यापित करता है res.send('Success'); });

एसपीए / एपीआई बैकएंड

एकल-पृष्ठ ऐप्स या API-प्रथम आर्किटेक्चर में, सामान्य चूक: प्रारंभिक टोकन एंडपॉइंट का अनुरोध न करना (उदाहरण के लिए, /csrf-कुकी), या पिछले सत्र से टोकन का उपयोग करना।

"आखिरकार मैंने इसे काम कर लिया... सबसे पहले आपको सैंक्टम डिफ़ॉल्ट सीएसआरएफ एंडपॉइंट पर एक GET अनुरोध करना होगा... फिर कुकी मान के साथ मैन्युअल रूप से हेडर X-XSRF-TOKEN जोड़ना होगा।" रेडिट

इस जागरूकता के साथ, आप टोकन जीवनचक्र को उचित रूप से सत्यापित करने के लिए अपने स्वचालन को अनुकूलित कर सकते हैं।

प्रवेश परीक्षण और शिकार CSRF टोकन बेमेल

एक पेन्टेस्टर या सुरक्षा इंजीनियर के लिए, CSRF टोकन बेमेल यह सिर्फ़ एक रक्षात्मक तंत्र नहीं है: यह एक ख़ुफ़िया संकेत है। इसे टोही/हमले के माध्यम में कैसे बदला जाए, यह इस प्रकार है।

- स्कैन समापन बिंदु जो स्थिति-परिवर्तनकारी ऑपरेशन (POST, PUT, DELETE) करते हैं। प्रतिक्रियाएँ नोट करें: 403/419 अक्सर CSRF सुरक्षा ट्रिगर होने का संकेत देते हैं।

- स्वचालित फ़ज़िंग: बिना टोकन, अमान्य टोकन, और पिछले सत्र के टोकन के साथ अनुरोध भेजें। असुरक्षित समापन बिंदुओं को मैप करने के लिए प्रतिक्रिया व्यवहारों (200 बनाम 403) की तुलना करें।

- सत्र अपहरण श्रृंखला: मान लीजिए टोकन बेमेल केवल तब होता है जब कुकी डोमेन भिन्न होता है या टोकन पुनर्चक्रित होता है: आप CSRF को बायपास करने के लिए सत्र निर्धारण, प्रॉक्सी हेडर ओवरराइड, या रिवर्स-प्रॉक्सी मिस-फॉरवर्डिंग का फायदा उठा सकते हैं।

- प्रॉक्सी कैश पॉइज़निंग वेक्टर: यदि कैश्ड HTML में पुराना टोकन है और लोड-बैलेंस्ड उपयोगकर्ता इसका पुनः उपयोग करते हैं, तो आप किसी अन्य उपयोगकर्ता सत्र के लिए वैध टोकन का पुनरुत्पादन कर सकते हैं।

- UI प्रवाह का लाभ उठाएँ: टोकन-रहित अनुरोध को बाध्य करने के लिए एक तैयार लिंक या iframe का उपयोग करें; यदि यह बेमेल को ट्रिगर करता है, तो आपको पता चल जाएगा कि टोकन जांच मौजूद है - अगला चरण: गायब/प्रतिबिंबित टोकन कमजोरियों या SameSite बाईपास का प्रयास करें।

उदाहरण स्क्रिप्ट कंकाल (पायथन):

import requests session = requests.Session() # चरण A: CSRF टोकन के साथ प्रारंभिक पृष्ठ प्राप्त करें resp = session.get(" ") टोकन = parse_token(resp.text) # चरण B: टोकन के बिना स्थिति-परिवर्तन भेजें ख़राब = session.post(" ", json={'name':'Evil'}) print("प्रतिक्रिया कोड (कोई टोकन नहीं):", bad.status_code) # अपेक्षित 419/403 # चरण C: टोकन के साथ भेजें good = session.post(" ", हेडर={'X-CSRF-TOKEN': टोकन}, json={'name':'Evil'}) प्रिंट("प्रतिक्रिया कोड (टोकन के साथ):", good.status_code) # अपेक्षित 200

सफलता और बेमेल के बीच स्विच करने वाली प्रतिक्रियाओं को दर्शाने वाले लॉग गलत कॉन्फ़िगरेशन के लिए उच्च संकेत हैं।

Penligent.ai के साथ स्वचालित पहचान और उपचार

आधुनिक सुरक्षा टीमें प्रतिगमन, कमजोरियों और बहाव का पता लगाने के लिए स्वचालन और एआई को एकीकृत करती हैं - यही वह जगह है जहाँ पेनलिजेंट.ai चित्र में प्रवेश करता है।

प्लेटफ़ॉर्म एकीकरण

पेनलिजेंट.aiका बुद्धिमान पेनटेस्ट प्लेटफ़ॉर्म CSRF-संबंधित दोषों का पता लगाने को स्वचालित करता है, जिसमें शामिल हैं CSRF टोकन बेमेलयह प्रमाणीकरण प्रवाहों को क्रॉल करता है, टोकन जीवनचक्रों को ट्रैक करता है, विकृत या अनुपस्थित टोकन वेरिएंट्स को इंजेक्ट करता है, और परिणामों को सहसंबंधित करके कार्रवाई योग्य निष्कर्ष उत्पन्न करता है। मशीन-लर्निंग विसंगति पहचान को नियम-आधारित सत्यापन के साथ जोड़कर, पेनलिजेंट उन एंडपॉइंट्स को प्रदर्शित करता है जहाँ टोकन बेमेल होते हैं। उत्पादन में या केवल CI परिवेशों में। सुरक्षा इंजीनियर तब "बार-बार टोकन बेमेल" के आधार पर फ़िल्टर करके सुधार योग्य प्रवाहों को प्राथमिकता दे सकते हैं।

वर्कफ़्लो उदाहरण

Penligent.ai को अपनी CI/CD पाइपलाइन में इस तरह एकीकृत करें कि प्रत्येक बिल्ड सभी स्थिति-परिवर्तनशील एंडपॉइंट्स का स्कैन ट्रिगर करे। जब कोई बेमेल होता है, तो Penligent एक खोज उत्पन्न करता है: एंडपॉइंट /api/v1/सेटिंग्स, प्रतिक्रिया कोड 419, टोकन हेडर गायब, टोकन रिटर्न 200 के साथ समान अनुरोध। यह अनुरोध/प्रतिक्रिया डंप, कर्ल-रीप्ले, सुधार सुझाव (जैसे, "सुनिश्चित करें कि X-CSRF-TOKEN हेडर सेट और कुकी डोमेन संरेखित है") संलग्न करता है। समय के साथ, आप बेसलाइन मेट्रिक्स (बेमेल आवृत्ति, नए एंडपॉइंट उजागर) प्राप्त करते हैं और डैशबोर्ड मेट्रिक्स के माध्यम से बहाव की निगरानी कर सकते हैं। इसका मतलब है कि आप रिएक्टिव डिबगिंग से आगे बढ़ते हैं CSRF टोकन बेमेल त्रुटियों को सक्रिय रोकथाम के लिए प्रेरित करना।

इंजीनियरिंग सर्वोत्तम अभ्यास और हार्डनिंग चेकलिस्ट

यहां विकास और सुरक्षा टीमों के लिए एक चेकलिस्ट दी गई है, ताकि वे कमज़ोरियों की जांच कर सकें। CSRF टोकन बेमेल.

- टोकन पीढ़ी: प्रति सत्र एक (या प्रति परिवर्तनीय रूप), क्रिप्टोग्राफिक रूप से यादृच्छिक।

- टोकन सत्यापन: अनुरोध टोकन की तुलना सत्र या डबल-सबमिट कुकी से करें।

- कुकी नीति: सेट करें

सुरक्षित,केवल Http,SameSite=सख्त(याढीलाजब आवश्यक हो)। - फॉर्म / एसपीए एकीकरण: सुनिश्चित करें कि प्रत्येक स्थिति-परिवर्तन अनुरोध में टोकन (छिपा हुआ फ़ील्ड या हेडर) शामिल हो।

- कैश नियंत्रण: HTML फ़ॉर्म या टोकन एम्बेड करने वाले पृष्ठों को कैश न करें.

- प्रॉक्सी/लोड बैलेंसर: हेडर अग्रेषण बनाए रखें, कुकीज़ को हटाने से बचें, उपडोमेन रूटिंग को संरेखित करें।

- CI/स्वचालित परीक्षण: बिल्ड पाइपलाइन में टोकन-अनुपस्थिति, स्टेल-टोकन और डबल-सबमिट परीक्षण शामिल करें।

- निगरानी: "सीएसआरएफ टोकन बेमेल" लेबल वाले 403/419 लॉग कैप्चर करें; समापन बिंदु और आवृत्ति द्वारा समेकित करें।

- प्रतिगमन चेतावनी: यदि तैनाती के बाद बेमेल दर बढ़ जाती है, तो जांच शुरू करें (कॉन्फ़िगरेशन विचलन हो सकता है)।

- दस्तावेज़ीकरण और प्रशिक्षण: सुनिश्चित करें कि डेवलपर्स और फ्रंट-एंड इंजीनियरों को पता हो कि SPA में टोकन कैसे प्राप्त/पास किए जाने चाहिए।

स्निपेट (Nginx प्रॉक्सी हेडर अग्रेषण):

स्थान / { प्रॉक्सी_पास ; proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $scheme; # सुनिश्चित करें कि कुकी हेडर अग्रेषित किया गया है proxy_set_header Cookie $http_cookie; proxy_pass_request_headers on; }

कोड उदाहरण संग्रह

यहां विभिन्न प्रौद्योगिकियों से बचने और उनका पता लगाने के लिए कार्यशील उदाहरण दिए गए हैं CSRF टोकन बेमेल.

लारवेल AJAX उदाहरण

<meta name="csrf-token" content="{{ csrf_token() }}">

<script>

axios.defaults.headers.common['X-CSRF-TOKEN'] = document.querySelector('meta[name="csrf-token"]').getAttribute('content');

axios.post('/update', { name: 'Bob' })

.then(r => console.log(r.data))

.catch(e => console.error('CSRF error', e.response.status));

</script>

Django फ़ेच उदाहरण

<body>

<script>

function getCookie(name) {

let v = document.cookie.match('(^|;)\\\\s*' + name + '\\\\s*=\\\\s*([^;]+)');

return v ? v.pop() : '';

}

fetch('/api/update-profile', {

method: 'POST',

headers: {

'X-CSRFToken': getCookie('csrftoken'),

'Content-Type': 'application/json'

},

body: JSON.stringify({ email: '[email protected]' })

}).then(res => {

if (res.status === 403) {

console.error('CSRF token mismatch or missing');

} else {

return res.json();

}

});

</script>

</body>

नोड/एक्सप्रेस स्निपेट

app.use(cookieParser()); app.use(csurf({ cookie: true })); app.get('/form', (req, res) => { res.render('form', { csrfToken: req.csrfToken() }); }); app.post('/submit', (req, res) => { res.send('फ़ॉर्म सफलतापूर्वक सबमिट किया गया'); });

बेमेल घटनाओं के लिए पायथन लॉग-पार्सर

import re पैटर्न = re.compile(r'CSRF टोकन बेमेल त्रुटि अंत बिंदु (\\S+) पर') open('app.log') as f: for line in f: m = pattern.search(line) if m: print('बेमेल का पता चला:', m.group(1))

शून्य विश्वास और एआई-संचालित स्वचालन के युग में सीएसआरएफ

जैसे-जैसे आर्किटेक्चर विकसित होते हैं - माइक्रोसर्विसेज, डिकप्ल्ड एसपीए, एआई-संचालित स्कैनिंग, जीरो-ट्रस्ट डिजाइन - सीएसआरएफ सुरक्षा के प्रतिमान भी बदलते हैं।

- शून्य-विश्वास नेटवर्क पारंपरिक सत्र-कुकी ट्रस्ट को पूरी तरह से हटाने का सुझाव देते हैं; CSRF टोकन को अभी भी मान्य किया जाना चाहिए, लेकिन अक्सर इसे बेहतर पहचान अभिकथन या OVF (वन-टाइम वैल्यू) पैटर्न के साथ जोड़ा जाता है।

- SameSite कुकी अपनाना ब्राउज़र द्वारा कुछ CSRF वेक्टरों को कम कर देता है, लेकिन आपको अभी भी विरासत प्रवाह, क्रॉस-ओरिजिन API कॉल और तृतीय-पक्ष प्रमाणीकरण प्रवाह (OAuth/OIDC) को संभालना होगा।

- AI-संचालित भेद्यता स्कैनर सैकड़ों अंतबिंदुओं पर टोकन बेमेल का निरंतर पता लगाने में सक्षम बनाता है, तथा बेमेल दर स्पाइक्स, टोकन पुन: उपयोग पैटर्न या असामान्य अंतबिंदु व्यवहार जैसी विसंगतियों को चिह्नित करता है।

- स्वचालित उपचार: बेमेल आवृत्ति पर मेट्रिक्स एमएल मॉडल में फीड करते हैं जो बहाव का पता लगाते हैं - उदाहरण के लिए, "टोकन-दर बेसलाइन से नीचे गिर रही है" यह संकेत दे सकता है कि फ्रंटएंड कोड परिवर्तन ने टोकन इंजेक्शन को हटा दिया है।

निष्कर्ष

CSRF टोकन बेमेल इसे अक्सर केवल "फ़ॉर्म सबमिट त्रुटि" मानकर नज़रअंदाज़ कर दिया जाता है, लेकिन सुरक्षा इंजीनियरों के लिए यह एक रणनीतिक संकेतक है—जो सत्र की गलत कॉन्फ़िगरेशन, प्रॉक्सी या कैशिंग त्रुटियाँ, फ़्रंट-एंड टोकन-हैंडलिंग की गलत वायरिंग, या यहाँ तक कि लाइव हमलों के संकेत भी प्रकट करता है। इसके जीवनचक्र को गहराई से समझकर, जाँचों को स्वचालन में एकीकृत करके, और मज़बूत इंजीनियरिंग पद्धतियों को अपनाकर, आप टोकन बेमेल को फ्रस्ट्रेशन लॉग से कार्रवाई योग्य रक्षा टेलीमेट्री में बदल सकते हैं।