OASTの意味 は、組織が従来の検出を回避する脆弱性に適応するにつれて、現代のサイバーセキュリティの話題で言及されることが多くなっている。この記事では OASTの意味 現代のアプリケーション・セキュリティの中核概念として帯域外のアプリケーション・セキュリティ・テスト-そして、その関連性、仕組み、一般的なツール、脅威のユースケース、防御プラクティス、直接実行または適応できる攻撃とミティゲーションのコード例を説明します。このレベルの詳細は、次のような方々を対象としています。 筋金入りのAIおよびセキュリティ・エンジニア 複雑なシステムの構築や防御。

セキュリティにおけるOASTの意味とは?

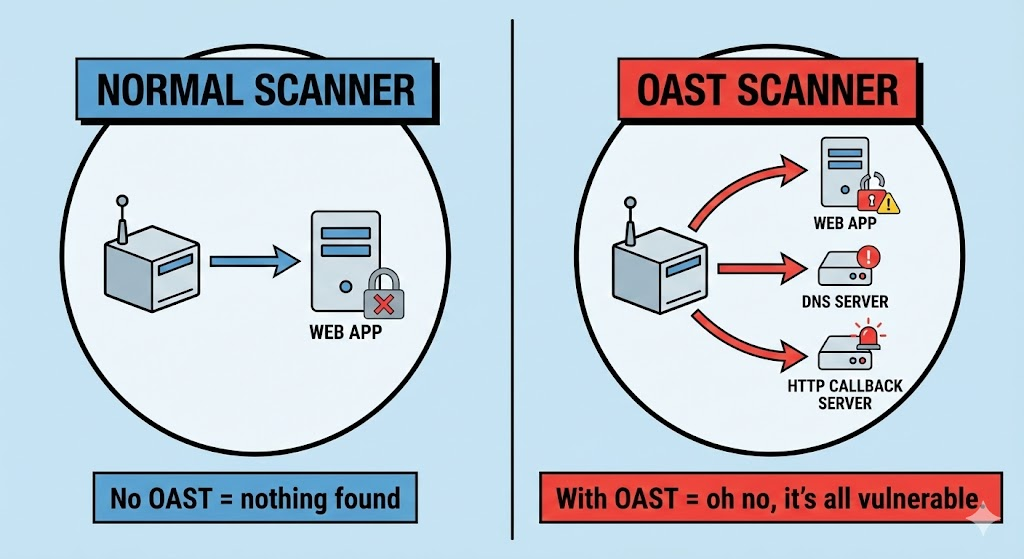

OAST(帯域外のアプリケーション・セキュリティ・テスト) は、発生する相互作用を観察することによって脆弱性を特定するテスト手法である。 アプリケーションの通常のリクエスト/レスポンス・サイクル外.従来の動的アプリケーション・セキュリティテスト(DAST)は、テスト実施者に直接返されるレスポンスに依存し ていました。 ブラインドSQLインジェクション、ブラインドSSRF、またはブラインドXSS-OASTは、ペイロードを注入することでトリガーする。OASTは、ペイロードを注入することで動作する。 テスターがコントロールする外部サーバーへのコールバックこの帯域外相互作用が現れると、脆弱性の存在が確認される。 トースト+1

のようなセキュリティスキャンツールでは、次のようになる。 ZAPとバープ・スイートOASTは、ブラインド脆弱性検出を大幅に強化する中核機能となっている。 エッジスキャン+1

OASTの仕組み仕組みとプロトコル

OASTテストには通常、以下のコンポーネントが含まれる:

- 独自の交流ドメイン/サブドメイン - リゾルバ・ドメインは、このテスト・サイクルに一意的に関連付けられ、多くの場合、InteractshのようなOASTサービスによるものである。

- ペイロード・インジェクション - その固有のドメインを含む悪意のあるペイロードまたはテストペイロード。

- 監視サーバー - 外部システムは、あらゆる着信インタラクション(DNSクエリー、HTTPリクエスト、SMTPイベントなど)を記録する。

- 確認ロジック - コールバックまたはビーコンは、アプリケーションがペイロードを処理したことを証明する。 ハフル

OAST検査における一般的な反応チャネル

| チャンネル | 仕組み | なぜ重要なのか |

|---|---|---|

| DNS | ターゲットアプリがOASTサーバーにDNSクエリーを実行する。 | アウトバウンドが制限された環境でも動作 |

| HTTP(S) | ターゲットはOASTドメインにウェブリクエストを行う。 | より深い相互作用を確認 |

| SMTP / LDAP / SMB / その他 | リッチなインタラクション・データのための各種プロトコル | 多様なクラスの脆弱性を検出 |

これによってOASTは、従来のスキャナーでは通常のプロトコル・パスしか検査しないため観察できなかった隠れた欠陥を発見することができる。 エッジスキャン

なぜOASTは現代のセキュリティに不可欠なのか

OASTとDASTを組み合わせることで、テスターはアプリケーションのレスポンスが目に見えない脆弱性を確認することができます。 外部相互作用チャンネルにおいて、観測可能な副作用をもたらす.

PortSwiggerは、OASTが革命的であったことを強調している。 バープ・コラボレーターこれによりBurpは、ブラインドSQLiやブラインドOSコマンドインジェクションのような新しいブラインド脆弱性クラスを検出できるようになる。 ポートスウィガー

2025年、セキュリティ研究者はまた、Google Cloud上でカスタムOASTインフラストラクチャを実行し、次のような脅威をスキャンして悪用している高度な脅威行為者を特定しました。 大規模キャンペーンにおける200以上の異なるCVE大量自動化が脆弱性の悪用と出会うとき、OAST技術がいかに悪用されうるかを示している。 IoT OTセキュリティニュース

OASTをサポートするツールとプラットフォーム

最近のセキュリティ・ツールの多くは、OASTサポートを統合している:

- ZAP OASTサポート:DNS/HTTP(S)相互作用とBOAST、Interactshなどとの統合のための組み込みリスナー。 ZAP+1

- バープ・スイート・コラボレーター:ブラインド状態を検出するためのOASTコールバックを提供。 ポートスウィガー

- インターアクトシュ:多くのプロトコル(DNS、HTTP、SMTP、LDAP、SMB、FTP)をサポートするOAST相互作用のための強力なオープンプラットフォーム。 ハフル

- 東洋経済新報社:OAST インタラクションイベントを収集し、報告するために設計されたサーバー。 ザップ

これらのプラットフォームは、セキュリティ・エンジニアがコールバックを捕捉し、帯域内の証拠だけに頼ることなく脆弱性を確認するのに役立つ。

実践的なOASTシナリオと脅威モデル

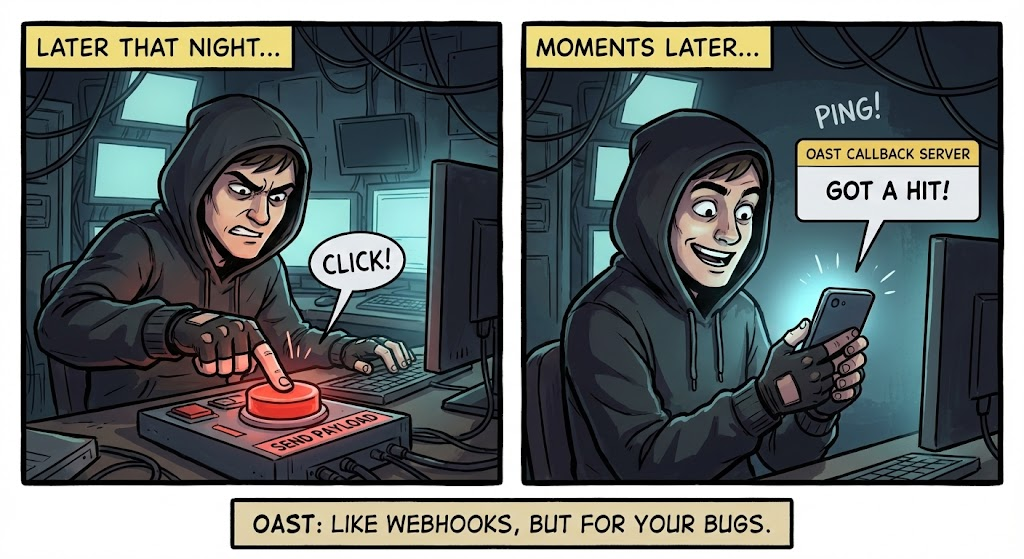

OASTは特に次のような場合に有効である。 盲目的な脆弱性攻撃者はサーバー上でアクションを起こすことができ、その唯一の証拠はサーバーが外部サービスにアクセスしたことである。

例を挙げよう:

- ブラインドSSRF - サーバーは攻撃者にデータを返さず、HTTP/DNSリクエストを送信する。

- ブラインド・コマンド・インジェクション - サーバーは出力を表示する代わりに、送信トラフィックをトリガーするコードを実行する。

- ブラインドXSS - 永続的なスクリプトは、犠牲者のコンテキストで実行されるとコールバック動作を引き起こします。 エッジスキャン

企業の防御者は、AlphaSOCアラートが既知のOASTドメインへのアウトバウンドトラフィックを示し、潜在的な不正利用や設定ミスを示すのを見るかもしれない。 アルファソック

コード例OASTのシミュレーションと検出

以下はその例である。 5つの直接攻撃/防御のコード例 エンジニアが参照できる。

例1:OAST DNSトリガーの生成(攻撃)

バッシュ

1TP5このペイロードは、OASTサーバーへのDNSクエリーをトリガーしますcurl <http://example.com?callback=uniqueid.oast.pro>

ターゲットがこのURLを処理し、DNSルックアップを行う場合 ユニークID.oast.proOASTサーバーはクエリをログに記録する。

例 2: Python による OAST コールバックの監視

パイソン

from flask import Flask, request

app = Flask(**名前**)

app.route("/callback", methods=["GET"])

def callback():

print("OAST Interaction:", request.remote_addr, request.args)

リターン "", 200

app.run(host="0.0.0.0", port=8080)

この単純なサーバーを配備し、そのドメインをDNSエントリに登録し、外部OASTリスナーとして動作させる。

例 3:OAST トラフィックのログと警告

パイソン

インポートログ

def log_oast_event(event):

logging.basicConfig(level=logging.INFO)

logging.info(f "OAST callback from {event['ip']} with data {event['data']}")

コールバック警告をSIEMパイプラインに統合するには、このパターンを使用します。

例4:送信トラフィックのフィルタリング(防御)

バッシュ

#B ファイアウォールレベルで一般的な OAST ドメインをブロック iptables -A OUTPUT -d oast.fun -j DROP iptables -A OUTPUT -d oast.pro -j DROP iptables -A OUTPUT -d oast.site -j DROP

これは、内部サーバーからの不正なOASTコールバックを減らすのに役立つ。

例5:信頼できない相互作用パターンの拒否

パイソン

# 簡易リクエスト検査機

def is_untrusted_interaction(request):

if "oast" in request.host:

真を返す

偽を返す

この関数をWAFロジックに統合し、疑わしいコールバック・エンドポイントにフラグを立て、ブロックする。

コードを超えた守備戦略

コードレベルの管理は不可欠であるが、セキュリティ・エンジニアは全体的な防御策を採用すべきである:

- アウトバウンド・トラフィック・コントロール - allow-listルールでアウトバウンド接続にデフォルトの拒否ポリシーを適用する。

- 既知のOASTドメインをブロックする 境界ファイアウォールで

- DNSとHTTPトラフィックの監視 OASTペイロードに類似した異常なコールバック・ドメインに対して。

- OASTをテストワークフローに統合する (DAST + OASTスキャン)により、ブラインド脆弱性を積極的に発見する。

広範なアウトバウンドブロッキングは、アプリケーションが不注意に安全でない入力を処理した場合に、盲目的な悪用手法の影響を軽減します。 ハフル

OASTと従来のDAST/SASTの比較

| 試験方法 | 盲点の欠陥を検出 | 外部サーバーが必要 | 典型的な使用例 |

|---|---|---|---|

| SAST | いいえ | いいえ | コードパターン分析 |

| ダスト | 限定 | いいえ | レスポンス・ベースのスキャン |

| オアスト | はい | はい | コールバック/副作用ベースのテスト |

OASTは、HTTPレスポンス・サイクル外の副作用によってのみ顕在化する問題を明らかにすることで、動的テストを強化する。

OASTスタイルのテクニックを使った実際のキャンペーン

最近の研究で、次のことが判明した。 Google Cloud上でホストされるプライベートOASTインフラ をターゲットにするために使用される。 200のCVE を修正したスキャンツールとOASTコールバックを使用している。このことは、攻撃者がますます大規模に盲目的な脆弱性を悪用するようになっていること、そして防御者がそのようなパターンを検知する必要性を示している。 IoT OTセキュリティニュース

これはまた、ディフェンダーが以下を必要とする可能性があることを意味する。 正当なセキュリティ・テストのトラフィックと悪意のあるコールバック・パターンを区別する。特に、攻撃者がクラウド・プロバイダーのIPを模倣する場合。

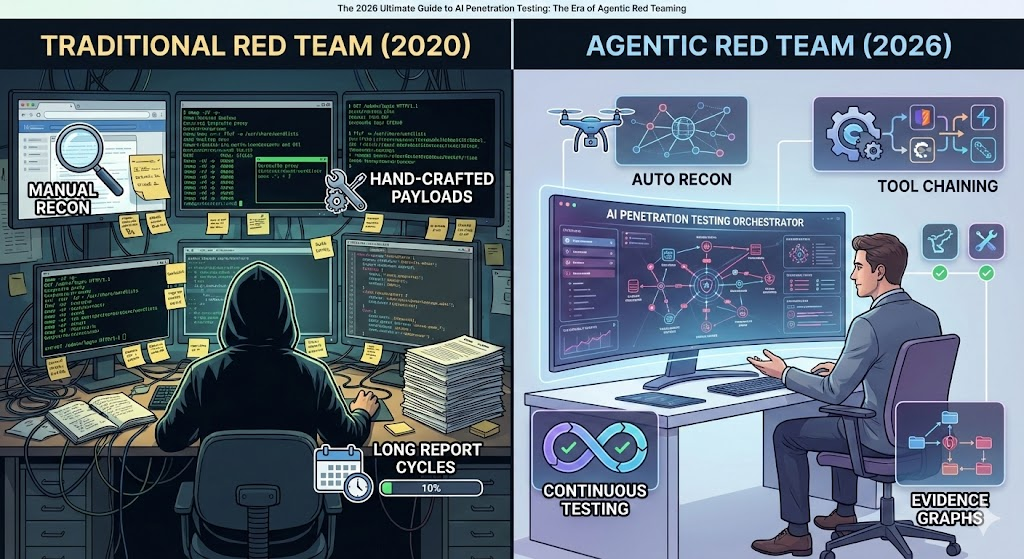

AI主導のセキュリティテストの統合 - Penligent

最新のエンジニアリング・チームにとって、従来の自動スキャナーは微妙な盲点の脆弱性を見逃す可能性がある。次のようなプラットフォームがある。 寡黙 によって価値を高める:

- 生成 AIが支援するOASTペイロード 適応パターンで

- ブラインド・インタラクションが発生する可能性のあるアプリケーション表面のマッピング

- プロトコルを横断してコールバックの証拠を関連付け、真のリスクに優先順位をつける

- 早期発見のためにOASTテストをCI/CDパイプラインに統合する

PenligentのAI機能は、静的なルールでは容易に捕捉できない盲目的な脆弱性の「弱いシグナル」を発見し、アプリケーション全体のセキュリティを向上させるのに役立ちます。

結論

理解する OASTの意味-帯域外のアプリケーション・セキュリティ・テスト(Out-of-Band Application Security Testing)は、安全なアプリケーションを構築するエンジニアにとって極めて重要です。DAST や SAST と並んで OAST メソッドを活用することで、セキュリティチームは、従来のレスポンスベースのスキャニングでは見えない盲目的な非同期の脆弱性を発見することができます。適切なツール、コーディングプラクティス、およびネットワーク制御により、エンジニアは OAST コールバックに依存する悪用テクニックを検出および防御することができ、進化する脅威に直面してアプリケーションの回復力を強化することができます。