APIとは何か、なぜセキュリティが重要なのか?

今日のハイパーコネクテッド・ワールドでは、ほとんどすべてのアプリ、ウェブサイト、AIサービスが、次のようなものに依存している。 API - アプリケーション・プログラミング・インターフェース.

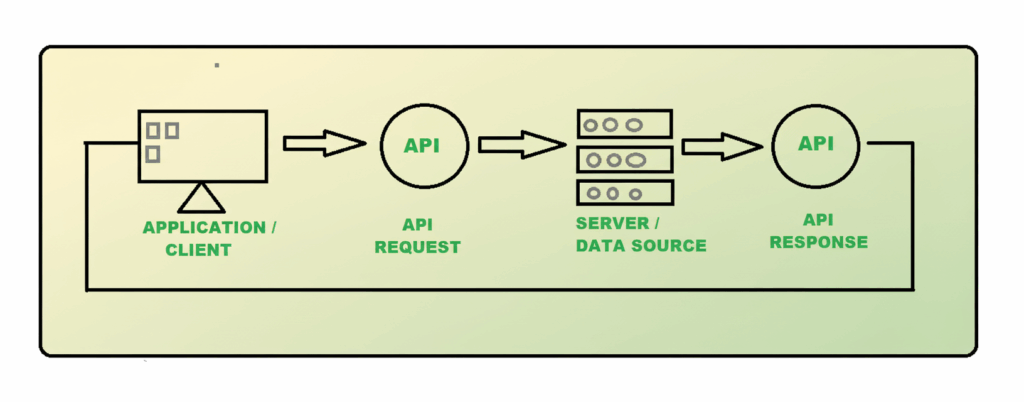

APIとは、ソフトウェア・システム同士が会話できるようにするデジタル橋渡し役だと考えてほしい。スマホアプリが銀行の残高をチェックしたり、チャットボットがAIを使って外部データを呼び出したりするのは、APIがその仕事をしているからだ。

しかし、便利さにはリスクが伴う。APIは、ユーザー認証情報、トークン、個人記録のような機密データを運ぶ。攻撃者が脆弱に保護されたAPIを悪用すれば、次のようなことが可能になる。 従来のファイアウォールをバイパスするデータを公開したり、システム全体を操作したりすることもできる。

だからこそ、APIセキュリティは現代のサイバーセキュリティの柱の一つになっているのだ。

APIセキュリティとは何か?

APIセキュリティとは、APIエンドポイント、ビジネスロジック、データフローを不正アクセスや不正使用から保護することである。以下のような複数の防御レイヤーが含まれる。 認証、認可暗号化、継続的な監視。

簡単に言えば、APIがデジタルインフラの「神経系」を形成しているとすれば、API Securityはそれを健全に保つ免疫システムとして機能する。

一般的なAPIの脆弱性

| 脆弱性 | その意味 |

|---|---|

| 壊れた認証 | 攻撃者は脆弱なセッショントークンや不適切なクレデンシャル処理を悪用する。 |

| 過剰なデータ露出 | 機密性の高いフィールドがサーバー側でフィルタリングされないため、プライバシーが漏れる。 |

| インジェクションSQL/エックスエスエス) | パラメータを介して注入された悪意のあるコードは、データを変更したり盗んだりすることができる。 |

| レート制限の欠如 | APIにリクエストを殺到させると、サーバーがクラッシュしたり、ブルートフォース攻撃が可能になったりする。 |

| シャドーまたはゾンビAPI | 忘れられた、あるいは文書化されていないエンドポイントは、攻撃者にとって無言の侵入口となる。 |

保護されていないAPIはすべて、デジタルシステムへの潜在的なバックドアです。企業がAPIに大きく依存するクラウドネイティブなマイクロサービスやAI駆動型アプリケーションを採用するにつれ、リスクは増大する。

左遷:APIセキュリティを開発へ

APIを保護する最も効果的な方法は、早期にセキュリティを構築することである。

この「シフト・レフト」アプローチは、設計から開発、配備に至るまで、セキュリティチェックを統合するものである。

自動スキャンとポリシーの検証をCI/CDパイプラインに直接組み込むことで、チームはリリース前に脆弱性を発見することができる。

# 簡単な例:Pythonimport リクエストでの SQL インジェクションテスト

ペイロード = "' OR '1'='1"

url = f""

レスポンス = requests.get(url)

if "error" in response.text.lower() or response.status_code == 500:

print("⚠️ SQLインジェクションの脆弱性を検出しました!")

else:

print("✅ 安全な入力検証を通過しました。")

このような早期テストにより、開発者は攻撃者よりも先に危険な欠陥を発見することができ、時間、評判、コストの節約になる。

APIセキュリティのベストプラクティス

セキュアなAPIを構築することは、単にファイアウォールを設定するだけではない。

以下は、APIエンドポイントを保護し、データの完全性を確保するために、すべての開発チームとセキュリティチームが適用すべきベストプラクティスである。

- HTTPSとTLS暗号化を使用する クライアントとサーバ間のトラフィックは、常にTLS付きHTTPSを使用して暗号化する。これにより、攻撃者が送信中の認証情報や機密ペイロードを傍受することを防ぎます。ユーザ名やトークンのような小さなデータであっても、プレーンテキストで送信されると悪用される可能性があります。TLS 1.2 またはそれ以降のバージョンは、本番システムでは必須です。

- 強力な認証と認可の実装(OAuth 2.0 / JWT) 適切なユーザーだけが適切なリソースにアクセスできるようにします。OAuth 2.0とJWTを使用することで、きめ細かな制御が可能になり、トークンのなりすましやセッションの乗っ取りを防ぐことができます。キーを定期的にローテーションし、短い有効期限を強制することで、公開を最小限に抑える。

- すべての入力、ヘッダー、ペイロードを検証し、サニタイズする。 ユーザー入力を信用してはならない。適切なバリデーションとサニタイズによって、攻撃者がAPIリクエスト経由で有害なコードを注入するのを阻止する。ライブラリやフレームワークを使用してデータをフィルタリングおよび検証し、SQLインジェクション、クロスサイトスクリプティング(XSS)、コマンドインジェクション攻撃をバックエンドに到達する前に防ぎます。

- レート制限とクォータを適用する トラフィックのスロットリングは、サービス拒否(DoS)やブルートフォース攻撃に対する重要な防御策です。APIキーまたはユーザーごとにクォータを定義し、再試行のしきい値を設定し、過剰なリクエストを拒否します。これにより、公平な利用が保証され、悪意のあるユーザーがシステムに過負荷をかけることがなくなります。

- APIを継続的に監視し、不審なアクティビティがないかログを分析する。 予防には完全な可視化が不可欠です。継続的なモニタリングにより、ログインの失敗やトラフィックの急増の繰り返しなど、異常な使用パターンを検出することができます。一元化されたロギングと、機械学習によるリアルタイムのアラートおよび行動分析を組み合わせることで、精度を高めることができます。

- データ露出の制限 - 必要なものだけを返す 明示的な応答フィールドを定義することで、クライアントに送信されるデータを制限する。サーバー内部の詳細、認証情報、デバッグ・メッセージの公開を避ける。データの露出を最小限に抑えることは、プライバシーを保護するだけでなく、全体的な攻撃対象領域を減らすことにもつながります。

- バージョン管理と文書化 - すべてのエンドポイントをアクティブに追跡します。 OpenAPIまたはSwaggerを使用して、完全なAPIドキュメントを維持する。古いバージョンを体系的に廃止し、攻撃者がレガシーエンドポイントを使用するのを防ぐ。バージョン管理は一貫性とコンプライアンスを保証し、セキュリティ監査を簡素化する。

自動化とAPIセキュリティの未来

人工知能は、チームがAPIの脆弱性を特定し管理する方法を変えつつある。

これまでのセキュリティ評価は、手作業による侵入テストとヒューリスティックなルールベースのスキャンに大きく依存していた。

今日、AIを搭載したシステムは、パターン、セマンティクス、文脈データを分析することで、潜在的なAPIの脆弱性や異常な動作を自動的に検出することができる。

これにより、特に複雑で多層なAPIエコシステムにおいて、検出サイクルの高速化と可視性の向上が可能になる。

| 工具 | 説明 | 最適 |

|---|---|---|

| 寡黙 | AIを活用したAPIセキュリティ・脆弱性分析ツール | 自動化されたAPIセキュリティテストと脅威検出 |

| ポストマン | 包括的なAPIテストおよびドキュメンテーション・プラットフォーム | 機能テストと迅速な検証 |

| OWASP ZAP | オープンソースのウェブとAPIの脆弱性スキャナー | セキュリティ脆弱性の特定と分析 |

| バープ・スイート | プロフェッショナル・ペネトレーション・テスト・ツールキット | 高度なエクスプロイト・シミュレーションと分析 |

| JMeter | スケーラブルな負荷テストツール | 高トラフィック下での負荷および性能ストレステスト |

| レストアシュアード | Javaベースのテスト自動化ライブラリ | 継続的インテグレーション(CI)と回帰テスト |

AIと自動化が進化し続けるにつれて、これらのツールを統合する組織は、リアクティブな防御からプロアクティブな検出へと移行し、攻撃者がドアをノックする前にAPIを保護するようになるだろう。