へ アプリケーション・スキャン 自動または手動のツールを使用して、デバイス、サーバー、クラウドプラットフォーム、企業ネットワークで実行されているすべてのソフトウェアを検出し、インベントリを作成し、分析することです。このプロセスにより、企業は承認済みおよび未承認のアプリケーション、古くなったソフトウェア、脆弱なソフトウェア、シャドーITの導入、隠れたマルウェアを特定することができます。アプリケーション・スキャンを定期的に実施することで、企業はソフトウェア環境を完全に可視化し、セキュリティ体制を強化し、コンプライアンスを維持し、管理されていないアプリケーションや安全でないアプリケーションに関連するサイバー攻撃のリスクを低減することができます。

要するにだ: アプリケーション・スキャンは、完全なリアルタイムのソフトウェア・インベントリを提供し、管理されていないアプリケーションや潜在的に有害なアプリケーションによって引き起こされるセキュリティ・リスクから組織を保護します。

スキャン・フォー・アプリケーション」とはどういう意味ですか?

アプリケーションのスキャンといえば、エコシステム(エンドポイント、クラウド、コンテナ、モバイル)に存在するソフトウェアを発見し、各インスタンスが許可されているかどうかを監査し、各バージョンが最新で安全かどうかを評価し、発見された内容を脆弱性や隠れた脅威と関連付けることを指す。これは次のように呼ばれることもある。 アプリケーションディスカバリー, ソフトウェア資産目録スキャン, プログラム検出, エンドポイントアプリケーション監査あるいは単に セキュリティコンプライアンスのためのアプリスキャン.SaaS、リモート・エンドポイント利用、BYODの台頭により、最新のセキュリティ・アーキテクチャでは、ソフトウェアの完全な可視化は譲れないものとなっている。

アプリケーションのスキャンがセキュリティとコンプライアンスに不可欠な理由 アプリケーションのスキャンは重要である:

複雑なIT環境では、管理されていないアプリケーションが複数のリスクをもたらします。シャドーIT(従業員がガバナンスの範囲外でアプリケーションを立ち上げること)、あまり知られていないソフトウェアに埋め込まれた隠れたマルウェア、古いプログラムやサポートされていないプログラムが攻撃の媒介になることなどが挙げられます。資産インベントリ・ベンダーの文書によると、インベントリスキャン・ワークフローは、リアルタイムの可視化と監査に不可欠です。 manageengine.com

| ベネフィット | なぜ重要なのか |

| セキュリティの可視性 | 未知の脅威を阻止するために、インストールされているすべてのプログラムを把握する |

| 脅威の検出 | 悪意のある、未承認の、またはシャドーITアプリを特定する |

| コンプライアンス | ISO 27001、SOC 2、HIPAA、PCI-DSS、およびライセンス規則に準拠 |

| パッチ管理 | 時代遅れの脆弱なアプリケーションを発見する |

| 資産目録 | ソフトウェア環境の完全な記録を保持する |

さらに、Licensewareが詳述しているような最近の企業向けツールは、AIを活用した認識とソフトウェア在庫スキャンの融合を示しており、次のようなフレーズに関する市場のクリックスルー関心が高まっていることを示している。 ソフトウェア在庫管理 そして アプリケーションディスカバリー 検索エンゲージメントを高める ライセンスウェア

完全なアプリケーション・スキャンにはどの段階が含まれるのか?

堅牢なアプリケーション・スキャンは1回限りのツール実行ではなく、ライフサイクルに沿って行われる。そのライフサイクルは以下の通りである。

1.プランニング&スコーピング - 境界線を設定する

スキャン」を実行する前に、対象となるデバイス、サーバー、クラウド・ワークロード、ユーザー・エンドポイントを明確にする。誰がアクセスできるのか、スキャンをいつ実行するのか、スキャン結果をどのように活用するのかを明確にする。これがないと、資産を見落としたり、本番稼動に支障をきたしたりするリスクがある。

2.発見と列挙 - すべてを見つける

これは、エージェントまたはネットワークスキャンが、インストールされているソフトウェアパッケージ、バックグラウンドサービス、拡張機能、コンテナイメージ、モバイルアプリをすべて列挙するものです。MicrosoftのConfiguration Managerのようなツールを使用すると、ソフトウェアのインベントリサイクルを表示できます。 マイクロソフト学習 そこに何があるのかを知らなければ、それを確保することはできない。

3.脆弱性とリスクの検出 - 安全をリスクから切り離す

インベントリを入手したら、それらのアプリケーションをスキャンして、古いバージョン、既知のCVE、設定ミス、または不正な存在の兆候を探します。これがアプリのスキャンが脆弱性のスキャンに移行するところですが、注意:アプリのスキャンは発見が目的であり、脆弱性の悪用だけが目的ではありません。

4.レポーティングと優先順位付け - まず何を直すべきか?

発見されたソフトウェアのリストは、どの項目が最も重要であるかを知らなければ役に立たない。効果的なレポートでは、重大性、悪用可能性、ビジネスへの影響、コンプライアンスとの関連性によって分類されます。これにより、最もリスクの高いものに対策を集中させることができます。

5.修復と再スキャン - ループを閉じる

問題を修正(パッチ、削除、設定)した後、フォローアップ・スキャンを実行して解決を確認する。継続的なスキャンによって、可視化と制御のケイデンスが構築される。

アプリケーションのスキャン方法

ソフトウェア・スキャンは、環境に応じてさまざまなテクニックを使う。以下の方法を考えてみよう:

- エンドポイントエージェントのスキャン:各ワークステーション/サーバーにインストールし、変更を監視する。

- レジストリ/ファイルシステム分析:インストールされたアプリケーションと変更を検出します。

- パッケージマネージャー検査:Linux/macOS/コンテナ用(例.

ごうもくてきてき,醸造,npm). - クラウドのワークロードとコンテナのスキャン:エフェメラルなワークロードで動作するアプリを発見する。

- モバイル/MDMベースのスキャン:管理/非管理デバイス上のアプリをキャプチャします。

例簡単なLinuxインベントリコマンド

dpkg -get-selections > software_list.txt

例Windows PowerShellのスニペット

Get-WmiObject -Class Win32_Product | Select-Object Name,Version | Export-Csv apps_inventory.csv

| ツールカテゴリー | 目的 | 例 |

| エンドポイント&OSスキャン | インストールされているソフトウェアを発見する | Microsoft Intune, Jamf |

| 脆弱性スキャナー | 既知のセキュリティ・ギャップのあるバージョンにフラグを立てる | Tenable Nessus、Qualys |

| ソフトウェア資産管理(SAM) | ライセンスとコンプライアンスの可視化 | ライセンスウェア |

| クラウド/SaaSディスカバリー | 管理されていないクラウドアプリを探す | ウィズ、プリズマクラウド |

| AIによるアプリケーションの可視化 | 隠れたソフトウェアや不正なソフトウェアを検出する | 寡黙 |

のような最新のプラットフォームがある。 寡黙 は、ハイブリッド環境全体のアプリケーションを自動的に検出し、未承認またはリスクのあるソフトウェアにフラグを立て、インテリジェントな修復ガイダンスを提供することで、このワークフロー全体を合理化します。継続的なスキャンと一元化された可視性により、チームは脅威を迅速に特定し、攻撃者に悪用される前に対処することができます。

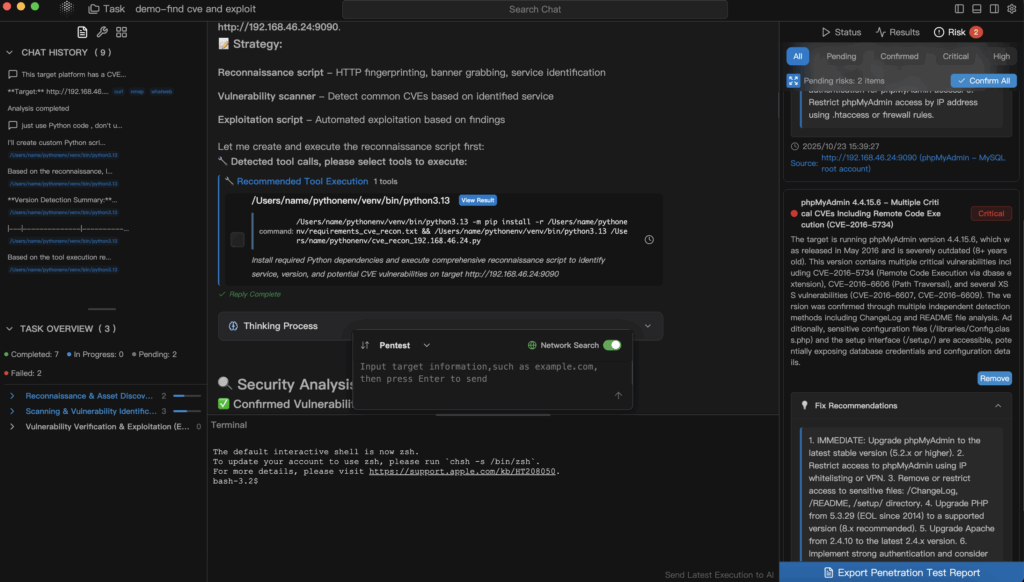

Penligentがアプリケーション・スキャンを強化できる点

自動化された侵入テストとセキュリティツールの統合に重点を置く組織では、Penligent のようなプラットフォームが高度な価値を提供します。Penligentは、アプリケーションの検出、継続的なスキャン、リスクの相関、およびガイド付きの修復ワークフローを組み合わせることで、セキュリティチームが「ソフトウェアの検出」から「リスクのプロアクティブな修復」へと移行することを可能にします。例えば、インベントリスキャンによってリモートエンドポイント上の未承認アプリケーションにフラグが付けられると、Penligentの自動化によってフォローアップの脆弱性アセスメントや封じ込めアクションが開始されます。これにより、アプリのインベントリ段階をセキュリティ・オペレーション・センター(SOC)のワークフローに直接結び付けることができます。

自動化された侵入テストの世界では、管理されていないアプリケーションや隠れたアプリケーションを見逃すことは、攻撃ベクトルがテストされないことを意味します。Penligentは、ペンテストの範囲を既知の資産に限定するのではなく、既知またはシャドウにかかわらず、組織が実行するすべてのアプリケーションを含めるようにします。これにより、発見 → 脆弱性 → 改善 → 検証のループが形成され、サイバー衛生のベストプラクティスに合致します。

ベストプラクティスとよくある間違い

ベストプラクティス スキャンスケジュールを自動化し(毎日または毎週)、特権クレデンシャルを使用して完全な可視性を取得し、クラウド/モバイル/SaaSエンドポイントを含め、結果をSIEMまたはSOARツールに統合し、修復後に常に再スキャンして終結を検証します。

よくある間違い 一回きりのスキャン、クラウドやBYODデバイスの無視、管理者認証のスキップ(可視性が制限される)、修復の検証の失敗などは、よくある誤りである。このような誤りは、資産を「スキャン」したにもかかわらず、組織を危険にさらすことになる。

アプリケーションのスキャン

アプリのスキャンは何を検出するのか?

インストールされたソフトウェア、隠しアプリや未承認アプリ、古いバージョン、脆弱性、マルウェアの指標。

生産システムのスキャンは安全か?

はい。ただし、スキャンが適切にスケジュールされ、非侵入的な方法を使用し、適切なアクセス権限を持っている場合に限ります。

スキャンする頻度は?

少なくとも 毎月しかし、多くの組織では 毎日またはリアルタイム スキャニング

アプリスキャンと脆弱性スキャンは違うのか?

はい。アプリのスキャン=ソフトウェアの発見脆弱性スキャン=ソフトウェアの弱点を見つける

結論

オンプレミスのデスクトップ、リモートのエンドポイント、コンテナ、クラウドのワークロード、SaaSプラットフォームなど、さまざまなソフトウェア・エコシステムが存在する現代の組織、 「アプリケーションのスキャン」はオプションではなく、基本的なものだ。.計画、発見、検出、レポート、修復、検証の規律ある循環的なプロセスにより、可視性が得られ、リスクが軽減され、コンプライアンスがサポートされます。セキュリティ戦略にPenligentのような自動検出と修復のためのツールが含まれていれば、ソフトウェアのインベントリが常に新しく、脆弱性が常に可視化され、修復アクションが常に実行されるという強力な利点が得られます。