O que é uma API e por que sua segurança é importante?

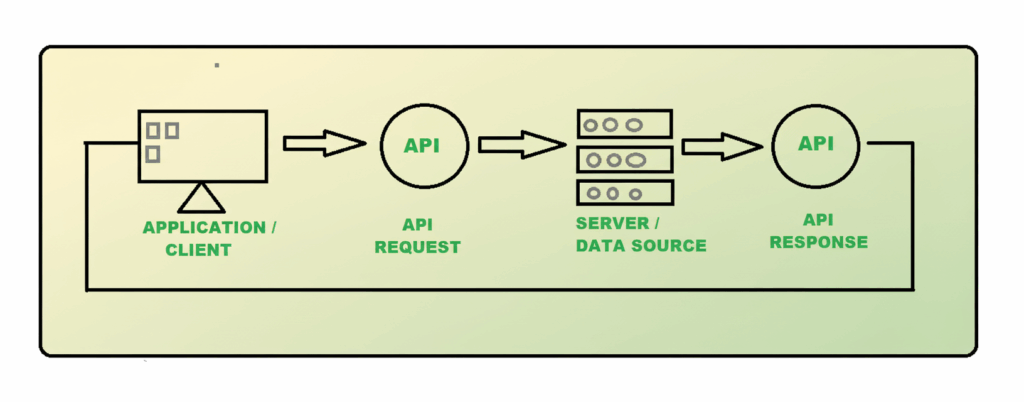

No mundo hiperconectado de hoje, quase todos os aplicativos, sites ou serviços de IA dependem de algo chamado uma API - Interface de Programação de Aplicativos.

Pense nas APIs como pontes digitais que permitem que os sistemas de software conversem entre si. Quando seu aplicativo de telefone verifica seu saldo bancário ou um chatbot usa IA para chamar dados externos, são as APIs que fazem esse trabalho.

Mas a conveniência traz riscos. As APIs carregam dados confidenciais, como credenciais de usuário, tokens e registros pessoais. Se os invasores explorarem APIs com proteção fraca, eles poderão contornar firewalls tradicionaisexpor dados ou até mesmo manipular sistemas inteiros.

É por isso que a segurança da API se tornou um dos pilares da segurança cibernética moderna.

O que é segurança de API?

A segurança da API é a prática de proteger os pontos de extremidade da API, a lógica comercial e o fluxo de dados contra acesso não autorizado ou abuso. Ela envolve várias camadas de defesa, como autenticação, autorizaçãocriptografia e monitoramento contínuo.

Em termos simples, se as APIs formam o "sistema nervoso" de sua infraestrutura digital, a segurança da API atua como o sistema imunológico que a mantém saudável.

Vulnerabilidades comuns de API

| Vulnerabilidade | O que isso significa |

|---|---|

| Autenticação interrompida | Os invasores exploram tokens de sessão fracos ou tratamento inadequado de credenciais. |

| Exposição excessiva de dados | Os campos confidenciais não são filtrados no lado do servidor, o que leva a vazamentos de privacidade. |

| Injeção (SQL/XSS) | O código malicioso injetado por meio de parâmetros pode modificar ou roubar dados. |

| Falta de limitação de taxa | A inundação de APIs com solicitações pode travar os servidores ou permitir ataques de força bruta. |

| APIs de sombra ou de zumbi | Endpoints esquecidos ou não documentados tornam-se pontos de entrada silenciosos para os invasores. |

Toda API desprotegida é uma possível porta dos fundos para seus sistemas digitais. O risco se multiplica à medida que as empresas adotam microsserviços nativos da nuvem e aplicativos orientados por IA que dependem muito de APIs.

Deslocamento para a esquerda: movendo a segurança da API para o desenvolvimento

A maneira mais eficaz de proteger as APIs é desenvolver a segurança desde o início, e não corrigi-la posteriormente.

Essa abordagem "Shift Left" integra verificações de segurança desde o projeto até o desenvolvimento e a implementação.

Ao incorporar a varredura automatizada e a validação de políticas diretamente nos pipelines de CI/CD, as equipes podem detectar vulnerabilidades antes do lançamento.

# Exemplo simples: Teste de injeção de SQL em solicitações Pythonimport

payload = "' OR '1'='1"

url = f""

response = requests.get(url)

se "error" em response.text.lower() ou response.status_code == 500:

print("⚠️ Vulnerabilidade potencial de injeção de SQL detectada!")

else:

print("✅ Passou na validação de entrada segura.")

Esse tipo de teste antecipado garante que os desenvolvedores encontrem falhas perigosas antes que os invasores o façam, economizando tempo, reputação e custos.

Práticas recomendadas para segurança de API

A criação de APIs seguras não se resume à configuração de um firewall, mas sim à promoção de uma cultura de segurança em todo o ciclo de vida da API.

Veja a seguir as práticas recomendadas que toda equipe de desenvolvimento e segurança deve aplicar para proteger os endpoints de API e garantir a integridade dos dados.

- Use criptografia HTTPS e TLS Sempre criptografe o tráfego entre clientes e servidores usando HTTPS com TLS. Isso impede que os invasores interceptem credenciais ou cargas úteis confidenciais em trânsito. Até mesmo dados pequenos, como nomes de usuário ou tokens, podem ser explorados se enviados em texto simples. O TLS 1.2 ou mais recente deve ser obrigatório para qualquer sistema de produção.

- Implementar autenticação e autorização fortes (OAuth 2.0 / JWT) Garanta que somente os usuários certos acessem os recursos certos. O uso do OAuth 2.0 e do JWT permite um controle refinado, evitando a falsificação de tokens e o sequestro de sessões. Faça a rotação periódica das chaves e imponha tempos de expiração curtos para minimizar a exposição.

- Validar e sanitizar todas as entradas, cabeçalhos e cargas úteis Nunca confie na entrada do usuário. A validação e a sanitização adequadas impedem que os invasores injetem códigos prejudiciais por meio de solicitações de API. Use bibliotecas ou estruturas para filtrar e validar dados, evitando injeções de SQL, XSS (cross-site scripting) e ataques de injeção de comandos antes que eles cheguem ao backend.

- Aplicar limitação de taxas e cotas A limitação do tráfego é uma defesa essencial contra ataques de negação de serviço (DoS) e de força bruta. Defina cotas por chave de API ou usuário, defina limites de novas tentativas e rejeite solicitações excessivas. Isso garante o uso justo e evita que usuários mal-intencionados sobrecarreguem seus sistemas.

- Monitore as APIs continuamente e analise os registros em busca de atividades suspeitas A visibilidade completa é essencial para a prevenção. O monitoramento contínuo ajuda a detectar padrões de uso anormais, como logins com falhas repetitivas ou picos de tráfego. Combine o registro centralizado com alertas em tempo real e análise comportamental com base no aprendizado de máquina para aumentar a precisão.

- Restrinja a exposição dos dados - retorne apenas o que for necessário Limite os dados enviados aos clientes definindo campos de resposta explícitos. Evite expor detalhes internos do servidor, credenciais ou mensagens de depuração. A exposição mínima de dados não apenas protege a privacidade, mas também reduz sua superfície geral de ataque.

- Controle de versão e documentação - rastreie cada endpoint ativamente Mantenha a documentação completa da API usando OpenAPI ou Swagger. Elimine sistematicamente as versões desatualizadas para evitar que os invasores usem endpoints legados. O controle de versão garante a consistência e a conformidade e simplifica as auditorias de segurança.

Automação e o futuro da segurança da API

A inteligência artificial está transformando a forma como as equipes identificam e gerenciam as vulnerabilidades nas APIs.

No passado, as avaliações de segurança dependiam muito de testes de penetração manual e varreduras baseadas em regras heurísticas.

Atualmente, os sistemas com tecnologia de IA são capazes de detectar automaticamente possíveis vulnerabilidades de API e comportamentos anormais por meio da análise de padrões, semântica e dados contextuais.

Isso permite ciclos de detecção mais rápidos e melhor visibilidade, especialmente em ecossistemas de API complexos e com várias camadas.

| Ferramenta | Descrição | Melhor para |

|---|---|---|

| Penligente | Ferramenta de análise de vulnerabilidade e segurança de API com tecnologia de IA | Testes automatizados de segurança de API e detecção de ameaças |

| Carteiro | Plataforma abrangente de teste e documentação de API | Teste funcional e validação rápida |

| OWASP ZAP | Scanner de vulnerabilidades da Web e de API de código aberto | Identificação e análise de vulnerabilidades de segurança |

| Suíte para arrotos | Kit de ferramentas de teste de penetração profissional | Simulação e análise avançadas de exploração |

| JMeter | Ferramenta de teste de carga dimensionável | Teste de estresse de carga e desempenho com tráfego intenso |

| RestAssured | Biblioteca de automação de testes baseada em Java | Integração contínua (CI) e testes de regressão |

À medida que a IA e a automação continuarem a evoluir, as organizações que integrarem essas ferramentas passarão da defesa reativa para a detecção proativa, protegendo suas APIs antes mesmo que os invasores batam à porta.