إلى البحث عن التطبيقات يعني استخدام أدوات آلية أو يدوية لاكتشاف وجرد وتحليل كل جزء من البرامج التي تعمل عبر الأجهزة والخوادم والمنصات السحابية وشبكات المؤسسات. تساعد هذه العملية المؤسسات على تحديد التطبيقات المعتمدة وغير المصرح بها، والبرامج القديمة أو الضعيفة، وعمليات نشر تكنولوجيا المعلومات في الظل، والبرمجيات الخبيثة المخفية. من خلال إجراء فحص منتظم للتطبيقات، تكتسب المؤسسات رؤية كاملة لبيئة البرمجيات الخاصة بها، وتعزز وضعها الأمني، وتحافظ على الامتثال، وتقلل من مخاطر الهجمات الإلكترونية المرتبطة بالتطبيقات غير المُدارة أو غير الآمنة.

باختصار: يمنحك فحص التطبيقات مخزوناً كاملاً وفي الوقت الفعلي للبرامج ويحمي مؤسستك من المخاطر الأمنية التي تسببها التطبيقات غير المُدارة أو التي قد تكون ضارة.

ماذا يعني "المسح للتطبيق"؟

عندما نتحدث عن فحص التطبيقات، فإننا نتحدث عن اكتشاف البرمجيات الموجودة في نظامك البيئي (نقاط النهاية والسحابة والحاويات والأجهزة المحمولة)، وتدقيق ما إذا كان كل مثيل مصرحاً به، وتقييم ما إذا كان كل إصدار حديثاً وآمناً، وربط النتائج مع الثغرات الأمنية أو التهديدات الخفية. يُطلق على هذا أحيانًا اسم اكتشاف التطبيق, المسح الضوئي لمخزون أصول البرامج, اكتشاف البرنامج, تدقيق تطبيق نقطة النهايةأو ببساطة فحص التطبيق للتحقق من الامتثال الأمني. إن ظهور البرمجيات كخدمة SaaS، واستخدام نقطة النهاية عن بُعد، و BYOD يجعل الرؤية الكاملة للبرامج غير قابلة للتفاوض في البنى الأمنية الحديثة.

لماذا يعد فحص التطبيقات أمرًا ضروريًا للأمان والامتثال فحص التطبيقات مهم :

في بيئات تكنولوجيا المعلومات المعقدة، تشكل التطبيقات غير المُدارة مخاطر متعددة: تكنولوجيا المعلومات الخفية (قيام الموظفين بتدوير التطبيقات خارج نطاق الحوكمة)، والبرمجيات الخبيثة الخفية المضمنة في البرامج الأقل شهرة، والبرامج القديمة أو غير المدعومة التي أصبحت ناقلات للهجوم. وفقًا لوثائق بائعي مخزون الأصول، فإن تدفقات عمل فحص المخزون ضرورية للرؤية والتدقيق في الوقت الفعلي. manageengine.com

| المزايا | ما أهمية ذلك |

| الرؤية الأمنية | تعرف على كل البرامج المثبتة لإيقاف التهديدات غير المعروفة |

| اكتشاف التهديدات | التعرف على تطبيقات تكنولوجيا المعلومات الخبيثة أو غير المصرح بها أو تطبيقات تكنولوجيا المعلومات الخفية |

| الامتثال | استيفاء معايير ISO 27001 وSOC 2 وHIPAA وPCI-DSS وقواعد الترخيص |

| إدارة التصحيحات | اكتشاف التطبيقات القديمة والضعيفة |

| جرد الأصول | الاحتفاظ بسجلات كاملة لبيئات البرامج |

وعلاوة على ذلك، تُظهر الأدوات المؤسسية الحديثة مثل تلك التي تم تفصيلها من قبل شركة Licenseware تقاربًا بين التعرف على البرمجيات المدعومة بالذكاء الاصطناعي ومسح مخزون البرمجيات، مما يشير إلى تزايد اهتمام السوق بالنقر على عبارات مثل مدير مخزون البرامج و اكتشاف التطبيق التي تؤدي إلى مشاركة عالية في البحث. برامج الترخيص

ما هي المراحل التي يتضمنها الفحص الكامل للتطبيق؟

الفحص القوي للتطبيق ليس عملية تشغيل أداة لمرة واحدة - بل يتبع دورة حياة. فيما يلي المراحل - وسبب أهمية كل منها.

1. التخطيط وتحديد النطاق - ضع حدودك - ضع حدودك

قبل الضغط على "فحص"، قم بتوضيح الأجهزة والخوادم وأعباء العمل السحابية ونقاط نهاية المستخدم التي سيتم تضمينها. حدد من لديه حق الوصول، ومتى سيتم تشغيل الفحص، وكيف ستتم الاستفادة من النتائج. بدون ذلك، فإنك تخاطر بفقدان الأصول أو التسبب في تعطيل الإنتاج.

2. الاكتشاف والتعداد - البحث عن كل شيء

هذا هو المكان الذي يقوم فيه الوكلاء أو عمليات مسح الشبكة بتعداد كل حزمة برامج مثبتة أو خدمة خلفية أو امتداد أو صورة حاوية أو تطبيق جوال. تتيح لك أدوات مثل مدير التكوين من Microsoft عرض دورات جرد البرامج. مايكروسوفت تعلم ما لم تكن تعرف ما هو موجود، لا يمكنك ببساطة تأمينه.

3. الكشف عن الثغرات والمخاطر - فصل الأمان عن المخاطر

بمجرد حصولك على المخزون، قم بفحص تلك التطبيقات بحثاً عن الإصدارات القديمة أو نقاط الضعف المعروفة أو التهيئة الخاطئة أو علامات التواجد غير المصرح به. هذا هو المكان الذي ينتقل فيه فحص التطبيقات إلى فحص الثغرات الأمنية - ولكن لاحظ أن فحص التطبيقات يتعلق باكتشاف الثغرات، وليس استغلال نقاط الضعف حصرياً.

4. الإبلاغ وتحديد الأولويات - ما الذي يجب إصلاحه أولاً؟

لا تكون القائمة المكتشفة للبرامج مفيدة إلا إذا كنت تعرف العناصر الأكثر أهمية. يتم تصنيف التقارير الفعالة حسب الخطورة وقابلية الاستغلال وتأثير الأعمال وأهمية الامتثال. وهذا يساعد على تركيز العلاج على ما يشكل أعلى المخاطر.

5. المعالجة وإعادة المسح - إغلاق الحلقة المفرغة

قم بإصلاح المشكلات (التصحيح، الإزالة، التهيئة)، ثم قم بإجراء فحص متابعة للتحقق من حل المشكلة. يؤدي الفحص المستمر إلى بناء إيقاع من الرؤية والتحكم - بدون إعادة الفحص، لا يمكنك الادعاء بأنك قمت بسد الفجوة.

كيفية البحث عن التطبيقات

يستخدم مسح البرمجيات مجموعة متنوعة من التقنيات عبر البيئات. ضع في اعتبارك الطرق التالية:

- عمليات مسح وكيل نقطة النهاية: مثبتة على كل محطة عمل/خادم لمراقبة التغييرات.

- تحليل السجل/نظام الملفات: يكتشف التطبيقات المثبتة والتعديلات.

- فحص مدير الحزمة-مدير الحزمة: بالنسبة لنظام التشغيل لينكس/ماكنتوش/ الحاويات (على سبيل المثال,

مناسب,الشراب,ن م ب م). - عبء العمل السحابي وعمليات مسح الحاويات: اكتشف التطبيقات التي تعمل في أعباء عمل سريعة الزوال.

- المسح الضوئي القائم على الهاتف المحمول/إدارة التنمية الصناعية: التقاط التطبيقات على الأجهزة المُدارة/غير المُدارة.

مثال: أمر جرد لينكس البسيط

dpkg -get-selections > software_list.txt

مثال على ذلك: مقتطف من Windows PowerShell

Get-WmiObject -Class Win32_Product | Select-Object Name,Version | Export-Csv apps_inventory.csv

| فئة الأداة | الغرض | أمثلة |

| فحص نقطة النهاية ونظام التشغيل | اكتشاف البرامج المثبتة | Microsoft Intune, Jamf، Microsoft Intune |

| الماسحات الضوئية للثغرات الأمنية | الإبلاغ عن الإصدارات ذات الثغرات الأمنية المعروفة | تينابل نيسوس، كواليس |

| إدارة أصول البرمجيات (SAM) | رؤية التراخيص والامتثال | لانسويبر، برنامج الترخيص |

| اكتشاف السحابة/الخدمة كخدمة كخدمة | البحث عن التطبيقات السحابية غير المُدارة | ويز، بريزما كلاود |

| رؤية التطبيقات المعززة بالذكاء الاصطناعي | الكشف عن البرامج المخفية أو غير المصرح بها | بنليجنت |

المنصات الحديثة مثل بنليجنت تبسيط سير العمل بأكمله من خلال اكتشاف التطبيقات تلقائياً عبر البيئات المختلطة، والإبلاغ عن البرامج غير المصرح بها أو الخطرة وتقديم إرشادات ذكية للعلاج. بفضل الفحص المستمر والرؤية المركزية، يمكن للفرق تحديد التهديدات بسرعة والتصرف قبل أن يستغلها المهاجمون.

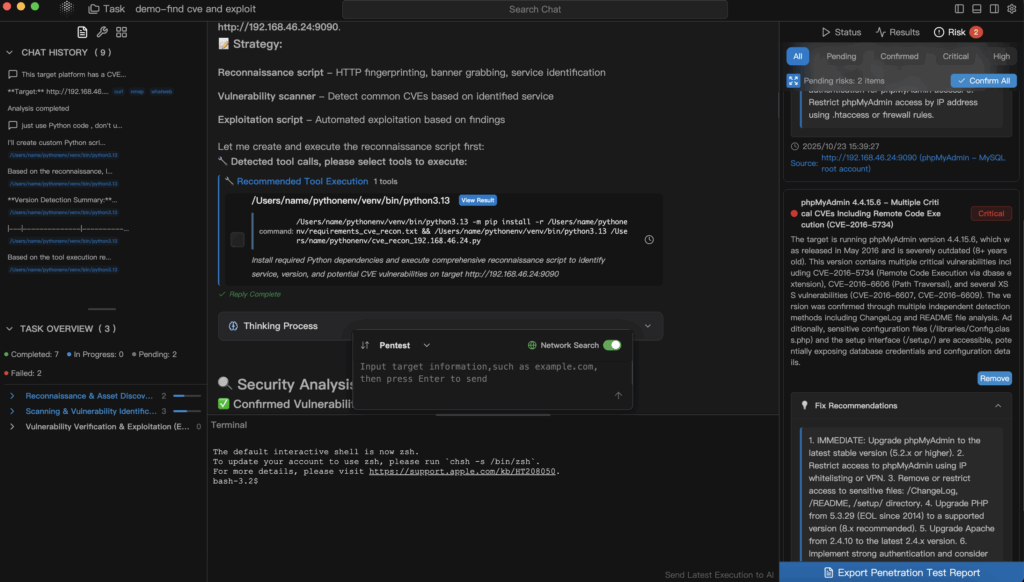

أين يمكن ل Penligent رفع مستوى فحص التطبيقات

في المؤسسات التي تركز على اختبار الاختراق الآلي وتكامل الأدوات الأمنية، تقدم منصات مثل Penligent قيمة متقدمة. من خلال الجمع بين اكتشاف التطبيقات، والمسح المستمر، وارتباط المخاطر، وسير عمل المعالجة الموجّهة، تتيح منصة Penligent لفرق الأمن التحول من "اكتشاف البرامج" إلى "معالجة المخاطر بشكل استباقي". على سبيل المثال، بمجرد أن يشير فحص المخزون إلى وجود تطبيق غير معتمد على نقطة نهاية بعيدة، يمكن لأتمتة Penligent أن تؤدي إلى إجراء تقييم متابعة للثغرات الأمنية أو إجراء احتواء. وهذا يربط مرحلة جرد التطبيقات مباشرةً بسير عمل مركز العمليات الأمنية (SOC).

في عالم اختبارات الاختراق المؤتمتة، فإن فقدان تطبيق غير مُدار أو مخفي يعني عدم اختبار ناقل الهجوم. يضمن Penligent أن نطاق اختبار الاختراق لا يقتصر على الأصول المعروفة - بل يشمل كل تطبيق تديره مؤسستك، سواء كان معروفًا أو خفيًا. يؤدي ذلك إلى إنشاء حلقة من الاكتشاف ← الثغرة الأمنية ← الإصلاح ← التحقق من الصحة، بما يتماشى مع أفضل ممارسات النظافة الإلكترونية.

أفضل الممارسات والأخطاء الشائعة

أفضل الممارسات قم بأتمتة جداول الفحص (يوميًا أو أسبوعيًا)، واستخدم بيانات الاعتماد المميزة لالتقاط الرؤية الكاملة، وقم بتضمين نقاط النهاية السحابية/المتنقلة/النقاط الطرفية كخدمة ودمج النتائج في أدوات SIEM أو SOAR، وأعد الفحص دائمًا بعد الإصلاح للتحقق من صحة الإغلاق.

الأخطاء الشائعة إن إجراء فحص واحد فقط، وتجاهل الأجهزة السحابية أو أجهزة BYOD، وتخطي بيانات اعتماد المسؤول (مما يحد من إمكانية الرؤية)، والفشل في التحقق من صحة الإصلاح هي أخطاء متكررة. هذه الأخطاء تترك المؤسسات مكشوفة على الرغم من قيامها "بفحص" أصولها.

المسح الضوئي للتطبيق

ما الذي يكتشفه فحص التطبيقات؟

البرامج المثبتة، والتطبيقات المخفية أو غير المصرح بها، والإصدارات القديمة، والثغرات، ومؤشرات البرامج الضارة.

هل من الآمن فحص أنظمة الإنتاج؟

نعم، شريطة أن تتم جدولة الفحص بشكل مناسب، واستخدام طرق غير تدخلية، والحصول على أذونات وصول مناسبة.

كم مرة يجب عليك إجراء الفحص؟

على الأقل شهرياًولكن العديد من المؤسسات تستخدم يوميًا أو في الوقت الفعلي المسح الضوئي.

هل يختلف فحص التطبيقات عن فحص الثغرات الأمنية؟

نعم .مسح التطبيقات = اكتشاف البرامجفحص الثغرات الأمنية = العثور على نقاط الضعف في البرمجيات

الخاتمة

في المؤسسات الحديثة حيث تمتد النظم الإيكولوجية للبرمجيات عبر أجهزة الكمبيوتر المكتبية المحلية ونقاط النهاية البعيدة والحاويات وأعباء العمل السحابية ومنصات SaaS, "البحث عن التطبيقات" ليس أمرًا اختياريًا - بل هو أمر أساسي. تمنحك العملية الدورية المنضبطة والدورية للتخطيط والاكتشاف والكشف والإبلاغ والمعالجة والتحقق من الصحة رؤية واضحة وتخفيف المخاطر ودعم الامتثال. إذا كانت إستراتيجيتك الأمنية تتضمن أدوات مثل Penligent للاكتشاف والمعالجة التلقائية، فإنك تكتسب ميزة قوية: حيث يكون مخزونك البرمجي حديثًا دائمًا، وتكون نقاط الضعف لديك مرئية دائمًا، وتكون إجراءات المعالجة الخاصة بك قيد التنفيذ دائمًا.