An nach Bewerbungen suchen bedeutet die Verwendung automatisierter oder manueller Tools zur Erkennung, Inventarisierung und Analyse jeder Software, die auf Geräten, Servern, Cloud-Plattformen und in Unternehmensnetzwerken ausgeführt wird. Dieser Prozess hilft Unternehmen, zugelassene und nicht zugelassene Anwendungen, veraltete oder anfällige Software, Schatten-IT-Implementierungen und versteckte Malware zu identifizieren. Durch regelmäßiges Scannen von Anwendungen erhalten Unternehmen einen vollständigen Überblick über ihre Softwareumgebung, stärken ihre Sicherheitslage, halten die Compliance aufrecht und verringern das Risiko von Cyberangriffen, die auf nicht verwaltete oder unsichere Anwendungen zurückzuführen sind.

Kurz gesagt: Das Scannen von Anwendungen bietet Ihnen ein vollständiges Softwareinventar in Echtzeit und schützt Ihr Unternehmen vor Sicherheitsrisiken, die durch nicht verwaltete oder potenziell schädliche Anwendungen verursacht werden.

Was bedeutet "Scan for Application"?

Wenn wir über das Scannen nach Anwendungen sprechen, geht es darum, herauszufinden, welche Software in Ihrem Ökosystem (Endgeräte, Cloud, Container, Mobilgeräte) vorhanden ist, zu prüfen, ob jede Instanz autorisiert ist, zu bewerten, ob jede Version aktuell und sicher ist, und die Ergebnisse mit Schwachstellen oder versteckten Bedrohungen zu korrelieren. Dies wird manchmal als Anwendungsentdeckung, Scannen von Software-Inventar, Programmerkennung, Endpunkt-Anwendungsauditoder einfach Scannen von Anwendungen für die Einhaltung von Sicherheitsvorschriften. Die Zunahme von SaaS, Remote-Endpunktnutzung und BYOD macht eine vollständige Software-Transparenz in modernen Sicherheitsarchitekturen unverzichtbar.

Warum das Scannen von Anwendungen für Sicherheit und Compliance unerlässlich ist Anwendungsscanning ist wichtig:

In komplexen IT-Umgebungen stellen nicht verwaltete Anwendungen ein mehrfaches Risiko dar: Schatten-IT (Mitarbeiter, die Anwendungen außerhalb der Verwaltung aufsetzen), versteckte Malware, die sich in weniger bekannte Software einbettet, und veraltete oder nicht unterstützte Programme, die zu Angriffsvektoren werden. Laut der Dokumentation von Asset-Inventarisierungsanbietern sind Inventar-Scan-Workflows für Echtzeit-Transparenz und Audits unerlässlich. manageengine.com

| Nutzen Sie | Warum es wichtig ist |

| Sichtbarkeit der Sicherheit | Jedes installierte Programm kennen, um unbekannte Bedrohungen zu stoppen |

| Erkennung von Bedrohungen | Identifizierung von bösartigen, nicht autorisierten oder Schatten-IT-Anwendungen |

| Einhaltung der Vorschriften | Erfüllung von ISO 27001, SOC 2, HIPAA, PCI-DSS und Lizenzierungsvorschriften |

| Patch-Verwaltung | Aufspüren veralteter und anfälliger Anwendungen |

| Bestandsaufnahme der Vermögenswerte | Führen Sie vollständige Aufzeichnungen über Softwareumgebungen |

Darüber hinaus zeigen aktuelle Unternehmenstools, wie die von Licenseware beschriebenen, eine Konvergenz von KI-gestützter Erkennung und Software-Inventar-Scanning, was auf das steigende Interesse des Marktes an Click-Throughs auf Phrasen wie Software-Inventarisierungsmanager und Anwendungsentdeckung die für ein hohes Suchinteresse sorgen. LIZENSEWARE

Welche Phasen gehören zu einem vollständigen Anwendungsscan?

Ein robuster Anwendungsscan ist kein einmaliger Tool-Lauf, sondern folgt einem Lebenszyklus. Hier sind die Phasen - und warum jede einzelne wichtig ist.

1. Planung & Scoping - Setzen Sie Ihre Grenzen

Bevor Sie auf "Scan" klicken, sollten Sie klären, welche Geräte, Server, Cloud-Workloads und Benutzerendpunkte einbezogen werden. Legen Sie fest, wer Zugriff hat, wann der Scan ausgeführt wird und wie die Ergebnisse genutzt werden sollen. Andernfalls besteht die Gefahr, dass Sie Anlagen übersehen oder Störungen in der Produktion verursachen.

2. Entdeckung und Aufzählung - Alles finden

Hier zählen Agenten oder Netzwerkscans jedes installierte Softwarepaket, jeden Hintergrunddienst, jede Erweiterung, jedes Container-Image und jede mobile Anwendung auf. Mit Tools wie dem Configuration Manager von Microsoft können Sie die Software-Inventarisierungszyklen einsehen. Microsoft Lernen Wenn man nicht weiß, was es da draußen gibt, kann man es nicht sichern.

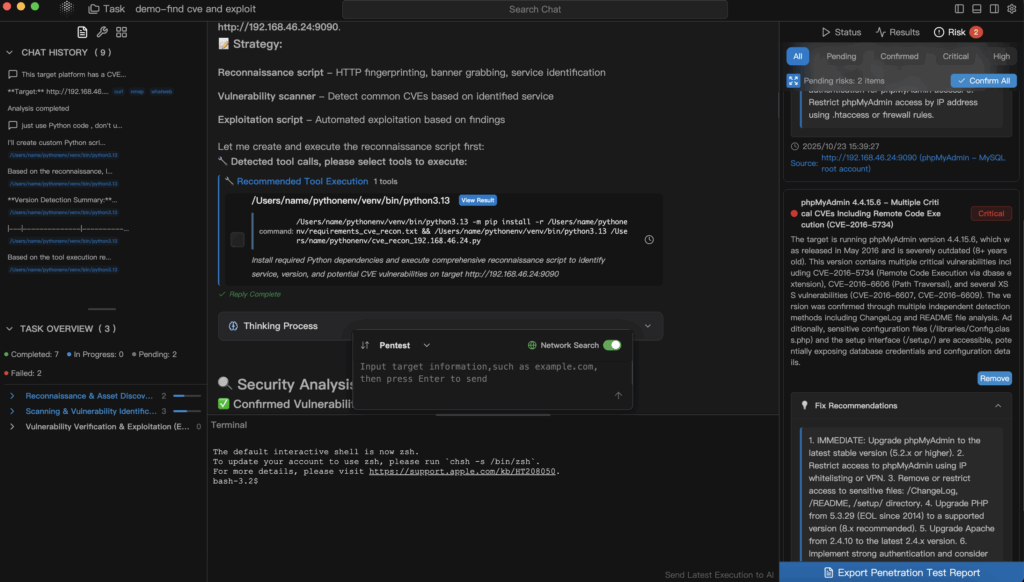

3. Erkennung von Schwachstellen und Risiken - Trennung von Sicherheit und Risiko

Sobald Sie das Inventar haben, scannen Sie diese Anwendungen auf veraltete Versionen, bekannte CVEs, Fehlkonfigurationen oder Anzeichen von unberechtigter Präsenz. An dieser Stelle geht das App-Scanning in das Scannen von Schwachstellen über - aber Achtung: Beim App-Scanning geht es um die Entdeckung, nicht ausschließlich um die Ausnutzung von Schwachstellen.

4. Berichterstattung und Prioritätensetzung - Was ist zuerst zu tun?

Eine Liste der entdeckten Software ist nicht hilfreich, wenn Sie nicht wissen, welche Punkte am wichtigsten sind. Effektive Berichte kategorisieren nach Schweregrad, Ausnutzbarkeit, Auswirkungen auf das Geschäft und Relevanz für die Einhaltung von Vorschriften. So können Sie die Abhilfemaßnahmen auf das höchste Risiko konzentrieren.

5. Sanierung und Neuplanung - den Kreislauf schließen

Beheben Sie die Probleme (patchen, entfernen, konfigurieren) und führen Sie dann einen Folgescan durch, um die Lösung zu überprüfen. Kontinuierliches Scannen schafft eine Kadenz von Sichtbarkeit und Kontrolle - ohne einen erneuten Scan können Sie nicht behaupten, die Lücke geschlossen zu haben.

So scannen Sie nach Bewerbungen

Beim Scannen von Software kommen in verschiedenen Umgebungen unterschiedliche Techniken zum Einsatz. Betrachten Sie die folgenden Methoden:

- Scans von Endpunkt-Agenten: Wird auf jeder Arbeitsstation/Server installiert, um Änderungen zu überwachen.

- Analyse von Registry/Dateisystem: Erkennt installierte Anwendungen und Änderungen.

- Prüfung durch den Paketmanager: Bei Linux/macOS/Containern (z.B.,

apt,Gebräu,npm). - Cloud-Workload- und Container-Scans: Entdecken Sie Anwendungen, die in ephemeren Workloads laufen.

- Mobiles/MDM-basiertes Scannen: Erfassen Sie Anwendungen auf verwalteten/unverwalteten Geräten.

Beispiel: Einfacher Linux-Inventarisierungsbefehl

dpkg -get-Auswahlen > software_list.txt

Beispiel: Windows PowerShell-Schnipsel

Get-WmiObject -Class Win32_Product | Select-Object Name,Version | Export-Csv apps_inventory.csv

| Werkzeug-Kategorie | Zweck | Beispiele |

| Scannen von Endpunkten und Betriebssystemen | Installierte Software entdecken | Microsoft Intune, Jamf |

| Schwachstellen-Scanner | Versionen mit bekannten Sicherheitslücken kennzeichnen | Tenable Nessus, Qualys |

| Software Asset Management (SAM) | Transparenz bei der Lizenzierung und Einhaltung von Vorschriften | Lansweeper, Lizenzsoftware |

| Entdeckung der Cloud/SaaS | Nicht verwaltete Cloud-Anwendungen finden | Wiz, Prisma Wolke |

| KI-verbesserte Anwendungssichtbarkeit | Versteckte oder nicht autorisierte Software erkennen | Sträflich |

Moderne Plattformen wie Sträflich straffen diesen gesamten Arbeitsablauf, indem sie Anwendungen in hybriden Umgebungen automatisch erkennen, nicht autorisierte oder riskante Software markieren und intelligente Abhilfeanleitungen bereitstellen. Mit kontinuierlichem Scannen und zentraler Sichtbarkeit können Teams Bedrohungen schnell erkennen und handeln, bevor Angreifer sie ausnutzen.

Wo Penligent das Anwendungsscanning verbessern kann

In Unternehmen, die sich auf automatisierte Penetrationstests und die Integration von Sicherheitstools konzentrieren, bieten Plattformen wie Penligent einen hohen Mehrwert. Durch die Kombination von Anwendungserkennung, kontinuierlichem Scannen, Risikokorrelation und geführten Abhilfeworkflows ermöglicht es Penligent den Sicherheitsteams, von der "Entdeckung von Software" zur "proaktiven Beseitigung von Risiken" überzugehen. Sobald der Inventarisierungsscan beispielsweise eine nicht zugelassene Anwendung auf einem entfernten Endpunkt identifiziert, kann die Penligent-Automatisierung eine nachfolgende Schwachstellenbewertung oder Eindämmungsmaßnahme auslösen. Dies bindet die App-Inventarisierungsphase direkt in die Arbeitsabläufe Ihres Security Operations Center (SOC) ein.

In der Welt der automatisierten Penetrationstests bedeutet das Auslassen einer nicht verwalteten oder versteckten Anwendung, dass ein Angriffsvektor ungetestet bleibt. Penligent stellt sicher, dass der Umfang Ihrer Penetrationstests nicht auf bekannte Assets beschränkt ist, sondern jede Anwendung in Ihrem Unternehmen umfasst, ob bekannt oder versteckt. So entsteht ein Kreislauf aus Entdeckung → Schwachstelle → Behebung → Validierung, der mit den besten Cyber-Hygiene-Praktiken in Einklang steht.

Bewährte Praktiken und häufige Fehler

Bewährte Praktiken Automatisieren Sie Scan-Zeitpläne (täglich oder wöchentlich), verwenden Sie privilegierte Anmeldeinformationen, um einen vollständigen Überblick zu erhalten, schließen Sie Cloud-/Mobil-/SaaS-Endpunkte ein, integrieren Sie die Ergebnisse in Ihre SIEM- oder SOAR-Tools, und führen Sie nach der Behebung immer einen erneuten Scan durch, um den Abschluss zu überprüfen.

Häufige Fehler Häufige Fehler sind die Durchführung eines einmaligen Scans, das Ignorieren von Cloud- oder BYOD-Geräten, das Überspringen von Admin-Anmeldedaten (was die Sichtbarkeit einschränkt) und die fehlende Validierung von Abhilfemaßnahmen. Durch diese Fehler bleiben Unternehmen ungeschützt, obwohl sie ihre Anlagen "gescannt" haben.

Scannen für die Anwendung

Was wird beim Scannen nach Anwendungen erkannt?

Installierte Software, versteckte oder nicht autorisierte Anwendungen, alte Versionen, Schwachstellen und Malware-Indikatoren.

Ist es sicher, Produktionssysteme zu scannen?

Ja, vorausgesetzt, der Scan wird nach einem geeigneten Zeitplan durchgeführt, verwendet nicht-intrusive Methoden und verfügt über die richtigen Zugriffsrechte.

Wie oft sollten Sie scannen?

Zumindest monatlichaber viele Organisationen verwenden täglich oder in Echtzeit Scannen.

Unterscheidet sich das Scannen von Anwendungen vom Scannen auf Sicherheitslücken?

Ja.App-Scanning = Software entdeckenSchwachstellen-Scanning = Auffinden von Schwachstellen in Software

Schlussfolgerung

In modernen Unternehmen, deren Software-Ökosysteme sich über lokale Desktops, Remote-Endpunkte, Container, Cloud-Workloads und SaaS-Plattformen erstrecken, "Scannen nach Anwendungen" ist nicht optional, sondern grundlegend. Ein disziplinierter, zyklischer Prozess der Planung, Entdeckung, Erkennung, Berichterstattung, Behebung und Validierung verschafft Ihnen Transparenz, mindert das Risiko und unterstützt die Einhaltung von Vorschriften. Wenn Ihre Sicherheitsstrategie Tools wie Penligent für die automatische Erkennung und Behebung einschließt, haben Sie einen großen Vorteil: Ihr Softwarebestand ist immer aktuell, Ihre Schwachstellen sind immer sichtbar und Ihre Behebungsmaßnahmen sind immer in Bewegung.