A búsqueda de aplicaciones significa utilizar herramientas automatizadas o manuales para detectar, inventariar y analizar cada pieza de software que se ejecuta en dispositivos, servidores, plataformas en la nube y redes empresariales. Este proceso ayuda a las organizaciones a identificar aplicaciones autorizadas y no autorizadas, software obsoleto o vulnerable, despliegues de TI en la sombra y malware oculto. Al realizar análisis de aplicaciones con regularidad, las organizaciones obtienen una visibilidad completa de su entorno de software, refuerzan su postura de seguridad, mantienen el cumplimiento y reducen el riesgo de ciberataques relacionados con aplicaciones no gestionadas o inseguras.

Resumiendo: El escaneado de aplicaciones le proporciona un inventario de software completo y en tiempo real, y protege a su organización de los riesgos de seguridad causados por aplicaciones no gestionadas o potencialmente dañinas.

¿Qué significa "Buscar aplicación"?

Cuando hablamos de escaneo de aplicaciones, nos referimos a descubrir qué software existe en su ecosistema (endpoints, nube, contenedores, móviles), auditar si cada instancia está autorizada, evaluar si cada versión es actual y segura, y correlacionar los hallazgos con vulnerabilidades o amenazas ocultas. Esto se denomina a veces descubrimiento de aplicaciones, escaneado del inventario de activos de software, detección de programas, auditoría de aplicaciones endpointo simplemente análisis de aplicaciones para garantizar la seguridad. El auge del SaaS, el uso de terminales remotos y el BYOD hacen que la visibilidad total del software no sea negociable en las arquitecturas de seguridad modernas.

Por qué el escaneado de aplicaciones es esencial para la seguridad y el cumplimiento de normativas El escaneado de aplicaciones es importante :

En entornos de TI complejos, las aplicaciones no gestionadas plantean múltiples riesgos: TI en la sombra (empleados que activan aplicaciones al margen de la gobernanza), malware oculto incrustado en software menos conocido y programas obsoletos o sin soporte que se convierten en vectores de ataque. Según la documentación de los proveedores de inventario de activos, los flujos de trabajo de análisis de inventario son esenciales para la visibilidad y la auditoría en tiempo real. manageengine.com

| Beneficio | Por qué es importante |

| Visibilidad de la seguridad | Conozca todos los programas instalados para detener las amenazas desconocidas |

| Detección de amenazas | Identificar aplicaciones informáticas maliciosas, no autorizadas o en la sombra |

| Conformidad | Cumplir las normas ISO 27001, SOC 2, HIPAA, PCI-DSS y de concesión de licencias |

| Gestión de parches | Detectar aplicaciones obsoletas y vulnerables |

| Inventario de activos | Mantener registros completos de los entornos de software |

Además, herramientas empresariales recientes como las detalladas por Licenseware muestran una convergencia del reconocimiento potenciado por IA y el escaneado del inventario de software, lo que indica el creciente interés del mercado por frases como gestor de inventario de software y descubrimiento de aplicaciones que impulsan la participación en las búsquedas. LICENCIAS

¿Qué fases incluye un análisis completo de la solicitud?

Un escaneado de aplicaciones sólido no es una herramienta que se ejecuta una sola vez, sino que sigue un ciclo de vida. Estas son las etapas y por qué cada una es importante.

1. Planificación y delimitación - Establezca sus límites

Antes de pulsar "escanear", aclare qué dispositivos, servidores, cargas de trabajo en la nube y puntos finales de usuario están incluidos. Defina quién tiene acceso, cuándo se ejecutará el análisis y cómo se aprovecharán los resultados. Sin esto, corre el riesgo de perder activos o causar interrupciones en la producción.

2. Descubrimiento y enumeración - Encontrarlo todo

Aquí es donde los agentes o los escáneres de red enumeran cada paquete de software instalado, servicio en segundo plano, extensión, imagen de contenedor o aplicación móvil. Herramientas como Configuration Manager de Microsoft permiten ver los ciclos del inventario de software. Microsoft Aprende Si no sabes lo que hay ahí fuera, no puedes asegurarlo.

3. Detección de vulnerabilidades y riesgos: separar la seguridad del riesgo

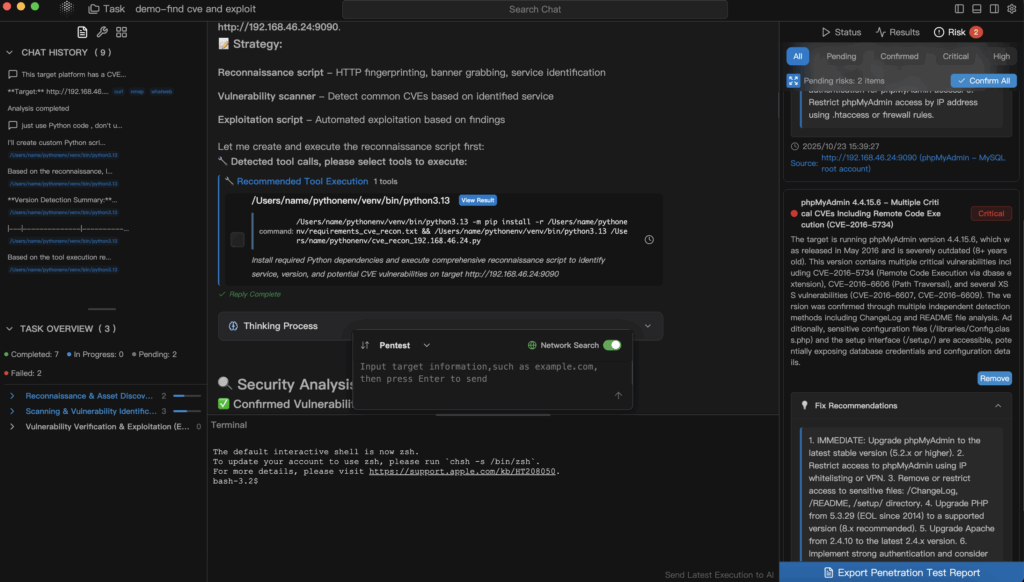

Una vez que tenga el inventario, analice esas aplicaciones en busca de versiones obsoletas, CVE conocidos, configuraciones erróneas o signos de presencia no autorizada. Aquí es donde el escaneo de aplicaciones se convierte en escaneo de vulnerabilidades, pero ten en cuenta que el escaneo de aplicaciones trata sobre el descubrimiento, no exclusivamente sobre la explotación de debilidades.

4. Informes y prioridades: ¿qué hay que arreglar primero?

Una lista descubierta de software no es útil a menos que sepa qué elementos son los más importantes. Los informes eficaces se clasifican por gravedad, explotabilidad, impacto en el negocio y relevancia para el cumplimiento. Esto ayuda a centrar la corrección en lo que plantea el mayor riesgo.

5. Remediación y reexploración - Cerrar el bucle

Solucione los problemas (parchee, elimine, configure) y, a continuación, realice un escaneado de seguimiento para verificar la resolución. El escaneado continuo crea una cadencia de visibilidad y control: sin un nuevo escaneado, no puede afirmar que ha cerrado la brecha.

Cómo buscar solicitudes

La exploración de software utiliza diversas técnicas en distintos entornos. Considere los siguientes métodos:

- Análisis de agentes de endpoints: Instalado en cada estación de trabajo/servidor para supervisar los cambios.

- Análisis del registro/sistema de archivos: Detecta las aplicaciones instaladas y sus modificaciones.

- Inspección del gestor de paquetes: Para Linux/macOS/contenedores (por ejemplo,

apt,cerveza,npm). - Carga de trabajo en la nube y análisis de contenedores: Descubre las aplicaciones que se ejecutan en cargas de trabajo efímeras.

- Escaneado basado en Mobile/MDM: Captura de aplicaciones en dispositivos gestionados/no gestionados.

Ejemplo: Comando simple de inventario de Linux

dpkg -get-selections > software_list.txt

Ejemplo: Fragmento de Windows PowerShell

Get-WmiObject -Class Win32_Product | Select-Object Nombre,Versión | Export-Csv apps_inventory.csv

| Categoría de herramientas | Propósito | Ejemplos |

| Exploración de endpoints y sistemas operativos | Descubrir el software instalado | Microsoft Intune, Jamf |

| Escáneres de vulnerabilidad | Marcar las versiones con fallos de seguridad conocidos | Tenable Nessus, Qualys |

| Gestión de activos de software (SAM) | Visibilidad de licencias y cumplimiento | Lansweeper, Licenseware |

| Descubrimiento de la nube/SaaS | Buscar aplicaciones en la nube no gestionadas | Wiz, Prisma Cloud |

| Visibilidad de las aplicaciones mejorada por la IA | Detectar software oculto o no autorizado | Penligente |

Plataformas modernas como Penligente agilizan todo este flujo de trabajo descubriendo automáticamente aplicaciones en entornos híbridos, señalando el software no autorizado o de riesgo y proporcionando orientación inteligente para la corrección. Gracias a la exploración continua y la visibilidad centralizada, los equipos pueden identificar rápidamente las amenazas y actuar antes de que los atacantes las aprovechen.

Dónde puede Penligent mejorar la exploración de aplicaciones

En organizaciones centradas en pruebas de penetración automatizadas y en la integración de herramientas de seguridad, plataformas como Penligent ofrecen un valor avanzado. Al combinar el descubrimiento de aplicaciones, la exploración continua, la correlación de riesgos y los flujos de trabajo de corrección guiada, Penligent permite a los equipos de seguridad pasar de "descubrir software" a "corregir riesgos de forma proactiva". Por ejemplo, una vez que la exploración de inventario señala una aplicación no aprobada en un punto final remoto, la automatización de Penligent puede activar una evaluación de vulnerabilidad de seguimiento o una acción de contención. Esto vincula la fase de inventario de aplicaciones directamente a los flujos de trabajo de su centro de operaciones de seguridad (SOC).

En el mundo de las pruebas de penetración automatizadas, omitir una aplicación no gestionada u oculta significa que un vector de ataque queda sin probar. Penligent garantiza que el alcance de sus pruebas de penetración no se limita a los activos conocidos, sino que incluye todas las aplicaciones que ejecuta su organización, conocidas o en la sombra. Esto crea un bucle de descubrimiento → vulnerabilidad → corrección → validación, en línea con las mejores prácticas de ciberhigiene.

Buenas prácticas y errores comunes

Buenas prácticas Automatice los programas de escaneado (diarios o semanales), utilice credenciales privilegiadas para obtener una visibilidad completa, incluya puntos finales en la nube/móviles/SaaS, integre los resultados en sus herramientas SIEM o SOAR y vuelva a escanear siempre después de la corrección para validar el cierre.

Errores comunes Ejecutar un análisis de una sola vez, ignorar los dispositivos en la nube o BYOD, omitir las credenciales de administrador (lo que limita la visibilidad) y no validar la corrección son errores frecuentes. Estos errores dejan a las organizaciones expuestas a pesar de haber "escaneado" sus activos.

Escanear para aplicación

¿Qué detecta la búsqueda de aplicaciones?

Software instalado, aplicaciones ocultas o no autorizadas, versiones antiguas, vulnerabilidades e indicadores de malware.

¿Es seguro escanear los sistemas de producción?

Sí, siempre que el análisis se programe adecuadamente, utilice métodos no intrusivos y tenga los permisos de acceso adecuados.

¿Con qué frecuencia debe escanear?

Por lo menos mensualmentepero muchas organizaciones utilizan diario o en tiempo real exploración.

¿Es diferente la exploración de aplicaciones de la exploración de vulnerabilidades?

Sí.Exploración de aplicaciones = descubrir softwareExploración de vulnerabilidades = detección de puntos débiles en el software

Conclusión

En las organizaciones modernas, donde los ecosistemas de software abarcan escritorios locales, terminales remotos, contenedores, cargas de trabajo en la nube y plataformas SaaS, La "búsqueda de aplicaciones" no es opcional, sino fundamental.. Un proceso disciplinado y cíclico de planificación, descubrimiento, detección, generación de informes, corrección y validación le proporciona visibilidad, mitiga el riesgo y respalda el cumplimiento. Si su estrategia de seguridad incluye herramientas como Penligent para el descubrimiento y la corrección automatizados, obtendrá una poderosa ventaja: su inventario de software siempre estará actualizado, sus vulnerabilidades siempre serán visibles y sus acciones de corrección siempre estarán en marcha.