ל סרוק יישומים פירושו שימוש בכלים אוטומטיים או ידניים לאיתור, רישום וניתוח כל תוכנה הפועלת במכשירים, שרתים, פלטפורמות ענן ורשתות ארגוניות. תהליך זה מסייע לארגונים לזהות אפליקציות מאושרות ולא מורשות, תוכנות מיושנות או פגיעות, פריסות צל-IT ותוכנות זדוניות מוסתרות. על ידי ביצוע סריקת יישומים באופן קבוע, ארגונים זוכים לנראות מלאה של סביבת התוכנה שלהם, מחזקים את רמת האבטחה שלהם, שומרים על תאימות ומפחיתים את הסיכון להתקפות סייבר הקשורות ליישומים לא מנוהלים או לא בטוחים.

בקיצור: סריקת יישומים מספקת לך מלאי תוכנה מלא בזמן אמת ומגנה על הארגון שלך מפני סיכוני אבטחה הנגרמים על ידי יישומים לא מנוהלים או בעלי פוטנציאל מזיק.

מה פירוש "סרוק עבור יישום"?

כאשר אנו מדברים על סריקה של יישומים, אנו מתכוונים לגילוי התוכנות הקיימות במערכת האקולוגית שלכם (נקודות קצה, ענן, מכולות, מובייל), בדיקה אם כל מופע מורשה, הערכה אם כל גרסה עדכנית ובטוחה, וקישור הממצאים לפגיעויות או לאיומים נסתרים. לעתים מכנים זאת גילוי יישומים, סריקת מלאי נכסי תוכנה, זיהוי תוכניות, ביקורת יישומים בקצה, או פשוט סריקת אפליקציות לצורך תאימות אבטחה. עליית ה-SaaS, השימוש בנקודות קצה מרוחקות ו-BYOD הופכים את הנראות המלאה של התוכנה למרכיב בלתי מתפשר בארכיטקטורות אבטחה מודרניות.

מדוע סריקת יישומים חיונית לאבטחה ולתאימות סריקת יישומים חשובה:

בסביבות IT מורכבות, יישומים לא מנוהלים מהווים סיכונים מרובים: צל IT (עובדים המפעילים יישומים מחוץ למסגרת הניהול), תוכנות זדוניות מוסתרות המוטמעות בתוכנות פחות מוכרות, ותוכנות מיושנות או לא נתמכות ההופכות לוקטורי תקיפה. על פי תיעוד ספקים של מלאי נכסים, תהליכי סריקת מלאי חיוניים לשקיפות ובקרה בזמן אמת. manageengine.com

| תועלת | מדוע זה חשוב |

| נראות אבטחה | דע את כל התוכנות המותקנות כדי לעצור איומים לא ידועים |

| זיהוי איומים | זהה אפליקציות זדוניות, לא מורשות או אפליקציות צללים |

| תאימות | עמידה בתקני ISO 27001, SOC 2, HIPAA, PCI-DSS ובכללי הרישוי |

| ניהול תיקונים | איתור יישומים מיושנים ופגיעים |

| מלאי נכסים | שמירת רישומים מלאים של סביבות התוכנה |

יתר על כן, כלים ארגוניים חדשים כמו אלה המפורטים על ידי Licenseware מראים התכנסות בין זיהוי מבוסס בינה מלאכותית וסריקת מלאי תוכנה, מה שמעיד על העניין הגובר בשוק בביטויים כמו מנהל מלאי תוכנה ו גילוי יישומים הגורמים למעורבות גבוהה בחיפוש. תוכנה ברישיון

אילו שלבים כלולים בסריקה מלאה של הבקשה?

סריקת יישומים מקיפה אינה פעולה חד-פעמית, אלא תהליך המתבצע לאורך מחזור חיים שלם. להלן השלבים בתהליך, והסיבות לחשיבותו של כל אחד מהם.

1. תכנון והגדרת היקף — קבעו את הגבולות שלכם

לפני שתלחץ על "סרוק", הבהר אילו מכשירים, שרתים, עומסי עבודה בענן ונקודות קצה של משתמשים כלולים. הגדר מי יקבל גישה, מתי הסריקה תתבצע וכיצד ינוצלו התוצאות. ללא זאת, אתה עלול להחמיץ נכסים או לגרום לשיבושים בייצור.

2. גילוי ורישום — מצא הכל

זה המקום שבו סוכנים או סריקות רשת מפרטים את כל חבילות התוכנה, שירותי הרקע, התוספים, תמונות הקונטיינר או האפליקציות הניידות המותקנים. כלים כמו Configuration Manager של מיקרוסופט מאפשרים לך להציג מחזורי מלאי תוכנה. Microsoft Learn אם אינך יודע מה קיים שם בחוץ, אתה פשוט לא יכול לאבטח אותו.

3. זיהוי פגיעות וסיכונים — הפרדה בין בטוח לסיכון

לאחר שקיבלתם את המלאי, סרקו את היישומים הללו כדי לאתר גרסאות מיושנות, CVE ידועים, תצורות שגויות או סימנים לנוכחות לא מורשית. זה המקום שבו סריקת היישומים הופכת לסריקת פגיעות — אך שימו לב: סריקת יישומים עוסקת בגילוי, ולא רק בניצול חולשות.

4. דיווח וקביעת סדרי עדיפויות — מה לתקן קודם?

רשימת תוכנות שהתגלתה אינה מועילה, אלא אם כן ידוע אילו פריטים הם החשובים ביותר. דיווח יעיל מסווג לפי חומרה, פגיעות, השפעה עסקית ורלוונטיות לתאימות. הדבר מסייע למקד את התיקון בבעיות המהוות את הסיכון הגבוה ביותר.

5. תיקון וסקירה חוזרת — סגירת המעגל

תקן את הבעיות (תיקון, הסרה, תצורה) ואז בצע סריקה נוספת כדי לאמת את פתרון הבעיה. סריקה רציפה יוצרת קצב של נראות ובקרה — ללא סריקה נוספת, לא תוכל לטעון שסגרת את הפער.

כיצד לסרוק יישומים

סריקת תוכנה משתמשת במגוון טכניקות בסביבות שונות. שקול את השיטות הבאות:

- סריקות סוכן קצה: מותקן בכל תחנת עבודה/שרת כדי לפקח על שינויים.

- ניתוח הרישום/מערכת הקבצים: מזהה יישומים מותקנים ושינויים.

- בדיקת מנהל החבילות: עבור Linux/macOS/מכולות (לדוגמה,

מתאים,לתסוס,npm). - סריקות עומסי עבודה בענן ומכולות: גלה אפליקציות הפועלות בעומסי עבודה זמניים.

- סריקה מבוססת מובייל/MDM: לכידת אפליקציות במכשירים מנוהלים/לא מנוהלים.

דוגמה: פקודת מלאי פשוטה בלינוקס

dpkg –get-selections > software_list.txt

דוגמה: קטע קוד של Windows PowerShell

Get-WmiObject -Class Win32_Product | Select-Object Name,Version | Export-Csv apps_inventory.csv

| קטגוריית כלים | מטרה | דוגמאות |

| סריקת נקודות קצה ומערכות הפעלה | גלה תוכנות מותקנות | Microsoft Intune, Jamf |

| סורקי פגיעות | גרסאות דגל עם פרצות אבטחה ידועות | Tenable Nessus, Qualys |

| ניהול נכסי תוכנה (SAM) | נראות רישוי ותאימות | Lansweeper, תוכנה ברישיון |

| גילוי ענן/SaaS | מצא אפליקציות ענן לא מנוהלות | Wiz, Prisma Cloud |

| נראות יישומים משופרת באמצעות בינה מלאכותית | איתור תוכנות מוסתרות או לא מורשות | Penligent |

פלטפורמות מודרניות כמו Penligent לייעל את כל תהליך העבודה הזה על ידי איתור אוטומטי של יישומים בסביבות היברידיות, סימון תוכנות לא מורשות או מסוכנות, ומתן הנחיות תיקון חכמות. באמצעות סריקה רציפה ונראות מרכזית, צוותים יכולים לזהות איומים במהירות ולפעול לפני שתוקפים ינצלו אותם.

היכן Penligent יכולה לשפר את סריקת היישומים

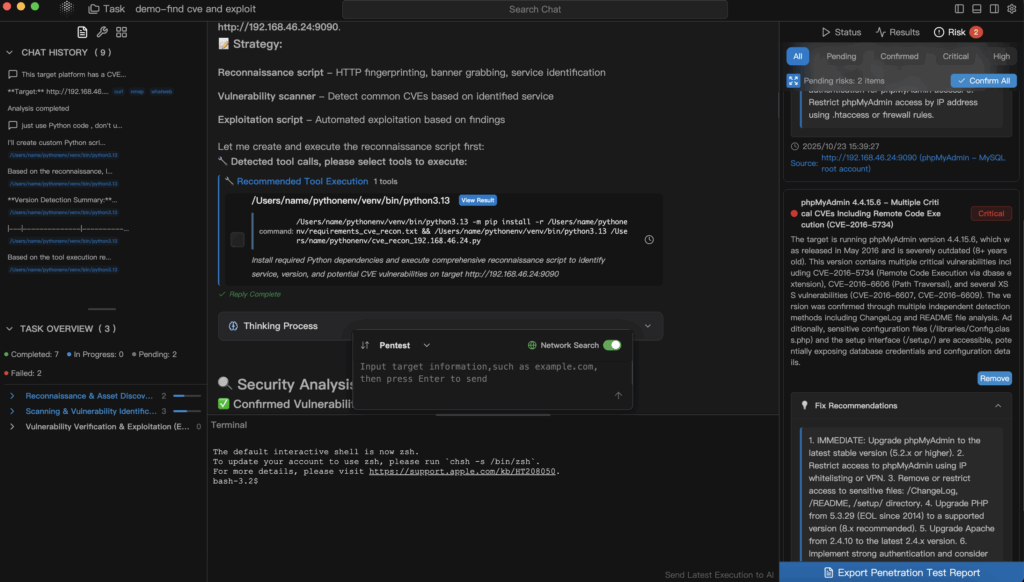

בארגונים המתמקדים בבדיקות חדירה אוטומטיות ובשילוב כלי אבטחה, פלטפורמות כמו Penligent מספקות ערך מוסף מתקדם. באמצעות שילוב של גילוי יישומים, סריקה רציפה, קורלציית סיכונים ותהליכי תיקון מונחים, Penligent מאפשרת לצוותי האבטחה לעבור מ"גילוי תוכנה" ל"תיקון סיכונים באופן יזום". לדוגמה, ברגע שסריקת המלאי מסמנת יישום לא מאושר בנקודת קצה מרוחקת, האוטומציה של Penligent יכולה להפעיל הערכת פגיעות מעקב או פעולת בלימה. זה מקשר את שלב מלאי היישומים ישירות לתהליכי העבודה של מרכז תפעול האבטחה (SOC) שלכם.

בעולם בדיקות החדירה האוטומטיות, החמצת יישום לא מנוהל או מוסתר פירושה שוקת התקפה לא נבדקה. Penligent מבטיחה שהיקף בדיקת החדירה שלכם לא יוגבל לנכסים ידועים, אלא יכלול את כל היישומים שהארגון שלכם מפעיל, בין אם הם ידועים ובין אם הם מוסתרים. כך נוצר מעגל של גילוי → פגיעות → תיקון → אימות, בהתאם לנהלי אבטחת הסייבר המומלצים.

שיטות עבודה מומלצות וטעויות נפוצות

שיטות עבודה מומלצות אוטומציה של לוחות זמנים לסריקה (יומי או שבועי), שימוש באישורים מיוחדים כדי להשיג נראות מלאה, הכללת נקודות קצה בענן/במובייל/SaaS, שילוב התוצאות בכלי SIEM או SOAR, וסריקה חוזרת לאחר התיקון כדי לאמת את סגירת הבעיה.

טעויות נפוצות ביצוע סריקה חד-פעמית, התעלמות ממכשירים בענן או מכשירים ניידים של עובדים (BYOD), דילוג על אישורי מנהל (מה שמגביל את הנראות) ואי-אימות התיקון הם טעויות נפוצות. טעויות אלה חושפות את הארגונים לסכנות למרות ש"סרק" את הנכסים שלהם.

סרוק לצורך הגשת בקשה

מה סריקת האפליקציות מגלה?

תוכנות מותקנות, אפליקציות מוסתרות או לא מורשות, גרסאות ישנות, נקודות תורפה ואינדיקטורים לתוכנות זדוניות.

האם זה בטוח לסרוק מערכות ייצור?

כן, בתנאי שהסריקה מתוזמנת כראוי, משתמשת בשיטות לא פולשניות ויש לה הרשאות גישה מתאימות.

באיזו תדירות יש לבצע סריקה?

לפחות חודשי, אך ארגונים רבים משתמשים יומי או בזמן אמת סריקה.

האם סריקת אפליקציות שונה מסריקת פגיעות?

כן.סריקת אפליקציות = גילוי תוכנהסריקת פגיעות = איתור נקודות תורפה בתוכנה

סיכום

בארגונים מודרניים שבהם מערכות תוכנה משתרעות על מחשבים שולחניים מקומיים, נקודות קצה מרוחקות, מכולות, עומסי עבודה בענן ופלטפורמות SaaS, "סריקה אחר יישומים" אינה אופציונלית — היא בסיסית. תהליך מחזורי ומסודר של תכנון, גילוי, איתור, דיווח, תיקון ואימות מעניק לך נראות, מפחית סיכונים ותומך בתאימות. אם אסטרטגיית האבטחה שלך כוללת כלים כמו Penligent לגילוי ותיקון אוטומטיים, אתה זוכה ליתרון משמעותי: מלאי התוכנה שלך תמיד מעודכן, נקודות התורפה שלך תמיד נראות לעין, ופעולות התיקון שלך תמיד מתבצעות.