için uygulamalar için tarama cihazlar, sunucular, bulut platformları ve kurumsal ağlarda çalışan her yazılım parçasını tespit etmek, envanterini çıkarmak ve analiz etmek için otomatik veya manuel araçlar kullanmak anlamına gelir. Bu süreç, kuruluşların onaylı ve yetkisiz uygulamaları, eski veya savunmasız yazılımları, gölge BT dağıtımlarını ve gizli kötü amaçlı yazılımları belirlemelerine yardımcı olur. Kuruluşlar düzenli olarak uygulama taraması yaparak yazılım ortamlarında tam görünürlük elde eder, güvenlik duruşlarını güçlendirir, uyumluluğu sürdürür ve yönetilmeyen veya güvenli olmayan uygulamalara bağlı siber saldırı riskini azaltır.

Kısacası: Uygulama taraması size eksiksiz, gerçek zamanlı bir yazılım envanteri sağlar ve kuruluşunuzu yönetilmeyen veya potansiyel olarak zararlı uygulamaların neden olduğu güvenlik risklerinden korur.

"Başvuru için Tarama" Ne Anlama Geliyor?

Uygulama taramasından bahsettiğimizde, ekosisteminizde (uç noktalar, bulut, konteynerler, mobil) hangi yazılımların bulunduğunu keşfetmekten, her örneğin yetkili olup olmadığını denetlemekten, her sürümün güncel ve güvenli olup olmadığını değerlendirmekten ve bulguları güvenlik açıkları veya gizli tehditlerle ilişkilendirmekten bahsediyoruz. Buna bazen şu ad verilir uygulama keşfi, yazılım varlık envanter taraması, program algılama, uç nokta uygulama deneti̇mi̇veya basitçe güvenlik uyumluluğu için uygulama taraması. SaaS, uzaktan uç nokta kullanımı ve BYOD'un yükselişi, modern güvenlik mimarilerinde tam yazılım görünürlüğünü tartışılmaz hale getiriyor.

Uygulamaları Taramak Güvenlik ve Uyumluluk için Neden Önemlidir Uygulama taraması önemlidir :

Karmaşık BT ortamlarında, yönetilmeyen uygulamalar birden fazla risk oluşturur: gölge BT (çalışanların uygulamaları yönetişim dışında döndürmesi), daha az bilinen yazılımlara gömülü gizli kötü amaçlı yazılımlar ve saldırı vektörlerine dönüşen eski veya desteklenmeyen programlar. Varlık envanteri sağlayıcı belgelerine göre, envanter tarama iş akışları gerçek zamanlı görünürlük ve denetim için gereklidir. manageengine.com

| Fayda | Neden Önemli? |

| Güvenlik görünürlüğü | Bilinmeyen tehditleri durdurmak için yüklü her programı tanıyın |

| Tehdit algılama | Kötü niyetli, yetkisiz veya gölge BT uygulamalarını belirleyin |

| Uyumluluk | ISO 27001, SOC 2, HIPAA, PCI-DSS ve lisanslama kurallarını karşılayın |

| Yama yönetimi | Güncel olmayan ve savunmasız uygulamaları tespit edin |

| Varlık envanteri | Yazılım ortamlarının eksiksiz kayıtlarını tutmak |

Ayrıca, Licenseware tarafından detaylandırılanlar gibi son kurumsal araçlar, yapay zeka destekli tanıma ve yazılım envanteri taramasının bir araya geldiğini göstermekte ve aşağıdaki gibi ifadeler etrafında artan pazar tıklama ilgisini göstermektedir yazılım envanter yöneticisi ve uygulama keşfi Bu da yüksek arama etkileşimi sağlıyor. LİSANS YAZILIMI

Eksiksiz Bir Başvuru Taramasına Hangi Aşamalar Dahil Edilir?

Sağlam bir uygulama taraması tek seferlik bir araç çalışması değildir; bir yaşam döngüsünü takip eder. İşte aşamalar ve her birinin neden önemli olduğu.

1. Planlama ve Kapsam Belirleme - Sınırlarınızı Belirleyin

"Tarama" düğmesine basmadan önce hangi cihazların, sunucuların, bulut iş yüklerinin ve kullanıcı uç noktalarının dahil olduğunu netleştirin. Kimin erişimi olduğunu, taramanın ne zaman yapılacağını ve sonuçlardan nasıl yararlanılacağını tanımlayın. Bu yapılmazsa, varlıkları kaçırma veya üretimde kesintiye neden olma riskiyle karşı karşıya kalırsınız.

2. Keşif ve Numaralandırma - Her Şeyi Bulun

Bu, aracıların veya ağ taramalarının yüklü her yazılım paketini, arka plan hizmetini, uzantıyı, kapsayıcı görüntüsünü veya mobil uygulamayı listelediği yerdir. Microsoft'un Configuration Manager gibi araçlar yazılım envanter döngülerini görüntülemenizi sağlar. Microsoft Learn Dışarıda ne olduğunu bilmediğiniz sürece, onu güvence altına alamazsınız.

3. Güvenlik Açığı ve Risk Tespiti - Güvenliği Riskten Ayırın

Envantere sahip olduğunuzda, bu uygulamaları eski sürümlere, bilinen CVE'lere, yanlış yapılandırmalara veya yetkisiz varlık belirtilerine karşı tarayın. Uygulama taramasının güvenlik açığı taramasına geçtiği yer burasıdır - ancak unutmayın: uygulama taraması keşifle ilgilidir, yalnızca zayıflıkların istismar edilmesiyle değil.

4. Raporlama ve Önceliklendirme - Önce Neyi Düzeltmeli?

Hangi öğelerin daha önemli olduğunu bilmediğiniz sürece keşfedilen bir yazılım listesi yardımcı olmaz. Etkili raporlama önem derecesine, istismar edilebilirliğe, iş etkisine ve uyumlulukla ilgisine göre kategorize eder. Bu, düzeltmenin en yüksek riski oluşturan unsurlara odaklanmasına yardımcı olur.

5. İyileştirme ve Yeniden Tarama - Döngüyü Kapatın

Sorunları düzeltin (yama, kaldırma, yapılandırma), ardından çözümü doğrulamak için bir takip taraması gerçekleştirin. Sürekli tarama bir görünürlük ve kontrol temposu oluşturur; yeniden tarama yapmadan açığı kapattığınızı iddia edemezsiniz.

Başvurular için Tarama Nasıl Yapılır

Yazılım taraması ortamlar arasında çeşitli teknikler kullanır. Aşağıdaki yöntemleri göz önünde bulundurun:

- Uç nokta aracı taramaları: Değişiklikleri izlemek için her iş istasyonuna/sunucuya yüklenir.

- Kayıt defteri/dosya sistemi analizi: Yüklü uygulamaları ve değişiklikleri algılar.

- Paket yöneticisi denetimi: Linux/macOS/konteynerler için (örn,

apt,demlemek,npm). - Bulut iş yükü ve konteyner taramaları: Geçici iş yüklerinde çalışan uygulamaları keşfedin.

- Mobil/MDM tabanlı tarama: Yönetilen/yönetilmeyen cihazlardaki uygulamaları yakalayın.

Örnek: Basit Linux envanter komutu

dpkg -get-selections > software_list.txt

Örnek: Windows PowerShell snippet

Get-WmiObject -Class Win32_Product | Select-Object Name,Version | Export-Csv apps_inventory.csv

| Araç Kategorisi | Amaç | Örnekler |

| Uç nokta ve işletim sistemi taraması | Yüklü yazılımı keşfedin | Microsoft Intune, Jamf |

| Güvenlik açığı tarayıcıları | Bilinen güvenlik açıkları olan sürümleri işaretleyin | Tenable Nessus, Qualys |

| Yazılım Varlık Yönetimi (SAM) | Lisanslama ve uyumluluk görünürlüğü | Lansweeper, Licenseware |

| Bulut/SaaS keşfi | Yönetilmeyen bulut uygulamalarını bulun | Wiz, Prisma Cloud |

| Yapay zeka ile geliştirilmiş uygulama görünürlüğü | Gizli veya yetkisiz yazılımları tespit edin | Penligent |

Gibi modern platformlar Penligent Hibrit ortamlardaki uygulamaları otomatik olarak keşfederek, yetkisiz veya riskli yazılımları işaretleyerek ve akıllı düzeltme rehberliği sunarak tüm bu iş akışını kolaylaştırın. Sürekli tarama ve merkezi görünürlük sayesinde ekipler tehditleri hızla tespit edebilir ve saldırganlar bunlardan yararlanmadan önce harekete geçebilir.

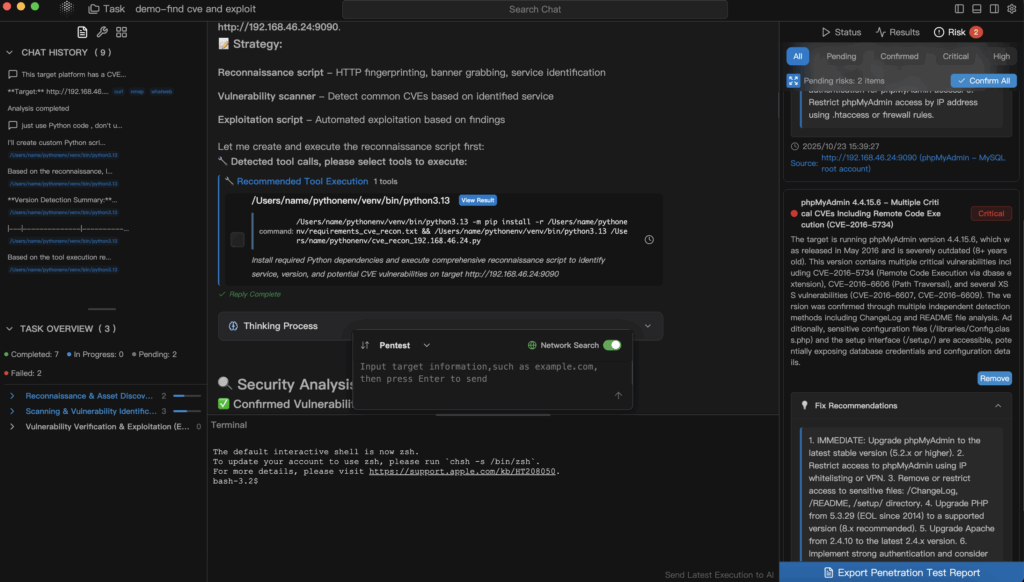

Penligent Uygulama Taramayı Nereye Yükseltebilir?

Otomatik sızma testi ve güvenlik aracı entegrasyonuna odaklanan kuruluşlarda, Penligent gibi platformlar gelişmiş değer sunar. Uygulama keşfi, sürekli tarama, risk korelasyonu ve rehberli düzeltme iş akışlarını birleştiren Penligent, güvenlik ekiplerinin "yazılımı keşfetme" aşamasından "riski proaktif olarak düzeltme" aşamasına geçmesini sağlar. Örneğin, envanter taraması uzak bir uç noktada onaylanmamış bir uygulamayı işaretlediğinde, Penligent'in otomasyonu takip eden bir güvenlik açığı değerlendirmesini veya sınırlama eylemini tetikleyebilir. Bu, uygulama envanteri aşamasını doğrudan güvenlik operasyonları merkezinizin (SOC) iş akışlarına bağlar.

Otomatik sızma testi dünyasında, yönetilmeyen veya gizli bir uygulamanın gözden kaçırılması, bir saldırı vektörünün test edilmemesi anlamına gelir. Penligent, pen-test kapsamınızın bilinen varlıklarla sınırlı kalmamasını sağlar - ancak kuruluşunuzun çalıştırdığı bilinen veya gölge olan her uygulamayı içerir. Bu, en iyi siber hijyen uygulamasıyla uyumlu bir keşif → güvenlik açığı → düzeltme → doğrulama döngüsü oluşturur.

En İyi Uygulamalar ve Yaygın Hatalar

En İyi Uygulamalar Tarama programlarını otomatikleştirin (günlük veya haftalık), tam görünürlük elde etmek için ayrıcalıklı kimlik bilgilerini kullanın, bulut/mobil/SaaS uç noktalarını dahil edin, sonuçları SIEM veya SOAR araçlarınıza entegre edin ve kapatmayı doğrulamak için düzeltmeden sonra her zaman yeniden tarayın.

Sık Yapılan Hatalar Tek seferlik bir tarama yapmak, bulut veya BYOD cihazlarını göz ardı etmek, yönetici kimlik bilgilerini atlamak (görünürlüğü sınırlar) ve düzeltmeyi doğrulamamak sık yapılan hatalardır. Bu yanlış adımlar, varlıklarını "taramış" olmalarına rağmen kuruluşları savunmasız bırakır.

Başvuru için Tarama

Uygulamalar için tarama neyi tespit eder?

Yüklü yazılımlar, gizli veya yetkisiz uygulamalar, eski sürümler, güvenlik açıkları ve kötü amaçlı yazılım göstergeleri.

Üretim sistemlerini taramak güvenli midir?

Taramanın uygun şekilde zamanlanması, müdahaleci olmayan yöntemler kullanılması ve uygun erişim izinlerine sahip olması koşuluyla evet.

Ne sıklıkta tarama yapmalısınız?

En azından aylıkancak birçok kuruluş günlük veya gerçek zamanlı Tarama.

Uygulama taraması güvenlik açığı taramasından farklı mıdır?

Evet.Uygulama tarama = yazılımı keşfetmeGüvenlik açığı taraması = yazılımdaki zayıflıkları bulmak

Sonuç

Yazılım ekosistemlerinin şirket içi masaüstlerini, uzak uç noktaları, kapsayıcıları, bulut iş yüklerini ve SaaS platformlarını kapsadığı modern kuruluşlarda, "uygulamalar i̇çi̇n tarama" i̇steğe bağli deği̇ldi̇r - temeldi̇r. Disiplinli, döngüsel bir planlama, keşif, tespit, raporlama, düzeltme ve doğrulama süreci size görünürlük sağlar, riski azaltır ve uyumluluğu destekler. Güvenlik stratejiniz otomatik keşif ve düzeltme için Penligent gibi araçlar içeriyorsa, güçlü bir avantaj elde edersiniz: yazılım envanterinizin her zaman taze olduğu, güvenlik açıklarınızın her zaman görünür olduğu ve düzeltme eylemlerinizin her zaman hareket halinde olduğu bir avantaj.